Biztonsági kutatók nemrégiben bemutattak egy új WiFi-hackelési technikát , amely megkönnyíti a mai legmodernebb routerek WiFi jelszavainak kiderítését. Jens Steube (becenevén „Atom”) – a híres Hashcat jelszótörő eszköz fejlesztője – fedezte fel – az újonnan kiadott WPA3 biztonsági szabvány elemzése során ez a módszer a WPA vezeték nélküli hálózati protokollt /WPA2 célozza meg a PMKID (Pairwise Master Key Identifier) alapú roaming funkcióval. ).

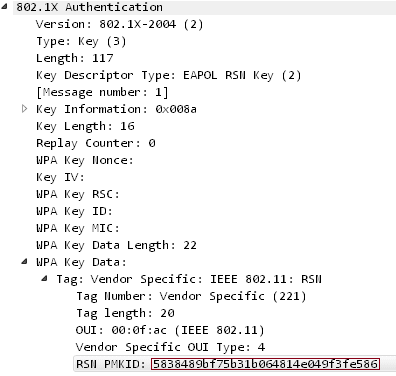

Ez az új WiFi-hackelési módszer lehetővé teszi a támadók számára, hogy lekérjék a PSK (előre megosztott kulcs) bejelentkezési jelszavát, hogy feltörhessenek a WiFi-hálózatokba, és betekinthessenek az internetes tevékenységekbe. Korábban a támadónak meg kellett várnia, hogy valaki bejelentkezzen a hálózatba, és megszerezze az EAPOL négyirányú hitelesítési kézfogását – egy hálózati hitelesítési protokollt. Az új módszerrel azonban már nem kell a felhasználónak a célhálózaton lennie, csak az RSN IE-n (Robust Security Network Information Element) kell megtennie egyetlen EAPOL (LAN-on keresztül kiterjeszthető hitelesítési protokoll) használatával. kérés küldése a hozzáférési pontról.

A Robust Security Network egy olyan protokoll, amely biztonságos adatcserét hoz létre 802.11-es vezeték nélküli hálózaton, és egy PMKID-t használ – ez a kulcs az ügyfél és a hozzáférési pont közötti kapcsolat létrehozásához.

Wifi feltörése a PMKID segítségével

1. lépés: A támadó egy olyan eszközt használ, mint a hcxdumptool (https://github.com/ZerBea/hcxdumptool) (v4.2.0 vagy újabb), hogy lekérje a PMKID-t a cél hozzáférési ponttól, és a kapott keretet fájlba helyezze.

$ ./hcxdumptool -o test.pcapng -i wlp39s0f3u4u5 --enable_status

2. lépés: A hcxcaptool eszköz (https://github.com/ZerBea/hcxtools) segítségével a keret kimenetét (pcapng formátum) a Hashcat által jóváhagyott hash formátumra konvertálja.

$ ./hcxpcaptool -z test.16800 test.pcapng

3. lépés: Használja a Hashcat jelszótörő eszközt (https://github.com/hashcat/hashcat) (v4.2.0 vagy újabb) a WPA PSK jelszavának beszerzéséhez, és kész.

$ ./hashcat -m 16800 teszt.16800 -a 3 -w 3 '?l?l?l?l?l?lt!'

Ez a cél vezeték nélküli hálózat jelszava, mennyi ideig tart, a jelszó hosszától és összetettségétől függ.

"Jelenleg nem tudjuk, hány gyártónál vagy útválasztón fog működni ez a módszer, de úgy gondoljuk, hogy működni fog 802.11i/p/q/r hálózatokon, ahol a hálózati kapcsolás engedélyezett. (vagyis a legtöbb routernél) " - mondta Steube.

Mivel a jelszó-feltörés csak akkor fordul elő, ha a hálózaton engedélyezve van a portolás, és a támadónak sok rossz jelszóval kell próbálkoznia, a felhasználókat arra ösztönzik, hogy nehezen kitalálható jelszavakkal védjék a hálózatot. Ez a fajta feltörés az új generációs WPA3 vezeték nélküli hálózati biztonsági protokollal sem működik az "új kulcsgenerálási protokoll, az egyenlőségek szimultán hitelesítése (SAE)" miatt.

Többet látni: