A vírusok mellett a ransomware is veszélyes fenyegetést jelent a számítógépes rendszerekre, és gyorsan terjed világszerte. A támadás részleges megelőzésére a ransomware vagy vírusirtó szoftver minden számítógépen szükséges eszköz.

A Trend Micro RansomBuster egy eszköz a gyanús fájlok vagy szoftverek észlelésére a számítógépeken, hogy értesítse a felhasználókat. Emellett az eszköz olyan funkcióval is rendelkezik, amely megakadályozza a ransomeware terjedését, ha a számítógépet fontos mappák fertőzték meg. Az alábbi cikk elvezeti Önt a Trend Micro RansomBuster használatához a számítógépen.

Hogyan lehet megakadályozni a zsarolóvírusokat a számítógépén

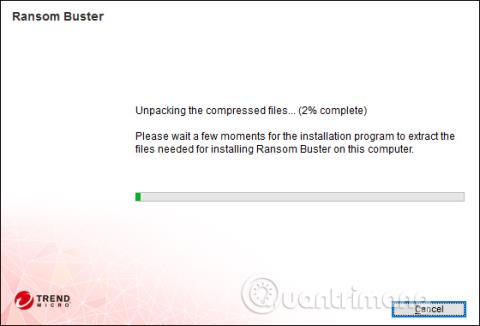

1. lépés:

Kattintson az alábbi linkre a Trend Micro RansomBuster szoftver letöltéséhez és telepítéséhez számítógépére.

- https://ransombuster.trendmicro.com/

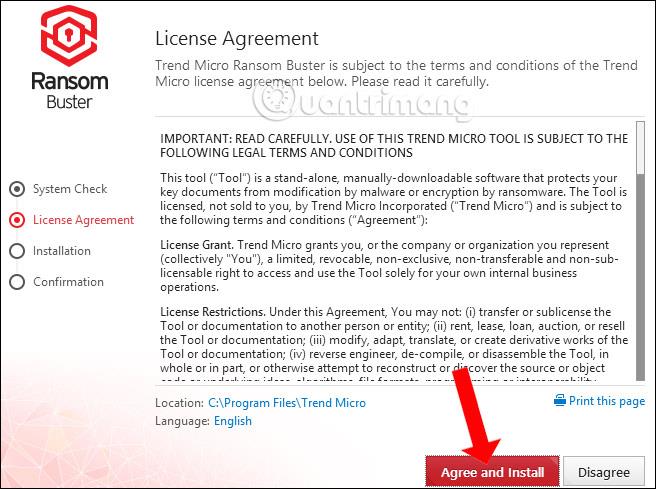

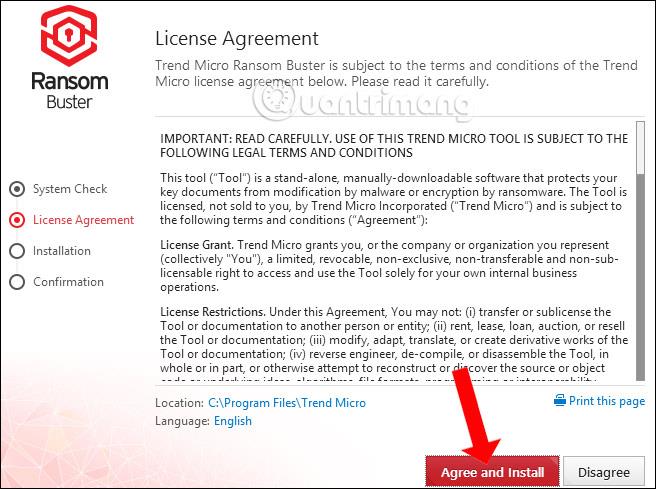

2. lépés:

Várja meg a rendszerellenőrző eszközt, majd kattintson az Elfogadás és telepítés gombra a feltételek elfogadásához.

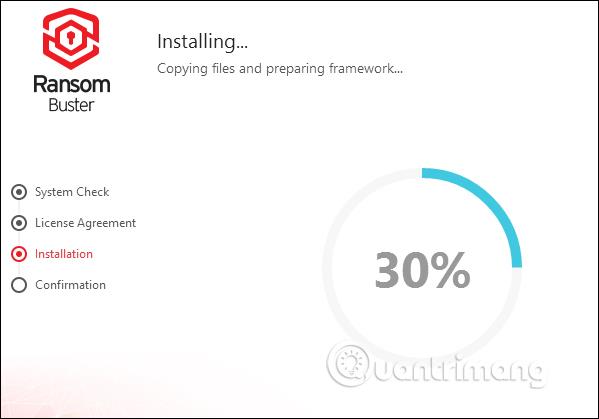

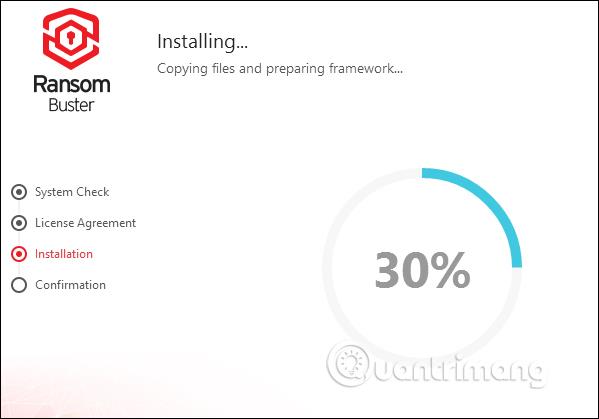

Várja meg, amíg a Trend Micro RansomBuster szoftver telepítési folyamata befejeződik.

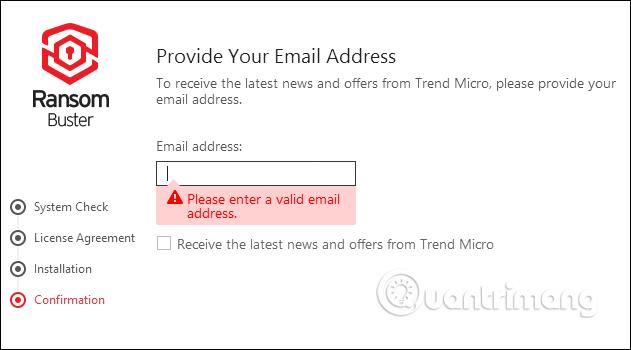

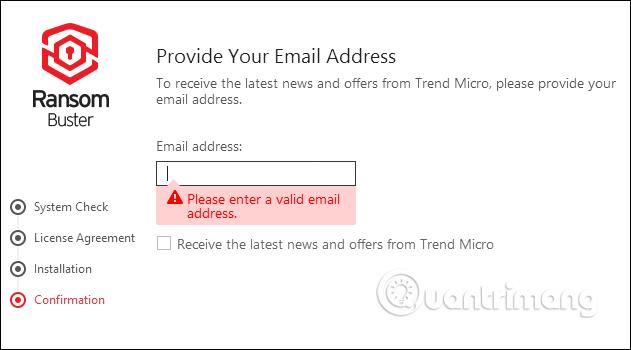

Az eszköz arra kéri a felhasználókat, hogy adják meg e-mail címüket a fiókjuk megerősítéséhez, valamint új információkat kapjanak a gyártótól. Írja be az e-mail címet, majd kattintson az alábbi Befejezés gombra.

3. lépés:

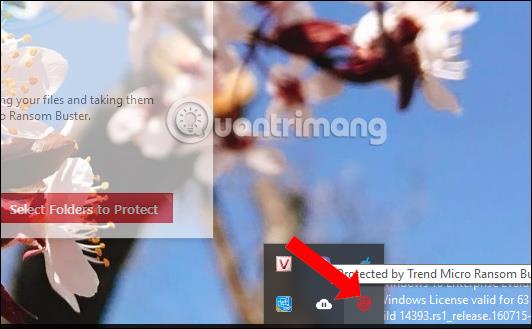

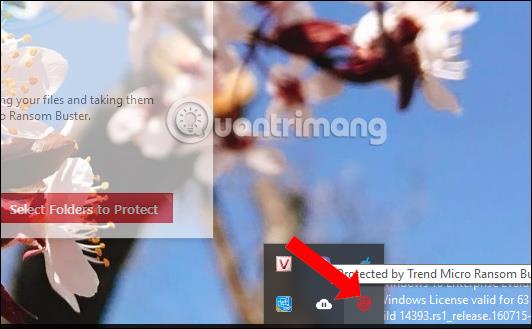

A program indításkor automatikusan elindul, és a számítógép tálcáján található.

A szoftver fő felületén kattintson a Védendő mappák kiválasztása elemre . Alapértelmezés szerint a szoftver védi a Dokumentumok mappában található összes fájlt és mappát.

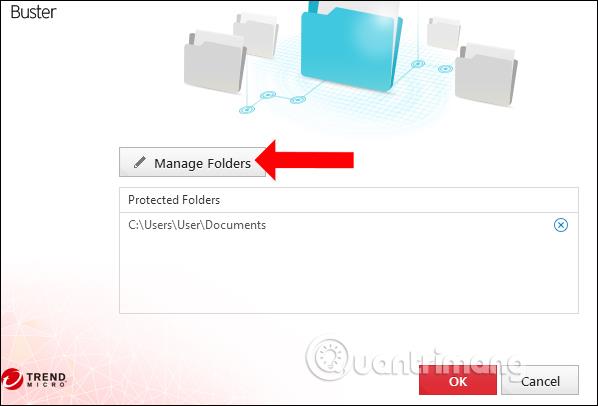

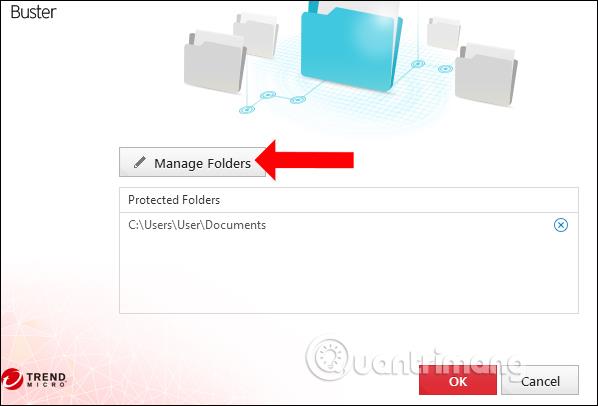

Új mappa hozzáadásához kattintson a Mappák kezelése elemre .

4. lépés:

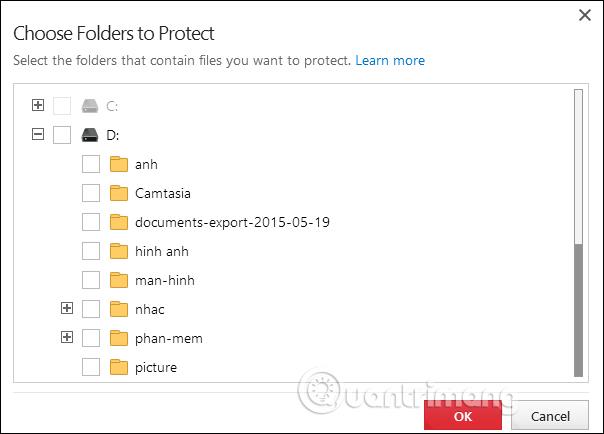

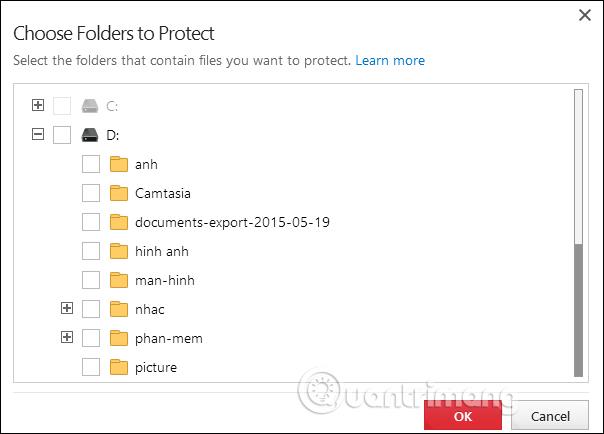

Megjeleníti a mappák kiválasztására szolgáló felületet. Kattintson a plusz ikonra a kijelölés kibontásához. Jelölje be a jelölőnégyzetet a védeni kívánt mappa kiválasztásához, majd kattintson az OK gombra lent.

Ennek eredményeként a Trend Micro RansomBuster felületén megjelenik a mappa. Ha meg akarja semmisíteni a védeni kívánt mappát, kattintson az X ikonra. A folytatáshoz kattintson az OK gombra

5. lépés:

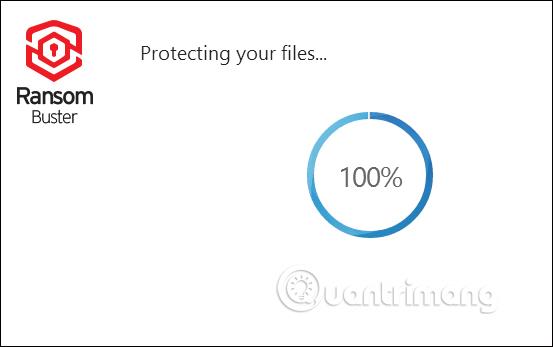

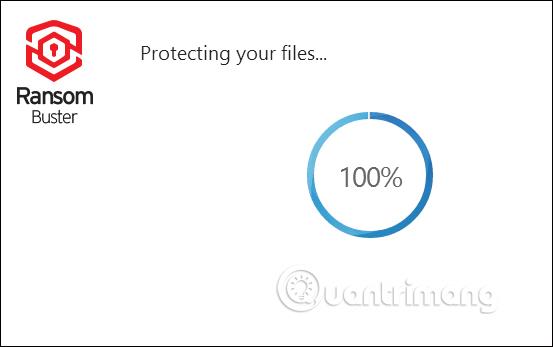

Az eszköz ezután beállítja a kiválasztott mappa biztonsági módját.

A biztonságos mappában lévő fájlok teljes száma megjelenik a szoftver felületén.

6. lépés:

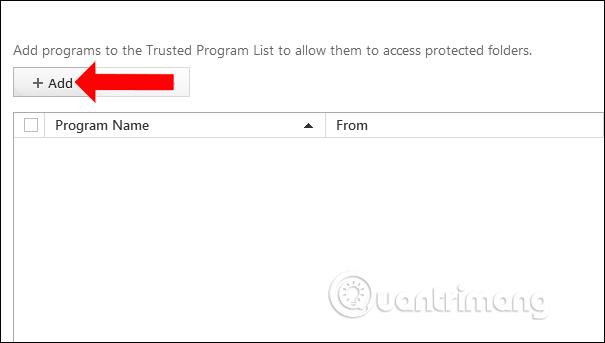

Ezenkívül, ha megbízik bizonyos alkalmazásokban, a Megbízható programok listája szakaszban engedélyeket adhat hozzá, hogy ezek az alkalmazások hozzáférjenek a védett fájlokhoz vagy mappákhoz .

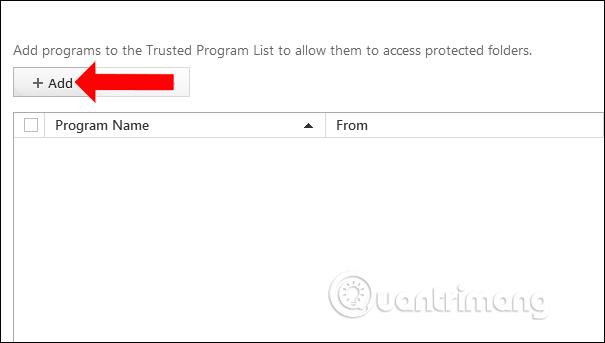

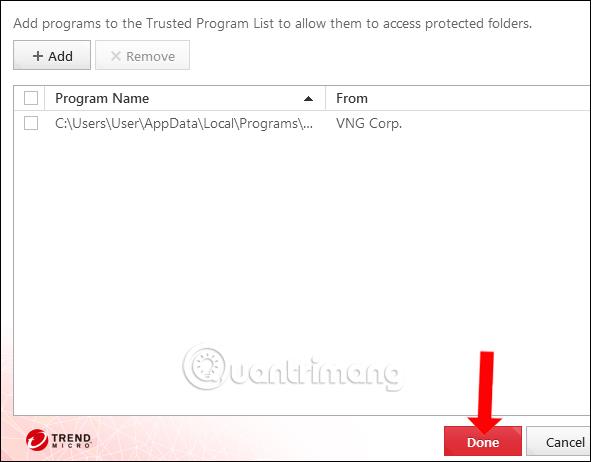

7. lépés:

Jelenítse meg az alkalmazások hozzáadásához szükséges felületet, nyomja meg a Hozzáadás gombot .

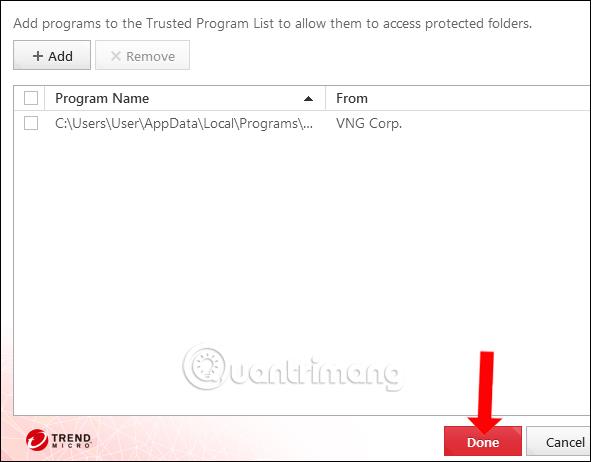

Kattintson a Tallózás gombra , hogy megkeresse a számítógépére telepített alkalmazást.

A felhasználó ezután látni fogja az alkalmazás telepítőfájlját a mappában. Kattintson a Kész gombra a mentéshez. Ha egy megbízható alkalmazást szeretne törölni, válassza ki a fájlt, és kattintson az Eltávolítás gombra a fájl törléséhez.

A Trend Micro RansomBuster automatikusan a háttérben fog működni a rendszeren, hogy megkeresse a védett fájlokhoz vagy mappákhoz hozzáférő furcsa szoftvereket. Ezután több lehetősége lesz az alkalmazás hozzáférésének blokkolására, vagy a program megbízható alkalmazásba helyezésére hozzáférés céljából.

Többet látni:

Sok sikert kívánok!