Mi az a végpont?

Informatikai rendszerünk egyre jobban fejlődik, az Internet egyre nagyobb átviteli sebességgel rendelkezik , és az információs technológiai eszközök is egyre változatosabbak, de minden fejlesztésnek két oldala van. A modern információs technológia világa számos előnnyel jár, de kedvező feltételeket is teremt a rosszfiúk számára, hogy kihasználják és elkövethessék az illegális cselekményeket. Amelyben a végponti biztonsági megoldás, azaz a biztonsági védelmi intézkedések informatikai eszközökbe való integrálása minden elosztott ponton hatékony megelőző megoldás lehet. A leggyakoribb végponti eszközök közé tartoznak a PC-k (szerverek, asztali számítógépek, laptopok), mobileszközök, tárolóeszközök, beleértve az USB-t, Bluetooth-eszközök , kódolvasók, árusítanak….

Mi az a végpontbiztonság?

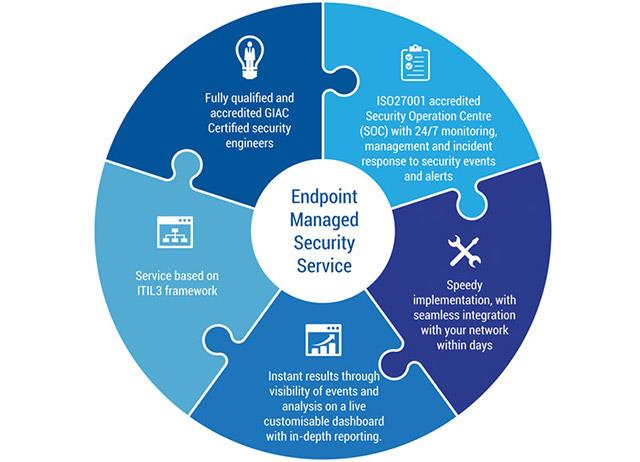

A végponti biztonság vagy a végpontvédelem, durván lefordítva végpontbiztonságnak vagy végpontbiztonságnak, olyan technológiára utal, amely a felhasználói eszközökhöz távolról csatlakoztatott számítógépes hálózatokat védi. A vállalati hálózatokhoz csatlakoztatott laptopok , táblagépek, mobiltelefonok és egyéb vezeték nélküli eszközök használata sebezhetőséget és biztonsági fenyegetéseket okoz. A végponti eszközök biztonsága arra törekszik, hogy az ilyen eszközök a követelményeknek és szabványoknak megfelelően bizonyos mértékig biztonságosak legyenek. Tartalmazza az állapotfigyelést, a szoftvert és a műveleteket. A végpontvédelmi szoftver minden hálózati kiszolgálóra és minden végponti eszközre telepítve lesz.

A mobileszközök – például laptopok, okostelefonok, táblagépek – számának növekedésével párhuzamosan az elveszett vagy ellopott eszközök száma meredeken növekszik. Ezek az incidensek érzékeny adatok elvesztését okozhatják szervezetekben és magánszemélyekben, különösen olyan vállalkozások esetében, amelyek lehetővé teszik alkalmazottaik számára, hogy a fenti mobileszközöket behozzák az üzleti hálózatba.

A probléma megoldásához a vállalkozásoknak vállalati adatbiztonsági intézkedéseket kell biztosítaniuk közvetlenül alkalmazottaik mobileszközein oly módon, hogy még ha az eszköz illetéktelen kezekbe kerül is, az adatok továbbra is védettek legyenek. A vállalkozások végpontjainak biztosításának ezt a folyamatát végpont-biztonságnak nevezik.

A végponti biztonsági felügyeleti rendszer egy olyan szoftveres megközelítés, amely segít azonosítani és kezelni a felhasználói számítógépeket a vállalati hálózaton belüli hozzáféréshez. Ez azt jelenti, hogy a Wiki.SpaceDesktop korlátozza a felhasználók hozzáférését bizonyos webhelyekhez, hogy fenntartsák és megfeleljenek a szervezet irányelveinek és szabványainak. A végponti biztonsági felügyeleti rendszerek megszervezésében részt vevő komponensek közé tartozik egy VPN számítógép , egy operációs rendszer és egy modern vírusirtó szoftver. Azoknak a számítástechnikai eszközöknek, amelyek nem felelnek meg a szervezeti szabályzatnak, csak korlátozott hozzáférést kell biztosítani a virtuális LAN- hoz . Segít abban is, hogy a vállalkozások sikeresen megakadályozzák az adatokkal való visszaélést azon alkalmazottak részéről, akiknek adatokat szolgáltattak. Például: Egy elégedetlen alkalmazott megpróbál gondot okozni a vállalkozásnak, vagy valaki, aki az alkalmazott barátja, megpróbálja illegálisan felhasználni az eszközön található üzleti adatokat.

A végpontok biztonságát gyakran összetévesztik számos más hálózati biztonsági eszközzel, például víruskeresővel, tűzfallal és akár hálózati biztonsággal .

Miért hívják végpontbiztonságnak?

Mint látható, minden olyan eszköz, amely képes csatlakozni a hálózathoz, jelentős biztonsági kockázatot jelenthet. És mivel ezek az eszközök a vállalat tűzfalrendszerén kívül találhatók, végpontoknak nevezik őket. A hálózati rendszer végpontját jelenti.

Ahogy az első részben elhangzott, a végpontok bármilyen mobil eszköz lehet, a mai laptopoktól a táblagépekig, feltéve, hogy csatlakoztathatók a hálózathoz, és az ezen végponti eszközök védelmére alkalmazott stratégiát végpontbiztonságnak nevezzük.

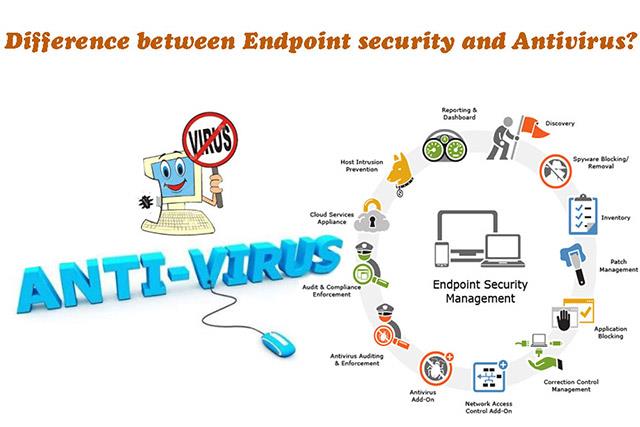

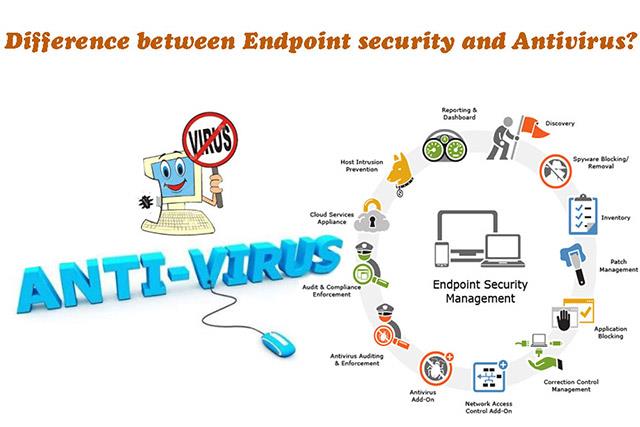

A végpontok biztonsága nem azonos a víruskeresővel

Bár a végponti biztonsági megoldások célja ugyanaz, azaz az eszköz biztonságának megőrzése, jelentős különbségek vannak a végpontbiztonság és a víruskereső szoftver között . A víruskereső inkább a PC-k védelmére összpontosít (a telepített víruskereső szoftver típusától függően egy vagy több), míg a végpontok biztonsága a teljes érintett végpont egészével „törődik”.

A víruskereső a végpontok biztonságának egyik összetevője. Mindeközben a végpontok biztonsága egy tágabb fogalom, amely nemcsak vírusirtót, hanem számos biztonsági eszközt (például tűzfalakat, HIPS-rendszereket, engedélyezőlistázási eszközöket, javító- és naplózási eszközöket...) is magában foglal a különböző végpontok (és maga az üzlet) védelme érdekében. különféle típusú biztonsági fenyegetések ellen. Ezek olyan dolgok is, amelyek gyakran nem érhetők el a víruskereső szoftverekben.

Pontosabban, a végpontok biztonsága kiszolgáló/kliens modellt használ a vállalkozás különböző végpontjainak védelmére. A szervernek lesz egy biztonsági program törzsrekordja, a klienseken (végeszközökön) pedig „ügynökök” lesznek telepítve. Ezek az ügynökök kommunikálnak és tájékoztatják a szervert a megfelelő eszközök tevékenységéről és állapotáról, például az eszköz állapotáról, a felhasználói hitelesítésről/engedélyezésről..., és így segítik az eszközök biztonságát.

Eközben a víruskereső szoftver általában csak egyetlen program, amely a vírusok, rosszindulatú programok, reklámprogramok, kémprogramok átvizsgálásáért, észleléséért és eltávolításáért felelős... Egyszerűen fogalmazva, az antivírus egy olyan eszköz, amely alkalmas az otthoni hálózat és a végpontok biztonságának védelmére, amely alkalmas a sok vállalkozás védelmére. nagyobb és bonyolultabb a kezelése. Azt is mondhatjuk, hogy a víruskereső szoftver a végponti biztonság egyszerű formái.

A különbség a végpontbiztonság és a hálózati biztonság között

Ezzel együtt a végpontok biztonsága a vállalati végpontok (mobileszközök, például laptopok, okostelefonok stb.) védelmére irányul, és természetesen a vállalat az e terminálok által keltett veszélyekkel szemben is védekezni fog. Míg a kiberbiztonság az egész hálózat (a teljes IT-infrastruktúra) különféle biztonsági fenyegetésekkel szembeni védelmére irányuló biztonsági intézkedések végrehajtására összpontosít.

A fő különbség a végpontok biztonsága és a hálózati biztonság között az, hogy a végpontok biztonsága a végpont védelmére, míg a hálózati biztonságban a hálózat védelmére összpontosít. Mindkét típusú biztonság nagyon fontos. A legjobb, ha egy végponti biztonsági rendszer, majd egy hálózati biztonsági rendszer felépítéséből indulunk ki. Egyszerűen fogalmazva, hálózata csak akkor lesz biztonságos, ha a végpontjai előre szorosan védettek. Ezt szem előtt kell tartania, mielőtt hálózati és végpontbiztonsági termékeket keres.

A különbség a végponti biztonság és a tűzfalak között

A tűzfal feladata lesz a hálózatba be- és kimenő forgalom szűrése a „biztonsági szabályok” alapján, például korlátozza a szolgáltatási helyről a hálózatba áramló forgalmat. Míg a végpontok biztonsága nem csak a hálózati szűréssel foglalkozik, hanem számos egyéb feladatot is végrehajt, például javítást, naplózást és megfigyelést... a végponti eszközök védelme érdekében.

A víruskereső és a tűzfal egyaránt fontos elemei a végpontok biztonságának. Céljuk változatlan marad, bár az alkalmazható modell (kliens/szerver modell) és az általuk védett számítógépek száma eltérő, és a végponti biztonsági modellben az Egyéb biztonsági eszközökkel való munkavégzés sokkal hatékonyabbá válik.

A végpontok biztonsága is sokféle formában létezik

Fogyasztói és üzleti kritériumoktól függően a végpontok biztonságának számos különböző formája van. Általánosságban elmondható, hogy a végponti biztonsági megoldások két különböző kategóriába sorolhatók. Egy a fogyasztóknak és egy a vállalkozásoknak. A legnagyobb különbség e két típus között az, hogy a fogyasztók számára nem lesz központosított irányítás és ügyintézés, míg a vállalkozások számára a központosított irányítás elengedhetetlen. Az adminisztrációs központ (vagy kiszolgáló) leegyszerűsíti a konfigurációkat, vagy végpont-biztonsági szoftvert telepít az egyes végpontokra, majd naplózza a teljesítményt és az egyéb riasztásokat.

Mit tartalmaznak ezek a végpontok közötti biztonsági megoldások?

Noha a végpontbiztonság alkalmazásainak nincsenek korlátai, és az alkalmazások listája a jövőben bővülni fog, minden alkalmazáshoz létezik néhány alapvető alkalmazás, bármilyen végponti biztonsági megoldás.

Ezen alkalmazások némelyike tűzfalakat, víruskereső eszközöket, internetes biztonsági eszközöket, mobileszköz-kezelő eszközöket, titkosítást, behatolásészlelő eszközöket, mobil biztonsági megoldásokat...

Modern és hagyományos végpontbiztonság

A modern és a hagyományos végpontbiztonság közötti tényleges különbségek megfogalmazása meglehetősen bonyolult, mert folyamatosan változik. Míg a vállalkozások gyakran nagyon vonakodnak és félnek változtatni, még akkor is, ha ez a változás előnyös számukra. A végpontok biztonsága azonban olyan terület, ahol a vállalkozásoknak nincs más választásuk, mint a legmodernebb végpontbiztonsági intézkedéseket alkalmazni. Mivel a végpontok biztonsága több, mint pusztán egy kártevő-elhárító eszköz, sokat segíthet a vállalkozások hálózatainak védelmében a fejlődő biztonsági fenyegetésekkel szemben.

Windows 10 és végpontbiztonság

Bár a Windows 10 a legbiztonságosabb Windows operációs rendszer, még mindig tartalmaz néhány biztonsági hiányosságot. Biztonsági szakértők bebizonyították, hogy a Windows integrált biztonsági funkciói, mint a Windows Defender, a Firewall... is fokozatosan hatástalanná válnak a mai összetett és folyamatosan változó biztonsági helyzetben. Ezért a Windows 10 operációs rendszert használó vállalkozásoknak továbbra is szükségük lesz végponti biztonságra a hálózathoz csatlakoztatott különböző végponti eszközök és magának a hálózatnak a védelme érdekében.

A Windows beépített biztonsági rendszerei sosem lesznek elégek. Mert a mai biztonsági támadási módszerek túl sokfélék, és túl gyorsan változnak. Ez azt jelenti, hogy többé már nem olyan világban élünk, ahol az e-mail mellékletek vagy a webes letöltések jelentik a rosszindulatú programfertőzések egyetlen forrását. Egyszerűen fogalmazva, a Windows operációs rendszernek extra védelmi rétegekre van szüksége Windows víruskereső formájában, vagy többre, ha lehetséges, az Ön igényeitől függően.

Ezt szem előtt tartva, nézzük meg, hogyan védheti meg Windows operációs rendszerét a különféle biztonsági fenyegetésekkel szemben:

- Tartsa naprakészen Windows operációs rendszerét a legújabb verzióval: ma a Windows 10, de holnap új verzió érkezik. Bármi legyen is az ok, ügyeljen arra, hogy számítógépe mindig a legújabb verzióra legyen frissítve. Valószínűleg ez az egyik legegyszerűbb intézkedés a további vírusirtó szoftverek telepítése mellett, mert általában a legújabb frissítés az, amely segít megvédeni a felhasználókat az összes vírustól.

- Győződjön meg arról, hogy a többi alkalmazás teljesen frissítve van: A számítógépes rendszer egyik fontos összetevője az alkalmazások. Győződjön meg arról, hogy a rendszerén lévő összes alkalmazás frissítve van, és tartalmazza a legújabb biztonsági javításokat, mert köztudott, hogy a hackerek gyakran megpróbálják kihasználni a szoftverek sebezhetőségeit. A népszerű szoftverek, például a Java, Adobe Flash, Adobe Acrobat... rendszer.

- Használjon proaktív biztonsági megoldásokat: Sajnos a hagyományos víruskereső szoftver önmagában nem lesz elegendő a mai helyzetben, különösen akkor, ha a modern kártevők ellen harcol, a módszerekkel sokkal kifinomultabbak, mint korábban. Ezért az állandóan változó kiberbiztonsági fenyegetések kezeléséhez a felhasználóknak olyan proaktív biztonsági megoldásokra lesz szükségük, mint például az internetes biztonság (otthoni méretű) és a végponti biztonság (vállalati számára).

- Helyi fiók használata Microsoft-fiók helyett : Ha Windows 10-et használ, a legjobb, ha kerüli a Microsoft-fiókok használatát, és helyette válasszon egy helyi fiókot, mivel a Microsoft-fiók használata azt jelenti, hogy személyes adatai egy részét a felhőbe helyezte. , és ez nem jó módja a biztonság megőrzésének. Helyi fiók kiválasztásához lépjen a Beállítások > Fiókok > Saját adatok menüpontra, és válassza a „Bejelentkezés helyi fiókkal” lehetőséget.

- Győződjön meg arról, hogy a felhasználói fiókok felügyelete mindig engedélyezve van: Az UAC (Felhasználói fiókok felügyelete) a Windows biztonsági intézkedése, amely elsősorban az alkalmazások, felhasználók, vírusok vagy más rosszindulatú programok által kezdeményezett (kezdeményezett) jogosulatlan módosítások megakadályozásáért felelős az operációs rendszerben. Az UAC biztosítja, hogy a változtatások csak a rendszergazda jóváhagyásával vonatkozzanak az operációs rendszerre. Ezért mindig engedélyezze ezt a funkciót.

- Végezzen általános utólagos mentési tevékenységeket: Mindig készüljön fel a „legrosszabb” forgatókönyvre, amikor a biztonsági fenyegetések kezeléséről van szó, ami a rendszer feletti irányítás teljes elvesztését jelenti. Ezért rendszeresen készítsen biztonsági másolatot a rendszerről (online és offline is), hogy ne vesszen el minden adat, ha a számítógépet súlyosan fenyegetik, biztonság vagy helyrehozhatatlan hardverproblémák érik.

- Rendszeresen frissítse böngészőjét: A böngészőt használjuk az internet eléréséhez. Ezért a böngésző biztonsági rései azt is jelentik, hogy a biztonsági fenyegetések útja is nyitottabbá válik a rendszerbe "belépés" előtt. Ezért az operációs rendszerhez és más alkalmazásokhoz hasonlóan mindig frissítse webböngészőjét a legújabb verzióra. Egyéb biztonsági intézkedések, amelyeket a böngészővel kapcsolatban megtehet: 1) Válassza a privát böngészési módot, hogy megakadályozza a bizalmas adatok tárolását. 2) Megakadályozza vagy blokkolja az előugró ablakokat. 3) Konfigurálja a webböngésző biztonsági beállításait a biztonság növelése érdekében…

- Helymeghatározás kikapcsolása: Ha Windows 10-et vagy bármely más , helykövetést tartalmazó verziót használ , akkor a legjobb, ha kikapcsolja, vagy csak akkor használja, ha feltétlenül szükséges. Például, ha információkat szeretne tudni a lakóhelye szerinti időjárásról vagy a közelben található különböző üzletekről… A helykövetés kikapcsolásához lépjen az Adatvédelem > Hely menüpontra, kattintson a Módosítás gombra, majd mozgassa a sáv csúszkáját Be állásból Ki állásba.

- Használja bölcsebben az internetet: Az itt felsorolt biztonsági intézkedések haszontalanok lesznek, ha nem vigyáz az online használat során. Ezért ügyeljen arra, hogy ne kattintson veszélyes keresési hivatkozásokra, ne töltsön le rosszindulatú mellékleteket ismeretlen e-mailekből vagy nem megbízható webhelyekről, és ne keressen fel gyanús webhelyeket…

A Windows operációs rendszer valószínűleg az egyik legjobb operációs rendszer manapság, és ez az oka annak is, hogy nagyon népszerűvé és széles körben használtá vált világszerte, bár még mindig tartalmaz bizonyos biztonsági fenyegetéseket. Az igazat megvallva, egyetlen operációs rendszer sem teljesen biztonságos, a probléma csupán az, hogy Ön fel tudja venni a szükséges ismereteket a biztonságról, valamint a termékek használatáról, a megfelelő biztonsági termékekről és a legjobb biztonsági gyakorlatoknak való megfelelésről. Ezekkel a dolgokkal biztosíthatja, hogy Windows operációs rendszere mindig biztonságban legyen, függetlenül a helyzettől.

Remélhetőleg remek biztonsági rendszert tud építeni magának!

Többet látni: