A végponti biztonság egy olyan típusú biztonság, amely gyorsan növekszik. Napjainkban az ügynökségek és szervezetek folyamatosan népszerűsítik a hálózatukon lévő számítógépek, szerverek és telefonok vezérlésének összehangolását a rosszindulatú programok és a behatolók, engedélyek, valamint egyéb lehetséges biztonsági kockázatok kiküszöbölése érdekében.

Elmondható, hogy a végponti biztonság sok tekintetben az informatika (IT) hajnalán kialakult, de gyorsabb ütemben a rendkívül gyorsan növekvő számítógépes védelem formáinak közvetlen leszármazottjának tekinthető. Ha megnézzük, milyen eredményeket ért el ez a biztonsági módszer az elmúlt években, könnyen felismerhetjük. A biztonságtechnikai fejlesztők ma már a végpontok biztonságát is fontos területnek tekintik, amely stabil bevételi forrást biztosíthat az elkövetkező években.

Mi az a végpontbiztonság?

Egy kicsit elméletileg, a végponti biztonság egy olyan biztonsági módszer, amely a végponti eszközök (beleértve a személyi számítógépeket, telefonokat, táblagépeket és egyéb támogató eszközöket) biztonságban tartását. Egyéb hálózati kapcsolatok), hogy a teljes hálózat biztonságban legyen. Első pillantásra úgy tűnik, ez nem különbözik a számítógépeken használt tűzfalak és vírusirtó szoftverek általunk már ismert fogalmaitól, sőt megjelenésének korai napjaiban az emberek egyszer kételkedtek abban, hogy a biztonság csak egy marketing kifejezés, amellyel anti- A vírusszolgáltatások professzionálisabbnak, valami "specializáltabbnak" hangzanak.

De az különbözteti meg a végpontbiztonsági szolgáltatásokat az egyszerű otthoni számítógép-védelmi folyamatoktól, hogy a végponti eszközökön lévő biztonsági eszközöket gyakran felügyelik, és főleg vállalkozások és szervezetek széles körében használják. A végpontok biztonsági intézkedései két szinten futnak: A végponti eszközökön a háttérben futó ügynökszoftver és egy központi végpontbiztonsági felügyeleti rendszer, amely figyeli és vezérli a végpontok kiszolgálón található ügynököket. Ezt a teljes irányítási rendszert felügyelheti az informatikai személyzet vagy más automatizált rendszer, vagy mindkettő.

Néha hallani fogja a végpontvédelem kifejezést a végpont biztonsággal felváltva. A Gartner a végpontvédelmi platformot úgy definiálja, mint "olyan megoldást, amely egyetlen termékben egyesíti a végpontok biztonságát, és olyan szolgáltatásokat nyújt, mint a vírusirtó, kémprogram-elhárító, személyes tűzoltóság, alkalmazásvezérlés és más típusú gazdagép-behatolás-megelőzés (például viselkedési blokkolás), és összekapcsolja ezeket a szolgáltatásokat egy egységes és összefüggő megoldássá." Tehát szigorúan véve a végpontvédelem kifejezés magában foglalhatja azokat a biztonsági termékeket, amelyeket nem központilag kezelnek, bár ezeket a biztonsági termékeket is forgalmazzák és vállalati szintű ügyfeleket célozzák meg. És igen, néha a biztonsági cégek víruskereső termékeiket is "végpont-biztonságként" hirdethetik. Ez egyfajta kétértelmű marketing, amely felcseréli a fogalmakat, ezért ha Ön biztonsági szolgáltatásokat szeretne igénybe venni, legyen óvatos!

A végpontok biztonságának trendjei

Természetesen, mivel a fenyegetések folyamatosan egy veszélyesebb és kifinomultabb irányba fejlődnek, a végpontok biztonsági intézkedéseinek is fejlődniük kell. 2018-ban és 2019 első felében a végpontbiztonsági szolgáltatóknak komolyan kell dolgozniuk, hogy lépést tartsanak az alábbi öt trenddel:

Gépi tanulás és mesterséges intelligencia (AI) . A fenyegetések növekedésével egyre szélesebb körben terjednek, és olyan gyorsan terjednek, hogy a már passzív megelőző intézkedéseknek még nehezebb lépést tartaniuk. Ezért most a végpontok biztonságának pont-pont biztonsági folyamatainak többségét egyre inkább automatizálni kell, gépi tanulással és mesterséges intelligenciával kombinálva a forgalom ellenőrzéséhez és a forgalom azonosításához, a fenyegetések azonosításához, és csak a legsürgetőbb és legsürgősebb szükségleteket kell kielégíteni. értesítik, és emberi kezet igényelnek. Például a gépi tanulási képességeket már elég alaposan kiaknázzák a Microsoft végpontbiztonsági szolgáltatásaiban.

SaaS-alapú végpontbiztonság. Hagyományosan a központosított végpont-biztonsági felügyeleti rendszereket gyakran egyetlen szerveren vagy akár egyetlen eszközön is működtetik, és a szervezetek és vállalkozások számára telepítik és felelősek. De figyelembe véve azt a tényt, hogy a felhőalapú vagy SaaS-szolgáltatások egyre jobban megbíznak az IT elkerülhetetlen részeként, láthatjuk, hogy a végpont-biztonsági menedzsment szolgáltatásként is kínálható. , olyan híres gyártókkal, mint a FireEye, Webroot, Carbon Black, Cybereason és Morphick. Bizonyos módokon (ellentétben a gépi tanulásra való közvetlen átállással) a vállalatok a végpontbiztonság kezelésének felelősségét belső munkatársaikra hárítják, más szóval megpróbálják korlátozni a belső alkalmazottak beavatkozását a végpontbiztonsági menedzsment rendszerbe. , ezért van szükségük biztonsági szállítókra, és természetesen sok SaaS-szolgáltatás is felkapott. A gépi tanulást és az AI-t a fent említettek szerint alkalmazzák szolgáltatásaikra. Az eredmény a biztonsági menedzsment szolgáltatók számának gyors növekedése az egyes piaci szegmensekben.

Névtelen támadások elleni védelmi réteg. Az anonim támadások (amelyeket teljes egészében a rendszer RAM- jában található rosszindulatú programok okoznak, és soha nem íródnak a merevlemezre) olyan támadási módszerek, amelyek riasztó ütemben növekszenek. A végponti biztonsági szolgáltatók is sietnek, hogy biztosítsák a szükséges védelmi rétegeket az ilyen típusú támadások ellen. Ezt gyakran automatizálással és gépi tanulással kell kombinálni, mivel a jelenlegi eszközök nem biztos, hogy képesek különbséget tenni a hamis támadások között, és ezek követése csak értékes informatikai erőforrásokat emészt fel. Ha rájuk nézünk, ez egy fontos funkció lesz, amelyet a jövőben minden végponttól végpontig terjedő biztonsági szolgáltatónak fel kell kínálnia ügyfeleinek.

Helyezze az IoT (dolgok internete) eszközeit védőpajzs alá . Az elmúlt néhány év egyik legnagyobb sztorija az internetbiztonság terén, hogy internetkapcsolatok milliárdjai, amelyek sok különböző eszközről, például kamerákról, érzékelőkről, útválasztókról és másokról érkeznek, csendben végzi a munkáját, mindenféle védelem nélkül. ennek ott kellene lennie. Egy egyszerű példát vehetünk a Mirai botnetről, egy olyan eszközről, amelyet egyetemisták hoztak létre úgy, hogy több ezer zárt láncú kamera felett vették át az irányítást, hogy DDoS támadásokat indítsanak az ellenfelek szerverei ellen. Minecraft lejátszók, amelyek a valaha rögzített legnagyobb szolgáltatásmegtagadási támadások egyikét okozták . Bár sok olyan IoT-eszköz létezik, amelyek különálló operációs rendszert futtatnak, és amelyeket nehéz kezelni, a legtöbb olyan népszerű platformon működik, mint a Linux , iOS , Android vagy akár a Windows változatai is. ezeket az eszközöket a szükséges védelem létrehozásához.

Csökkentse a bonyolultságot és növelje a proaktivitást

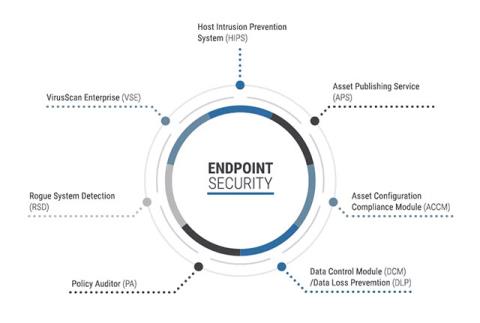

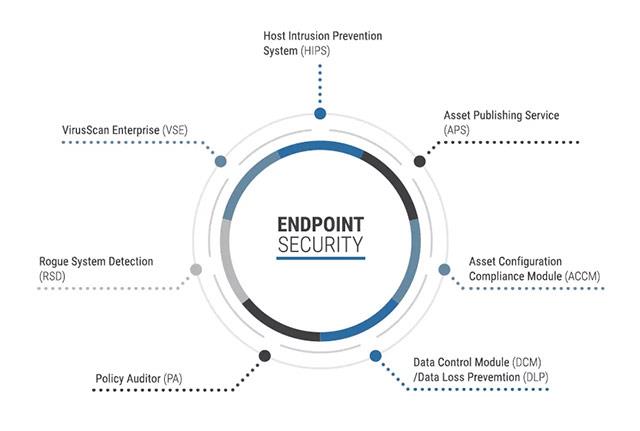

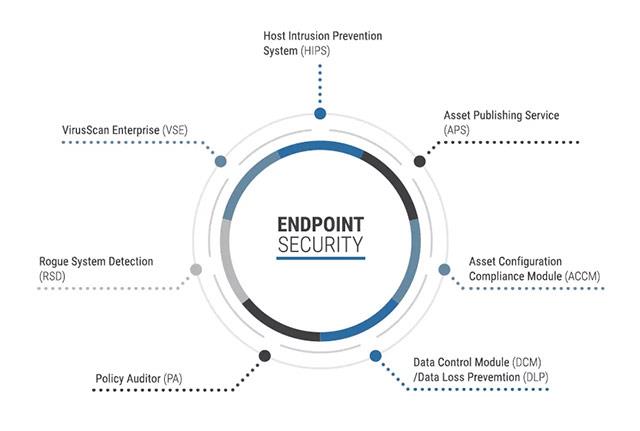

Ahogy a piaci szegmens fokozatosan formát öltött és növekedésnek indult, sok végpont-biztonsági gyártó kínált speciális biztonsági eszközöket, amelyek mindegyike más típusú támadást, támadást vagy egy bizonyos típusú sebezhetőséget céloz meg. Ennek eredményeként a vállalatok akár hét különböző biztonsági szoftverrel futnak minden végponti eszközön, és ami fontos, mindegyiket külön kell felügyelni. A teljes körű biztonsági cégek arra törekszenek, hogy szolgáltatásaikat egységes, zökkenőmentes modellekbe vonják össze.

Tehát röviden, mit kell tennünk a jövőben? Az ESG Research megkérdezte a kiberbiztonsági és informatikai szakembereket a legnagyobb végpontbiztonsági kihívásokról, amelyekkel szembesülnek. A téves riasztások és az automatizálás hiánya mellett sok megkérdezett kifejezte vágyát egy integrált katasztrófa-helyreállítási képességre, beleértve a megszüntetési eljárásokat, a fájltörlést és a kép-helyreállítást. rendszer… mindez segít az informatikai személyzetnek abban, hogy korlátozza a kompromittált rendszerek újbóli létrehozásának szükségességét . Remélhetőleg a szolgáltatók meghallgathatják ezeket a valódi véleményeket.

Endpoint biztonsági szoftverek és eszközök.

Tekintse meg a Gartner 2017-es Customers' Choice Security Applications Awards díját, hogy áttekintést kapjon a végpontbiztonsági szolgáltatókról. Ismerős neveket találhat, mint például a Microsoft és a Symantec, valamint más speciális cégeket, mint például a Cylance, a CrowdStrike és a Carbon Black. A Gartner hivatkozásokat is biztosít, így összehasonlíthatja a végponti biztonsági szoftvereket.

Az alábbiakban felsorolunk néhány kiváló végpontbiztonsági szolgáltatást, amelyeket a fogyasztók választottak 2017-ben:

- A Digital Guardian: A Guardian Threat Aware Data Protection Platform élen jár az összetett fenyegetések leküzdésére irányuló erőfeszítésekben, olyan végponti biztonsági szolgáltatást nyújtva, amely könnyen telepíthető a helyszínen vagy támogató tanácsadói szolgáltatásként rendkívül jó optimalizálási és automatizálási képességekkel.

- enSilo: Az enSilo platform hagyományos végpontbiztonsági módszereket kínál, valamint további védelmet nyújt támadás után. Ezenkívül „csapdába ejtheti” a fenyegetéseket, helyben tartja és ártalmatlanná teszi őket, amíg a szakértők elemezni és kivizsgálni nem tudják.

- Minerva : A Minerva Anti-Evasion platformja új típusú rosszindulatú programok azonosítására irányul. Az ötlet az, hogy a legtöbb normál fenyegetést a hagyományos víruskereső szoftverek állítják le , a Minerva pedig megpróbálja megelőzni és észlelni a távoli fenyegetéseket.

- Promisec: A szervezeteknek segítségre lehet szükségük a potenciális fenyegetések észlelésében és a fenyegetésekre adott megfelelő reagálásukban, valamint az üzleti tevékenységük során nap mint nap felmerülő számos probléma kezelésében. A Promisec tudja ezt a segítséget nyújtani. A végpontokat egy teljesen automatizált, szigorúan védett platformba hozza, amely könnyen és rugalmasan kezelhető.

Többet látni: