Biztonsági szakértők szerint a többfelhős környezetek térnyerésével számos biztonsági bevált gyakorlat jelent meg , és van néhány fontos lépés, amelyet minden szervezetnek meg kell tennie stratégiája kidolgozása során. Saját biztonság.

Az adatszivárgás vagy a behatoló riasztás hatására a biztonsági csapatok proaktívabbak lesznek a kár megfékezésében és az ok azonosításában.

Ez a feladat mindig kihívást jelent, még akkor is, ha egy valódi informatikus minden műveletet a saját infrastruktúráján hajt végre. Ez a feladat egyre összetettebbé válik, mivel a szervezetek egyre nagyobb részét helyezték át a felhőbe, majd több felhőszolgáltatóhoz.

A RightScale felhőszolgáltató 2018-as Cloud Operations Reportja megállapította, hogy a technológiai szakemberek 77%-a (ez 997 válaszadónak felel meg) szerint a felhőalapú biztonság kihívást jelent, és 29%-uk szerint ez nagyon nagy kihívás.

A biztonsági szakértők azt mondják, nem lepődtek meg, különösen annak fényében, hogy a RightScale felmérésére válaszolók 81%-a többfelhős stratégiát használ.

„A többfelhős környezet bonyolultabbá teszi a biztonsági ellenőrzések bevezetését és kezelését” – mondta Ron Lefferts, a vezetési tanácsadó cég ügyvezető igazgatója és technológiai tanácsadó cég. A Protiviti elmélet.

Ő és más biztonsági vezetők azt mondják, hogy a szervezetek agresszíven kezelik a magas szintű biztonság fenntartását, miközben egyre több feladatot helyeznek át a felhőbe.

A legfontosabb multicloud biztonsági kihívások

Multicloud biztonsági kihívás

De azt is el kell ismerniük, hogy a többfelhős környezetek további kihívásokkal is járnak, amelyekkel foglalkozni kell. Ez egy átfogó biztonsági stratégia része.

„Ebben a többfelhős világban a koordináció előfeltétele” – mondja Christos K. Dimitriadis, az ISACA igazgatója és korábbi igazgatótanácsának elnöke, amely a technológia és az emberi intelligencia közötti informatikai irányítással foglalkozó szakmai szövetség. Most, ha incidens történik, gondoskodnia kell arról, hogy minden entitás összehangolt legyen a jogsértések azonosítása, elemzése és fejlesztési tervek kidolgozása érdekében a hatékonyabb ellenőrzés érdekében."

Az alábbiakban három olyan elemet mutatunk be, amelyek a szakértők szerint összetett biztonsági stratégiák többfelhős környezetekhez.

- Növekvő összetettség : A biztonsági szabályzatok, folyamatok és válaszok összehangolása több felhőszolgáltatótól, valamint a csatlakozási pontok jelentősen kibővített hálózata bonyolultabbá teszi.

„A világon sok helyen vannak adatközpont-bővítményei” – mondta Juan Perez-Etchegoyen, a Cloud Security Alliance (CSA) nonprofit kereskedelmi szervezet ERP biztonsági munkacsoportjának kutatója és társelnöke. Ezután meg kell felelnie minden olyan ország vagy régió előírásainak, ahol az adatközpontot helyezi el. A szabályozások száma nagy és növekszik. Ezek a szabályozások előmozdítják azokat az ellenőrzéseket és mechanizmusokat, amelyeket a vállalatoknak végre kell hajtaniuk. Mindez bonyolultabbá teszi az adatok védelmét.”

- A láthatóság hiánya : az informatikai szervezetek gyakran nem ismerik az alkalmazottak által használt összes felhőszolgáltatást, akik könnyen figyelmen kívül hagyhatják az üzleti IT-stratégiákat, és a radar alatt szoftverszolgáltatásokat vásárolhatnak szolgáltatásként vagy más felhőalapú szolgáltatásokként.

"Tehát megpróbáljuk megvédeni az adatokat, a szolgáltatásokat és magát az üzletet anélkül, hogy tisztán kellene értenünk, hol vannak az adatok" - mondta Dimitriadis úr.

- Új fenyegetések : Jeff Spivey, a Security Risk Management Inc. tanácsadó cég alapítója és vezérigazgatója szerint a vállalati biztonsági vezetőknek is fel kell ismerniük, hogy a gyorsan fejlődő multicloud környezet új fenyegetéseket okozhat.

"Valami újat hozunk létre, ahol még nem ismerjük az összes sebezhetőséget. De ahogy haladunk előre, felfedezhetjük ezeket a sebezhetőségeket." - mondta.

Építsen fel többfelhős stratégiát

Biztonsági szakértők szerint a többfelhős környezetek térnyerésével számos biztonsági bevált gyakorlat jelent meg, és van néhány fontos lépés, amelyet minden szervezetnek meg kell tennie stratégiája kidolgozása során. Saját biztonság.

Első lépésként azonosítani kell az összes felhőt, ahol az adatok „laknak”, és gondoskodni kell arról, hogy a szervezet rendelkezzen egy erős adatirányítási programmal – „teljes kép az adatokról és szolgáltatásairól, valamint az összes információtípushoz kapcsolódó informatikai eszközökről” ( Dimitriadis úr szerint).

Dimitriadis úr egyben az INTRALOT Group, a játék üzemeltetője és megoldásszolgáltatója információbiztonsági, információ-megfelelőségi és szellemi tulajdonvédelmi vezetője is, elismerte, hogy ezek a biztonsági javaslatok nem csak a multicloud környezetekre vonatkoznak.

Azt mondja azonban, hogy ezeknek az alapvető intézkedéseknek a érvényben tartása egyre fontosabb, mint valaha, mivel az adatok a felhőbe költöznek, és több felhőplatformra kiterjednek.

A statisztikák azt mutatják, hogy miért olyan fontos az erős biztonsági bázis. A KPMG és az Oracle 2018-as Cloud Threats Report, amelyben 450 biztonsági és informatikai szakembert kérdeztek meg, arról számolt be, hogy a vállalkozások 90%-a adatainak felét felhőalapúnak minősíti.

A jelentés azt is megállapította, hogy a válaszadók 82%-a aggódik amiatt, hogy az alkalmazottak nem tartják be a felhőalapú biztonsági szabályzatokat, és 38%-uknak problémái vannak a felhőalapú biztonsági incidensek észlelésével és reagálásával.

Az ilyen helyzetek leküzdése érdekében a vállalkozásoknak osztályozniuk kell az információkat, hogy több szintű biztonságot hozzanak létre – mondta Ramsés Gallego, az ISACA vezetője és a Symantec műszaki igazgatóirodájának evangélistája. Ez azt jelzi, hogy nem minden adathoz van szükség azonos szintű bizalomra és ellenőrzésre a hozzáféréshez vagy a zároláshoz.

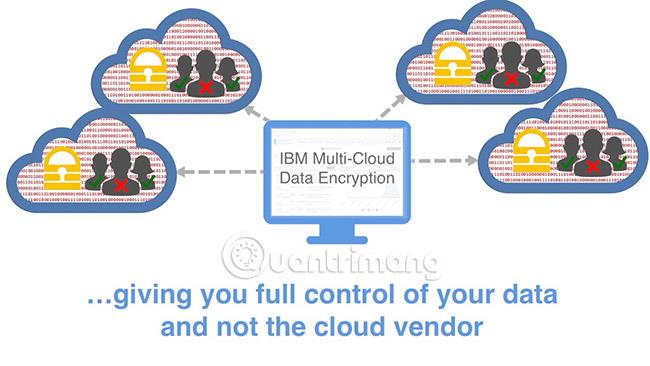

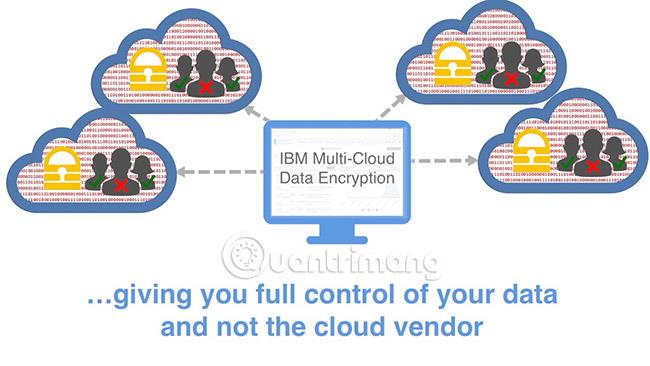

A biztonsági szakértők azt is tanácsolják a vállalkozásoknak, hogy a többfelhős környezet védelméhez szükséges egyéb, józan észnek megfelelő biztonsági intézkedéseket alkalmazzanak az alapszinteken. Az adatosztályozási szabályzatok mellett a Gallego a titkosítási, identitás- és hozzáférés-kezelési (IAM) megoldások, például a kéttényezős hitelesítés használatát javasolja .

A vállalkozásoknak szabványosítaniuk kell a házirendeket és struktúrákat, hogy biztosítsák a következetes alkalmazást, és a lehető legnagyobb mértékben automatizálják, hogy csökkentsék a biztonsági szabványoktól való eltéréseket.

„A vállalat erőfeszítéseinek szintje az adatok kockázatától és érzékenységétől függ. Tehát ha a felhőt nem bizalmas adatok tárolására vagy feldolgozására használja, akkor nincs szüksége ugyanarra a biztonsági megközelítésre, mint a fontos információkat tároló felhő esetében” – mondta Gadia úr.

Azt is megjegyezte, hogy a szabványosítás és az automatizálás nagyon hatékony. Ezek az intézkedések nemcsak az általános költségeket csökkentik, hanem lehetővé teszik a biztonsági vezetők számára, hogy több erőforrást irányítsanak nagyobb értékű feladatokra.

Szakértők szerint az ilyen alapelemeknek egy nagyobb, összetartóbb stratégia részét kell képezniük. Vegye figyelembe, hogy a vállalkozások jól járnak, ha elfogadnak egy keretrendszert a biztonsággal kapcsolatos feladatok kezelésére. A közös keretrendszerek közé tartozik a National Institute of Standards and Technology NIST; Az ISACA információtechnológiai ellenőrzési célkitűzései (COBIT); ISO 27000 sorozat; és a Cloud Security Alliance Cloud Control Matrix (CCM).

Állítson fel elvárásokat a beszállítókkal szemben

Dimitriadis úr szerint a kiválasztott keretrendszer nemcsak a vállalkozásokat, hanem a beszállítókat is irányítja.

„Amit tennünk kell, az az, hogy ezeket a keretrendszereket a felhőszolgáltatókkal kombináljuk. Ezután vezérlőket építhet a védeni kívánt adatok és szolgáltatások köré” – részletezte.

Biztonsági szakértők szerint a felhőszolgáltatókkal folytatott tárgyalások és az azt követő szolgáltatási szerződések foglalkozni fognak az adatok elkülönítésével és tárolásának módjával. Együttműködnek és koordinálnak más felhőszolgáltatókkal, majd szolgáltatásokat nyújtanak a vállalkozásoknak.

Fontos, hogy tisztában legyen azzal, hogy milyen szolgáltatásokat kap az egyes szolgáltatóktól, és hogy van-e kapacitásuk a szolgáltatás kezeléséhez és működtetéséhez.

"Legyen konkrét, mit vár, és hogyan juthat el" - teszi hozzá Mr. Spivey. „Egyértelműen tisztában kell lennie azzal, hogy milyen szolgáltatásokat kap az egyes szolgáltatóktól, és megvan-e a kapacitásuk ezek kezelésére és működtetésére.”

De Mr. Gallego szerint ne bízza a biztonsági problémákat a számítási felhő szolgáltatóira .

A felhőszolgáltatók gyakran úgy értékesítik szolgáltatásaikat, hogy hangsúlyozzák, mit tehetnek a vállalati ügyfelek érdekében, és gyakran biztonsági szolgáltatásokat is magukban foglalnak. De ez nem elég. Ne feledje, hogy ezek a vállalatok a számítási felhő szolgáltatási üzletágban tevékenykednek, nem pedig a biztonsági területre szakosodtak.

Ezért azt állítja, hogy a vállalati biztonsági vezetőknek részletesen kell összeállítaniuk biztonsági terveiket, például kinek mihez, mikor és hogyan férhet hozzá. Ezután adja át minden felhőszolgáltatónak, hogy segítsen végrehajtani ezeket a terveket.

Azt is hozzátette: "A felhőszolgáltatóknak el kell nyerniük az ügyfelek bizalmát."

Használja a jelenlegi új technológiákat

Irányelvekre, irányításra és még a józan észnek megfelelő biztonsági intézkedésekre, például a kéttényezős hitelesítésre is szükség van, de nem elegendőek ahhoz, hogy kezelni lehessen azokat a bonyolultságokat, amelyek a munkaterhelések több felhőn történő elosztása során merülnek fel.

A vállalatoknak olyan feltörekvő technológiákat kell alkalmazniuk, amelyek lehetővé teszik a vállalati biztonsági csapatok számára a többfelhős biztonsági stratégiáik jobb kezelését és végrehajtását.

Mr. Gallego és más kutatók olyan megoldásokra mutatnak rá, mint például a Cloud Access Security Brokers (CASB), egy olyan szoftvereszköz vagy szolgáltatás, amely a szervezet helyszíni infrastruktúrája és a felhőszolgáltató infrastruktúrája között helyezkedik el. hitelesítő adatok leképezése, eszközinformációk megőrzése, titkosítás és rosszindulatú programok észlelése .

Az eszköz a mesterséges intelligencia technológiákat is felsorolja, majd elemzi a hálózati forgalmat, hogy pontosan észlelje az emberi figyelmet igénylő rendellenes jelenségeket, ezáltal korlátozva az igazolandó vagy cserélendő incidensek számát, majd átirányítja ezeket az erőforrásokat olyan eseményekre, amelyek súlyos következményekkel járhatnak. .

A szakértők pedig az automatizálás folyamatos használatát a biztonság optimalizálásának kulcsfontosságú technológiájaként említik többfelhős környezetben. Ahogy Spivey úr is megjegyezte: „A sikeres szervezetek azok, amelyek számos részt automatizálnak, és az irányításra és irányításra összpontosítanak.”

Ezenkívül Spivey és más kutatók azt mondják, hogy bár a sok felhőszolgáltatáson, például a CASB-n keresztül az adatok védelmére használt pontos technológiák egyediek lehetnek a környezetben, a multicloudban. A szakértők hangsúlyozzák, hogy az átfogó biztonsági elv azt a célt követi, hogy az emberek és a technológia hosszú távú megközelítése a legjobb stratégia kialakítása érdekében.

„Különböző technológiákról és forgatókönyvekről beszélünk, amelyek inkább az adatokra összpontosítanak, de ugyanazokat a koncepciókat kell megvalósítani” – mondta Perez-Etchegoyen, az Onapsis műszaki igazgatója is. "A technikai megközelítés minden többfelhős környezetben eltérő lesz, de az általános stratégia ugyanaz lesz."

Többet látni: