Ha a képek, dokumentumok vagy fájlok a bora kiterjesztéssel vannak titkosítva, az azt jelenti, hogy számítógépe STOP (DJVU) zsarolóvírussal fertőzött .

A Ransomware STOP (DJVU) titkosítja a személyes dokumentumokat az áldozat számítógépén, majd megjelenít egy üzenetet, amelyben felajánlja az adatok visszafejtését, ha Bitcoinnal fizet. A fájl visszafejtésére vonatkozó utasítások az áldozat asztalán található _readme.txt fájlban találhatók. Ez a cikk bemutatja, hogyan távolíthatja el a zsarolóprogramokat, amelyek .bora fájlkiterjesztést hoznak létre.

Figyelmeztetés: Ez az útmutató segít eltávolítani a zsarolóvírust, amely .bora fájlokat hoz létre, de nem segít visszaállítani a fájlokat. Az adatok helyreállításához kipróbálhatja a ShadowExplorert vagy az ingyenes fájl-helyreállító szoftvert .

1. Hogyan hoz létre ransomware .bora fájlokat, hogy behatoljon a számítógépbe

A Ransomware .bore fájlokat hoz létre, amelyeket zsarolóvírussal fertőzött mellékleteket tartalmazó , vagy az operációs rendszer és a telepített szoftver biztonsági réseit kihasználó spam e-maileken keresztül terjesztenek .

A kiberbűnözők hamis fejlécadatokat tartalmazó e-maileket küldenek el, és elhitetik a címzettekkel, hogy az olyan szállítmányozó cégektől származnak, mint a DHL vagy a FedEx. Egy e-mail értesíti Önt, hogy rendelése van, de azt valamilyen okból nem tudjuk kézbesíteni. Vagy néha egy e-mail visszaigazolja a vásárlást. Akárhogy is, kíváncsivá teszi a címzettet, és nyissa meg a csatolt fájlt (vagy kattintson az e-mailbe ágyazott hivatkozásra). És ha ezt megteszi, a számítógépe meg lesz fertőzve egy zsarolóvírussal, amely .bora fájlokat hoz létre.

A Ransomware .bora fájlokat hoz létre, hogy megtámadja az áldozatokat a távoli asztali szolgáltatások (RDP) nyitott portjainak feltörésével. A támadók átvizsgálják az RDP-t (3389-es TCP-portot) futtató rendszereket, majd brute force támadást hajtanak végre a rendszerjelszó ellen.

2. Mi az a zsarolóprogram, amely .bora fájlokat hoz létre?

Ransomware család : STOP (DJVU) ransomware

Hosszabbítás : Bora

Váltságdíj-fájl : _readme.txt

Váltságdíj : 490 USD-től 980 USD-ig (Bitcoinban)

Kapcsolatfelvétel : [email protected], [email protected] vagy @datarestore a Telegramon

A Ransomware .bora fájlokat hoz létre, amelyek a fájl titkosításával korlátozzák az adatokhoz való hozzáférést. Ezután zsarolja meg az áldozatot azzal, hogy váltságdíjat követel Bitcoinban, hogy visszaszerezze a hozzáférést az adatokhoz. Az ilyen típusú zsarolóprogramok a Windows összes verzióját célozzák, beleértve a Windows 7, Windows 8 és Windows 10 rendszert is. Amikor először telepítik a számítógépre, ez a zsarolóprogram véletlenszerűen elnevezett futtatható fájlt hoz létre a %AppData% vagy a %LocalAppData% mappában. Ez a végrehajtható fájl elindul, és megkezdi a számítógépen lévő összes meghajtóbetűjel vizsgálatát, hogy megtalálja a titkosított adatfájlokat.

A Ransomware .bora fájlokat hoz létre, amelyek meghatározott fájlkiterjesztéseket keresnek a titkosításhoz. Az általa titkosított fájlok gyakran fontos dokumentumok és fájlok, például .doc, .docx, .xls, .pdf stb. Amikor megtalálja ezeket a fájlokat, a fájl kiterjesztését bora-ra módosítja, hogy többé ne lehessen megnyitni.

Az alábbiakban felsoroljuk azokat a fájlkiterjesztéseket, amelyeket az ilyen típusú ransomware megcéloz:

.sql, .mp4, .7z, .rar, .m4a, .wma, .avi, .wmv, .csv, .d3dbsp, .zip, .sie, .sum, .ibank, .t13, .t12, .qdf , .gdb, .tax, .pkpass, .bc6, .bc7, .bkp, .qic, .bkf, .sidn, .sidd, .mddata, .itl, .itdb, .icxs, .hvpl, .hplg, . hkdb, .mdbackup, .syncdb, .gho, .cas, .svg, .map, .wmo, .itm, .sb, .fos, .mov, .vdf, .ztmp, .sis, .sid, .ncf, .menu, .layout, .dmp, .blob, .esm, .vcf, .vtf, .dazip, .fpk, .mlx, .kf, .iwd, .vpk, .tor, .psk, .rim, .w3x , .fsh, .ntl, .arch00, .lvl, .snx, .cfr, .ff, .vpp_pc, .lrf, .m2, .mcmeta, .vfs0, .mpqge, .kdb, .db0, .dba, . rofl, .hkx, .bar, .upk, .das, .iwi, .litemod, .asset, .forge, .ltx, .bsa, .apk, .re4, .sav, .lbf, .slm, .bik, .epk, .rgss3a, .pak, .big, wallet, .wotreplay, .xxx, .desc, .py, .m3u, .flv, .js, .css, .rb, .png, .jpeg, .txt, .p7c, .p7b, .p12, .pfx, .pem, .crt, .cer, .der, .x3f, .srw, .pef, .ptx, .r3d, .rw2, .rwl, .raw, .raf , .orf, .nrw, .mrwref, .mef, .erf, .kdc, .dcr, .cr2, .crw, .bay, .sr2, .srf, .arw, .3fr, .dng, .jpe, . jpg, .cdr, .indd, .ai, .eps, .pdf, .pdd, .psd, .dbf, .mdf, .wb2, .rtf, .wpd, .dxg, .xf, .dwg, .pst, .accdb, .mdb, .pptm, .pptx, .ppt, .xlk, .xlsb, .xlsm, .xlsx, .xls, .wps, .docm, .docx, .doc, .odb, .odc, .odm , .odp, .ods, .odt

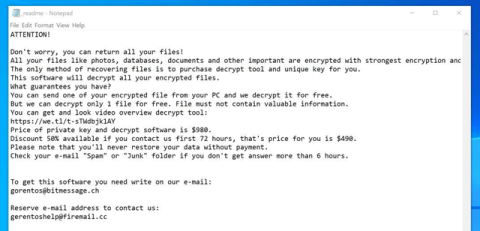

Amikor egy fájlt a bora kiterjesztéssel titkosít, ez a zsarolóprogram létrehoz egy _readme.txt fájlt, amely elmagyarázza a fájl visszakeresését, és váltságdíjat követel minden olyan mappában, ahol a fájl titkosítva van, valamint a Windows asztalon. Ezeket a fájlokat minden titkosított fájlt tartalmazó mappában elhelyezik, és információkat tartalmaznak arról, hogyan lehet kapcsolatba lépni a számítógépes bűnözőkkel a fájlok visszaszerzése érdekében.

Amikor befejezi a számítógép átvizsgálását, törli a fertőzött számítógépen lévő összes árnyékkötet másolatot is, így nem használható titkosított fájlok helyreállítására.

3. Megfertőződött a számítógépe zsarolóprogrammal, amely .bora fájlokat hoz létre?

Ha egy számítógép megfertőződik ezzel a zsarolóvírussal, az összes meghajtóbetűjelet átvizsgálja, hogy megtalálja a célfájltípust, titkosítja azokat, majd hozzáadja a bora kiterjesztést. Ha ezek a fájlok titkosítva vannak, nem tudja megnyitni őket normál programokkal. Amikor ez a zsarolóprogram befejezi az áldozat fájljainak titkosítását, egy fájlt is megjelenít, amely utasításokat tartalmaz a számítógépes bűnözőkdel való kapcsolatfelvételhez ([email protected] vagy [email protected]).

Ez a váltságdíjat kérő üzenet a _readme.txt fájlban.

4. Lehetséges-e visszafejteni a .bora fájlokat létrehozó ransomware-rel titkosított fájlokat?

Sajnos nem tudja visszaállítani a .bora fájlokat létrehozó ransomware-rel titkosított fájlokat, mert a zárolás feloldásához privát kulcsra van szükség, amivel csak a kiberbűnözők rendelkeznek.

A fájlok visszaállításáért azonban nem szabad fizetni. Még ha fizet is értük, nincs garancia arra, hogy visszakapja a fájlhozzáférést.

5. A .bora fájlokat létrehozó zsarolóprogramok eltávolítása

Tekintse meg a .boot fájlokat létrehozó zsarolóprogramok törlése című cikkben a zsarolóprogramok törlésével foglalkozó részt, amelyből megtudhatja, hogyan törölheti a .bora fájlokat létrehozó zsarolóprogramokat.

Annak elkerülése érdekében, hogy számítógépe .bora kiterjesztésű ransomware fájlokat hozzon létre, telepítenie kell egy vírusirtó programot a számítógépére, és mindig biztonsági másolatot kell készítenie személyes dokumentumairól. A HitmanPro.Alert nevű programot is használhatja, hogy megakadályozza a fájltitkosító kártevők futtatását a rendszeren.

Sok sikert kívánok!