Az IPSec, az Internet Protocol Security rövidítése, olyan kriptográfiai protokollok összessége, amelyek védik az adatforgalmat az Internet Protocol (IP) hálózatokon keresztül.

Az IP-hálózatok – beleértve a World Wide Webet is – nem rendelkeznek titkosítással és adatvédelemmel. Az IPSec VPN-ek ezt a gyengeséget orvosolják azáltal, hogy keretet biztosítanak a titkosított és privát kommunikációhoz az interneten.

Íme egy közelebbi pillantás az IPSec-re, és arra, hogyan működik a VPN-alagutakkal a nem biztonságos hálózatokon keresztüli adatok védelme érdekében.

Az IPSec rövid története

Amikor az Internet Protocolt a 80-as évek elején kifejlesztették, a biztonság nem volt kiemelt prioritás. Az internethasználók számának növekedésével azonban a magas szintű biztonság iránti igény is növekszik.

Ennek az igénynek a kielégítésére a Nemzetbiztonsági Ügynökség a 80-as évek közepén a Secure Data Network Systems program keretében támogatta a biztonsági protokollok fejlesztését. Ez vezetett a Layer 3 Security Protocol és végül a Network Layer Security Protocol kifejlesztéséhez. Sok mérnök dolgozott ezen a projekten a 90-es években, és az IPSec ezekből az erőfeszítésekből nőtt ki. Az IPSec ma már nyílt forráskódú szabvány, és az IPv4 része.

Hogyan működik az IPSec

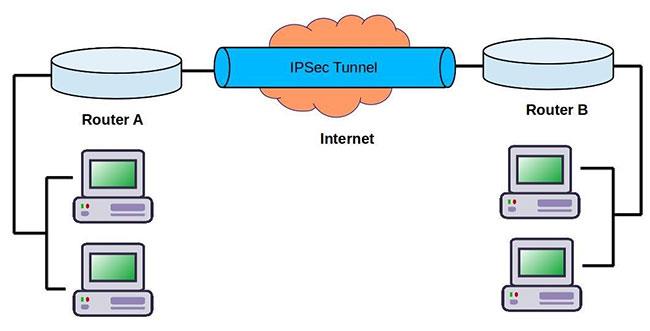

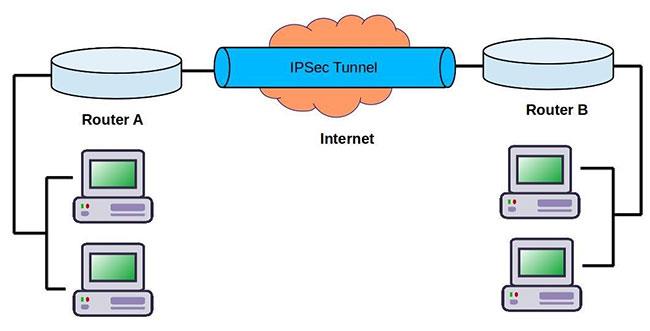

Az IPSec VPN-alagutakkal működik, hogy kétirányú privát kapcsolatokat hozzon létre az eszközök között

Amikor két számítógép VPN- kapcsolatot létesít , meg kell állapodniuk egy sor biztonsági protokollban és titkosítási algoritmusban, és kriptográfiai kulcsokat kell kicserélniük a titkosított adatok feloldásához és megtekintéséhez.

Itt jön képbe az IPSec. Az IPSec VPN-alagutakkal működik, hogy kétirányú privát kapcsolatokat hozzon létre az eszközök között. Az IPSec nem egyetlen protokoll; ehelyett olyan protokollok és szabványok teljes készlete, amelyek együttműködve biztosítják a VPN-alagúton áthaladó internetes adatcsomagok titkosságát, integritását és hitelességét.

Az IPSec a következőképpen hoz létre egy biztonságos VPN alagutat:

- Az IPSec hitelesíti az adatokat, hogy biztosítsa a csomagok integritását az átvitel során.

- Az IPSec VPN-alagutakon keresztül titkosítja az internetes forgalmat, így az adatok nem tekinthetők meg.

- Az IPSec megvédi az adatokat a visszajátszási támadásoktól, amelyek jogosulatlan bejelentkezésekhez vezethetnek.

- Az IPSec biztonságos kriptográfiai kulcscserét tesz lehetővé a számítógépek között.

- Az IPSec két biztonsági módot kínál: alagút és szállítás.

Az IPSec VPN védi a gazdagéptől a gazdagépig, a hálózattól a hálózatig, a gazdagéptől a hálózatig és az átjárótól az átjáróig továbbított adatokat (alagút módnak nevezik, amikor a teljes IP-csomag titkosítva és hitelesítve van).

IPSec protokollok és támogató komponensek

Az IPSec szabvány több alapvető protokollra és támogató összetevőre oszlik.

Core IPSec protokoll

- IPSec Authentication Header (AH) : Ez a protokoll védi az adatcsere folyamatban részt vevő számítógépek IP-címeit annak érdekében, hogy az adatbitek ne vesszenek el, megváltozzanak vagy sérüljenek meg a folyamat során. Az AH azt is ellenőrzi, hogy az adatokat küldő személy valóban elküldte-e azt, megvédve az alagutat az illetéktelen felhasználók behatolásától.

- Encapsulating Security Payload (ESP) : Az ESP protokoll biztosítja az IPSec titkosítási részét, biztosítva az eszközök közötti adatforgalom biztonságát. Az ESP titkosítja az adatcsomagokat/hasznos terhelést, hitelesíti a hasznos adatot és annak eredetét az IPSec protokollcsomagon belül. Ez a protokoll hatékonyan kódolja az internetes forgalmat, így aki az alagútba néz, nem láthat benne semmit.

Az ESP titkosítja és hitelesíti az adatokat, míg az AH csak az adatokat hitelesíti.

Az IPSec-et támogató összetevők

- Biztonsági szövetségek (SA) : A biztonsági szövetségek és szabályzatok különféle biztonsági megállapodásokat hoznak létre, amelyeket a cserék során használnak. Ezek a megállapodások meghatározhatják a használandó titkosítás és hash algoritmus típusát. Ezek a házirendek gyakran rugalmasak, lehetővé téve az eszközök számára, hogy eldöntsék, hogyan akarják kezelni a dolgokat.

- Internetes kulcscsere (IKE) : A titkosítás működéséhez a privát kommunikációban részt vevő számítógépeknek meg kell osztaniuk a titkosítási kulcsot. Az IKE lehetővé teszi két számítógép számára a titkosítási kulcsok biztonságos cseréjét és megosztását VPN-kapcsolat létesítésekor.

- Titkosítási és kivonatolási algoritmusok : A kriptográfiai kulcsok hash-értékeket használnak, amelyeket hash-algoritmus segítségével állítanak elő. Az AH és az ESP nagyon általános, nem határoznak meg konkrét kódolási típust. Az IPsec azonban gyakran használja a Message Digest 5-öt vagy a Secure Hash Algorithm 1-et a titkosításhoz.

- Replay Attacks elleni védelem : Az IPSec szabványokat is tartalmaz, amelyek megakadályozzák a sikeres bejelentkezési folyamat részét képező adatcsomagok újrajátszását. Ez a szabvány megakadályozza, hogy a hackerek a visszajátszott információkat a bejelentkezési adatok másolására használják fel.

Az IPSec egy teljes VPN-protokoll-megoldás, és titkosítási protokollként is szolgálhat az L2TP-ben és az IKEv2-ben.

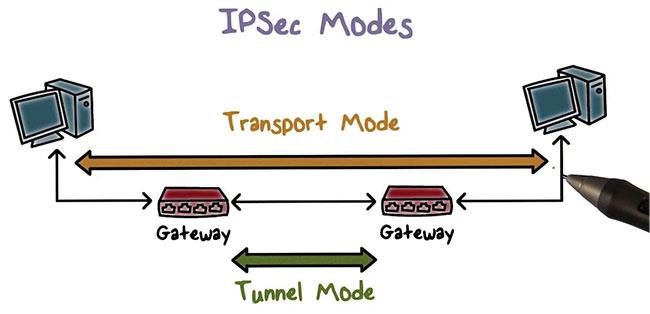

Alagútépítési módok: Tunnel és Transport

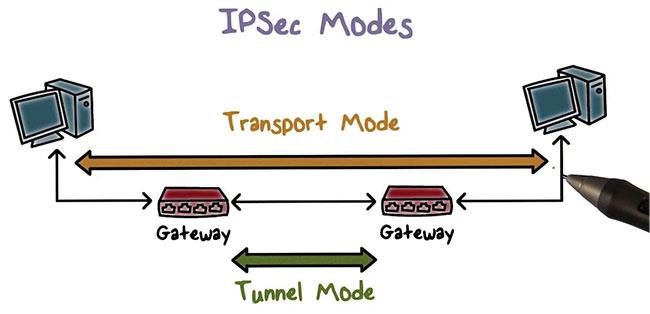

Az IPSec alagút vagy szállítás módban küld adatokat

Az IPSec alagút vagy szállítás módban küld adatokat. Ezek a módok szorosan kapcsolódnak a használt protokoll típusához, AH vagy ESP.

- Alagút mód : Alagút módban a teljes csomag védett. Az IPSec az adatcsomagot egy új csomagba csomagolja, titkosítja, és új IP-fejlécet ad hozzá. Általában a helyek közötti VPN-beállításoknál használják.

- Szállítási mód : Szállítási módban az eredeti IP-fejléc megmarad, és nincs titkosítva. Csak a hasznos teher és az ESP pótkocsi titkosított. Az átviteli módot általában a kliensek közötti VPN-beállításoknál használják.

A VPN-ek esetében a leggyakoribb IPSec-konfiguráció az ESP alagút módban történő hitelesítéssel. Ez a struktúra segíti az internetes forgalom biztonságos és névtelen mozgását a VPN-alagútban a nem biztonságos hálózatokon keresztül.

Tehát mi a különbség az alagút és a szállítási mód között az IPsec-ben?

Az IPsec alagútmódja két dedikált útválasztó között használatos, és mindegyik útválasztó egy virtuális „alagút” egyik végeként működik a nyilvános hálózaton keresztül. Alagút módban a kezdeti IP-fejléc tartalmazza a titkosított csomag végső rendeltetési helyét a csomag hasznos terhelésével együtt. Annak érdekében, hogy a közbenső útválasztók tudják, hova továbbítsák a csomagokat, az IPsec új IP-fejlécet ad hozzá. Az alagút mindkét végén az útválasztók dekódolják az IP-fejléceket, hogy a csomagokat eljuttassák a céljukhoz.

Szállítási módban az egyes csomagok hasznos terhelése titkosítva van, de a kezdeti IP-fejléc nem. Ezért a közbenső útválasztók láthatják az egyes csomagok végső rendeltetési helyét – hacsak nem használnak külön alagútprotokollt (például GRE).

Melyik portot használja az IPsec?

A hálózati port az a virtuális hely, ahová az adatok a számítógépen belül kerülnek. A portok segítségével a számítógép nyomon követi a különböző folyamatokat és kapcsolatokat. Ha az adatok egy bizonyos portra kerülnek, a számítógép operációs rendszere tudja, hogy melyik folyamathoz tartoznak. Az IPsec általában az 500-as portot használja.

Hogyan befolyásolja az IPsec az MSS-t és az MTU-t?

Az MSS és az MTU a csomagméret két mértékegysége. A csomagok csak egy bizonyos méretet érhetnek el (byte-ban), mielőtt a számítógépek, útválasztók és switchek nem tudják feldolgozni őket. Az MSS méri az egyes csomagok hasznos terhelésének méretét, míg az MTU a teljes csomagot méri, beleértve a fejléceket is. A hálózati MTU-t meghaladó csomagok feldarabolhatók, azaz kisebb csomagokra bonthatók, majd újra összeállíthatók. Az MSS-t meghaladó csomagokat egyszerűen eldobják.

Az IPsec protokoll számos fejlécet és trailert ad a csomagokhoz, amelyek mindegyike néhány bájtot foglal el. Az IPsec-et használó hálózatok esetében az MSS-t és az MTU-t ennek megfelelően kell beállítani, különben a csomagok töredezettek lesznek, és kismértékben késni fognak. A hálózat MTU-ja általában 1500 bájt. A normál IP-fejléc 20 bájt hosszú, a TCP-fejléc pedig szintén 20 bájt hosszú, ami azt jelenti, hogy minden csomag 1460 bájt hasznos adatot tartalmazhat. Az IPsec azonban hozzáad egy hitelesítési fejlécet, az ESP-fejlécet és a kapcsolódó előzeteseket. 50-60 bájtot adnak hozzá egy vagy több csomaghoz.