A számítógépes féreg olyan rosszindulatú program, amelynek elsődleges feladata más számítógépek megfertőzése, miközben aktív marad a fertőzött rendszereken.

A számítógépes féreg egy önreplikáló kártevő, amely nem fertőzött számítógépekre terjed. A férgek gyakran az operációs rendszer automatizált és a felhasználó számára láthatatlan részeit használják. A férgeket általában csak akkor veszik észre, ha ellenőrizetlen replikációjuk felemészti a rendszer erőforrásait, lelassítva vagy leállítva más feladatokat.

Hogyan terjednek a számítógépes férgek?

A számítógépes férgek felhasználói beavatkozás nélkül terjednek. Csak arra van szükség, hogy a számítógépes féreg aktívvá váljon a fertőzött rendszeren. A hálózatok széles körű használata előtt a számítógépes férgek fertőzött adathordozókon, például hajlékonylemezeken keresztül terjedtek, amelyek a rendszerre szerelve más csatlakoztatott tárolóeszközöket is megfertőztek a rendszerrel. Az USB továbbra is a számítógépes férgek népszerű vektora.

A számítógépes férgek replikálják magukat, hogy átterjedjenek a nem fertőzött számítógépekre

Hogyan működnek a számítógépes férgek

A számítógépes férgek gyakran a hálózati protokollok tevékenységeire és sebezhetőségeire hagyatkoznak a terjedéshez. A WannaCry ransomware féreg például kihasználta a Windows operációs rendszerben megvalósított Server Message Block (SMBv1) erőforrás-megosztó protokoll első verziójában található sebezhetőséget. Amint az újonnan fertőzött számítógépen aktív, a WannaCry kártevő online keresést kezd új potenciális áldozatok után: olyan rendszerek után, amelyek válaszolnak a féreg SMBv1 kérésére. A férgek így tovább terjedhetnek egy szervezeten belül. Ha egy BYOD-eszköz fertőzött, a féreg más hálózatokra is átterjedhet, így a hackerek nagyobb hozzáférést biztosítanak.

Az e-mail férgek úgy működnek, hogy kimenő leveleket generálnak és küldenek a felhasználó névjegyzékében szereplő összes címre. Az üzenetek egy rosszindulatú végrehajtható fájlt tartalmaznak, amely megfertőzi az új rendszert, amikor a címzett megnyitja azt. A sikeres e-mail férgek gyakran alkalmaznak social engineering módszereket , amelyek a mellékletek megnyitására késztetik a felhasználókat.

A Stuxnet, a mai napig az egyik leghírhedtebb számítógépes féreg, tartalmaz egy féregkomponenst, amely rosszindulatú programokat terjeszt a fertőzött USB-eszközök megosztásán keresztül, valamint a rendszerfelügyeleti vezérlést és adatgyűjtést (SCADA) célzó kártevőket, amelyeket széles körben használnak ipari környezetben. beleértve az elektromos közműveket, a vízműveket, a szennyvíztisztítókat és még sok mást. A tiszta számítógépes férgek a fertőzött rendszerekről a nem fertőzött rendszerekre terjednek, így nehéz minimalizálni az ilyen számítógépes férgek okozta károk lehetőségét.

A fertőzött rendszer elérhetetlenné vagy megbízhatatlanná válhat a férgek terjedése miatt, miközben a számítógépes férgek is köztudottan megzavarják a hálózatokat a hálózati kapcsolatok rosszindulatú forgalommal való telítettsége révén.

A számítógépes férgek típusai

A rosszindulatú számítógépes férgek többféle típusa létezik:

A számítógépes vírus vagy féreghibrid egy olyan rosszindulatú program, amely féregszerűen terjed, de vírushoz hasonlóan módosítja a programkódot – vagy valamilyen rosszindulatú rakományt hordoz, például vírust, ransomware-t vagy más típusú kártevőt.

A féregrobotok számítógépek megfertőzésére és zombikká vagy botokká alakítására használhatók, azzal a szándékkal, hogy botneteken keresztül összehangolt támadásokban használják fel őket .

Az IM féreg azonnali üzenetküldő szolgáltatásokon keresztül terjed, és kihasználja a hozzáférést az áldozatok számítógépein található névjegyzékekhez.

Az e-mail férgek gyakran rosszindulatú futtatható fájlokként kerülnek terjesztésre, amelyeket szokásos e-mail üzenetekhez csatolnak.

Féregfájlok megosztása : Bár a streamelés válik a domináns módszerré, sokan továbbra is inkább a peer-to-peer fájlmegosztó hálózatokon keresztül szerzik be a zenéket, filmeket és TV-műsorokat. Mivel ezek a fájlmegosztó hálózatok olyan területen működnek, ahol a törvényességet nem tartják tiszteletben, nagyrészt szabályozatlanok, ezért a hackerek könnyen beágyazhatnak férgeket a nagy letöltési igényű fájlokba. Amikor letölti a fertőzött fájlokat, a féreg átmásolja magát a számítógépére, és folytatja munkáját. Legyen óvatos, amikor legközelebb el akarja kerülni, hogy fizessen az új menő filmért vagy albumért.

Végül létezik egyfajta számítógépes féreg, amelyet arra terveztek, hogy hálózatokon keresztül terjedjen, azzal a céllal, hogy javítsa az ismert biztonsági réseket. Bár az ilyen típusú férgeket tudományos körökben leírták és megvitatták, valós példákat még nem találtunk, valószínűleg azért, mert nemkívánatos károkat okozhat a váratlanul reagáló rendszerekben. Az ilyen szoftverekkel nagyobb a lehetőség a sebezhetőségek kiküszöbölésére. . Mindenesetre a rendszert a rendszer tulajdonosának engedélye nélkül megváltoztató szoftverek használata különféle büntetőjogi és polgári jogi vádak alá vonja a kiadót.

Mit tehetnek a számítógépes férgek?

Amikor a férgek először megjelennek, nincs más céljuk, mint a lehető legszélesebb körben szaporodni. A hackerek eredetileg saját szórakoztatásukra hozták létre ezeket a férgeket, hogy megmutassák képességeiket, vagy hogy bemutassák a jelenlegi operációs rendszerek sebezhetőségeit és gyengeségeit.

Ezek a „tiszta férgek” gyakran okoznak kárt vagy zavart – a tervezett folyamatok mellékhatásait –, még akkor is, ha önmagukat nem arra tervezték, hogy ezeket a dolgokat megtegyék. Az erőforrásra éhes férgek lelassíthatják vagy akár össze is törhetik a gazdaszámítógépet, mivel túl sok feldolgozási energiát fogyasztanak, míg más férgek eltömíthetik a hálózatokat azáltal, hogy terjedésükkor extrém szintre emelik a sávszélességigényt.

Sajnos végül a hackerek hamar rájöttek, hogy a férgek további rosszindulatú programok kézbesítési mechanizmusaként is használhatók. Ezekben az esetekben a féreg által generált kiegészítő kódot "hasznos terhelésnek" nevezik. Általános stratégia, hogy a férgeket hasznos teherrel látják el, amely "hátsó ajtót" nyit a fertőzött gépeken, lehetővé téve a kiberbűnözők számára, hogy később visszatérjenek, hogy átvegyék a rendszer irányítását. Más rakományok érzékeny személyes adatokat gyűjthetnek, zsarolóprogramokat telepíthetnek, vagy a célszámítógépeket "zombikká" változtathatják botnet-támadásokhoz.

A számítógépes férgek története

A rosszindulatú programok legpusztítóbb fajtái közé tartoznak a számítógépes férgek. Nézzünk néhány példát a leghírhedtebb számítógépes férgekre:

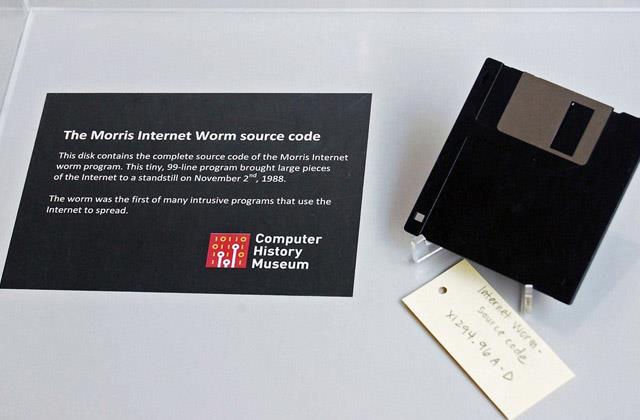

Féreg Morris

Worm Morris rendkívül súlyos következményeket okozott, pedig a kiindulópont nem rossz szándékból indult

Robert Tappan Morris végzős hallgató a számítógépes férgek korszakát azzal kezdte, hogy 1988. november 2-án piacra dobta alkotását. Morrisnak nem állt szándékában, hogy a férgével valódi károkat okozzon, azonban a kód írásmódja miatt ez a féreg képes volt sokszor megfertőznek sok szervert.

Morris súlyos hanyagsága sorozatos számítógép-kimaradásokhoz vezetett, így az akkori internet jelentős része használhatatlanná vált, amíg a férget eltávolították a fertőzött gépekről. A féreg által okozott károk következményei a becslések szerint százezertől több millió dollárig terjednek. Morris lett az első ember, akit elítéltek az Egyesült Államok 1986-os számítógépes csalásról és visszaélésről szóló törvénye alapján.

SZERETLEK

Az ILOVEYOU féreg 2000 elején jelent meg a Fülöp-szigeteken, majd gyorsan elterjedt az egész világon, és súlyos következményekkel járt.

Az ILOVEYOU féreg, amelyet az általa terjesztett e-mail üzenetről neveztek el, 2000 elején jelent meg a Fülöp-szigeteken, mielőtt gyorsan elterjedt az egész világon. A Morris féreggel ellentétben az ILOVEYOU egy rosszindulatú féreg, amelyet arra terveztek, hogy véletlenszerűen felülírja az áldozat számítógépén lévő fájlokat.

A szerver szabotálása után ILOVEYOU e-mailben elküldte saját másolatait a Microsoft Outlookon keresztül az áldozat Windows-címjegyzékében szereplő összes kapcsolattartónak. Végül az ILOVEYOU több milliárd dolláros kárt okozott világszerte, így a valaha látott egyik leghírhedtebb számítógépes féreg.

SQL Slammerek

SQL Slammerek

A 2003-as SQL Slammer egy brutális internetes féreg volt, amely villámgyorsan terjedt, és mindössze 10 perc alatt körülbelül 75 000 áldozatot fertőzött meg. Az ILOVEYOU e-mailezési taktikájától elszakadva az SQL Slammer a Microsoft SQL Server for Windows 2000 operációs rendszerhez készült sérülékenysége révén terjedt el.

Az SQL Slammer véletlenszerűen generált IP-címeket, majd elküldte saját másolatait a számítógépekre ezeken a címeken. Ha a fogadó számítógépen az SQL Server javítatlan verziója fut, és még mindig vannak biztonsági rések, az SQL Slammer azonnal közbelép, és elkezd dolgozni. A fertőzött számítógépeket botnetté alakítja, amelyeket aztán többszörös DDoS támadások indítására használnak fel.

Bár a vonatkozó biztonsági javítás 2002 óta elérhető, még az ijesztő támadási hullám előtt, 2016-ban és 2017-ben az SQL Slammer újjáéledt.

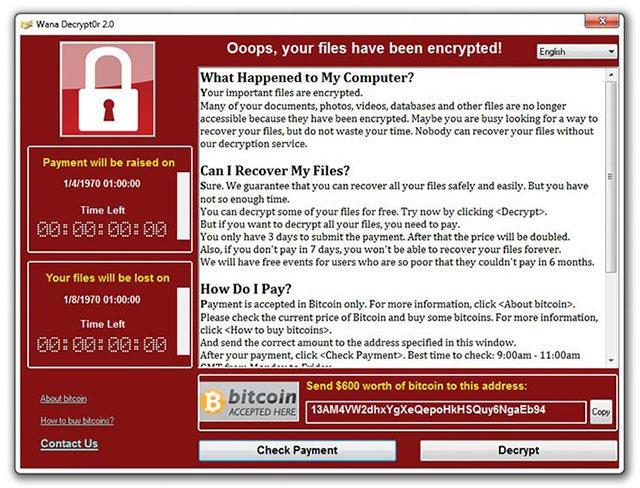

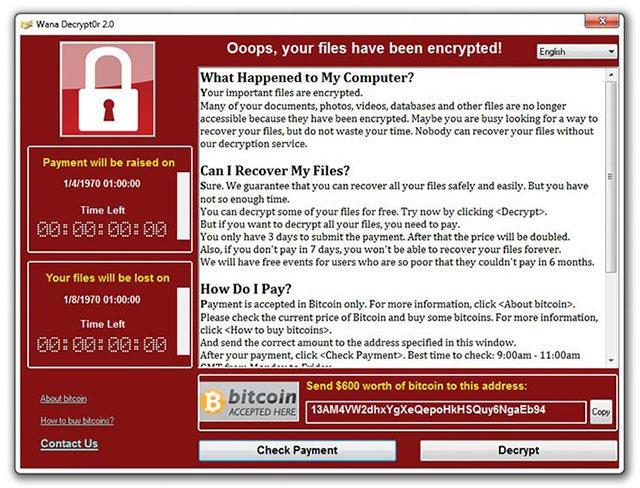

Sírni akar

Sírni akar

A WannaCry egy újabb példája annak, hogy a férgek milyen pusztítóak lehetnek még a modern kiberbiztonsági eszközökkel is. A 2017-es WannaCry Worm is egy példa a ransomware-re, mivel titkosítja az áldozat fájljait, és váltságdíjat követel a hozzáférés visszaszerzéséért. A WannaCry mindössze egy nap alatt 150 ország 230 000 PC-jére hatolt be, köztük olyan nagy horderejű célpontokba, mint a brit Nemzeti Egészségügyi Szolgálat és sok más kormányzati ág, egyetem és magáncég.

A WannaCry az EternalBlue exploitot használta a Windows 8-nál régebbi Windows-verziók biztonsági résének megcélzására. Amikor talált egy sebezhető számítógépet, telepítette saját másolatát. , elkezdi titkosítani az áldozat fájljait, majd a folyamat befejeztével váltságdíj üzenetet jelenít meg.

Hogyan lehet azonosítani a számítógépes férgeket

Számos árulkodó jel jelzi, hogy számítógépes féreg van az eszközön. Bár a férgek többnyire csendben működnek, tevékenységük észrevehető hatásokat okozhat az áldozatok számára, még akkor is, ha a féreg szándékosan nem tesz semmi rosszindulatú dolgot. Lehet, hogy számítógépét féreg fertőzte meg, ha a következő tünetek jelentkeznek:

A számítógép lassan fut vagy összeomlik

Egyes férgek, mint például a fentebb tárgyalt, klasszikus Morris Worm, akkora mennyiséget képesek felemészteni a számítógép erőforrásaiból, hogy gyakorlatilag nem marad erőforrás a normál funkciókhoz. Ha a számítógép hirtelen lelassul, nem reagál, vagy akár összeomlani kezd, annak oka lehet egy számítógépes féreg.

A memória gyorsan kimerül

Amikor egy féreg replikálódik, minden másolatát el kell tárolnia valahol. Ha a számítógépén rendelkezésre álló tárhely sokkal kisebbnek tűnik a szokásosnál, derítse ki, mi foglalja el ezt a rengeteg helyet – a tettes lehet egy féreg.

A számítógép furcsán működik

Mivel sok féreg úgy terjed, hogy kihasználja a közvetlen kapcsolatfelvételt, keresse meg az elküldött e-maileket vagy üzeneteket, amelyeket nem Ön küldött. Szokatlan figyelmeztetések, megmagyarázhatatlan változtatások vagy új vagy hiányzó fájlok is jelezhetik az aktív férget.

A kapcsolattartók megkérdezik, hogy mi a helyzet

Lehet, hogy figyelmen kívül hagyja a fenti jeleket, és ez rendben van. Mindannyian véletlenül figyelmen kívül hagyhatjuk a dolgokat. Ha azonban csevegőüzenetet vagy e-mail-férget kapott, egyes ismerősök rákérdezhetnek az Öntől kapott furcsa üzenetekre. Soha nem késő orvosolni a féregfertőzést, még akkor sem, ha az már elkezdett terjedni.

Hogyan lehet megelőzni a számítógépes férgeket

Védje magát a számítógépes féregfertőzésektől

A felhasználóknak jó hálózati biztonsági intézkedéseket kell alkalmazniuk, hogy megvédjék magukat a számítógépes féregfertőzésektől. Az alábbi intézkedések segítenek megelőzni a számítógépes féregfertőzések kockázatát:

- Az operációs rendszer és az összes többi szoftverfrissítés és javítás naprakészen tartása segít minimalizálni az újonnan felfedezett sebezhetőségek kockázatát.

- A tűzfal használata csökkenti a rosszindulatú programok rendszerbe való bejutásának lehetőségét.

- A víruskereső szoftverek használata segít megelőzni a rosszindulatú programok futtatását.

- Ügyeljen arra, hogy ne kattintson az e-mailekben található mellékletekre, hivatkozásokra vagy más üzenetküldő alkalmazásokra, amelyek rosszindulatú programoknak tehetik ki a rendszert.

- Titkosítsa a fájlokat a számítógépeken, szervereken és mobileszközökön tárolt érzékeny adatok védelme érdekében

Bár egyes férgeket úgy terveztek, hogy ne tegyenek mást, mint hogy átterjesszék magukat új rendszerekre, a legtöbb féreg vírusokkal, rootkitekkel vagy más rosszindulatú programokkal kapcsolatos .