Bár a Windows Server 2012 automatikusan hozzárendel minden kiszolgálóhoz egy véletlenszerű nevet. Az adminisztrátor és a felhasználók azonban bármilyen értelmes névre szeretnék változtatni.

Például egy virtuális szerver környezetben a felhasználók és a rendszergazdák gyakran megváltoztatják a nevüket, ha a kiszolgáló neve (a Windows által a kiszolgáló azonosítására használt név) nem egyezik a virtuális gép nevével (megjelenítési név), amely a Hyper-V Managerben jelenik meg. .

1. Módosítsa a kiszolgáló nevét (szerver)

Bár a Windows Server 2012 automatikusan hozzárendel minden kiszolgálóhoz egy véletlenszerű nevet. Az adminisztrátor és a felhasználók azonban bármilyen értelmes névre szeretnék változtatni.

Például egy virtuális szerver környezetben a felhasználók és a rendszergazdák gyakran megváltoztatják a nevüket, ha a kiszolgáló neve (a Windows által a kiszolgáló azonosítására használt név) nem egyezik a virtuális gép nevével (megjelenítési név), amely a Hyper-V Managerben jelenik meg. .

Szerver átnevezéséhez vigye az egérkurzort a képernyő bal alsó sarkába a Start csempe megjelenítéséhez.

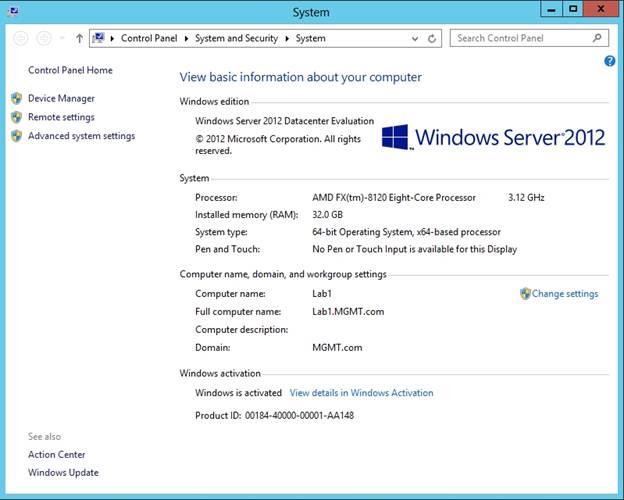

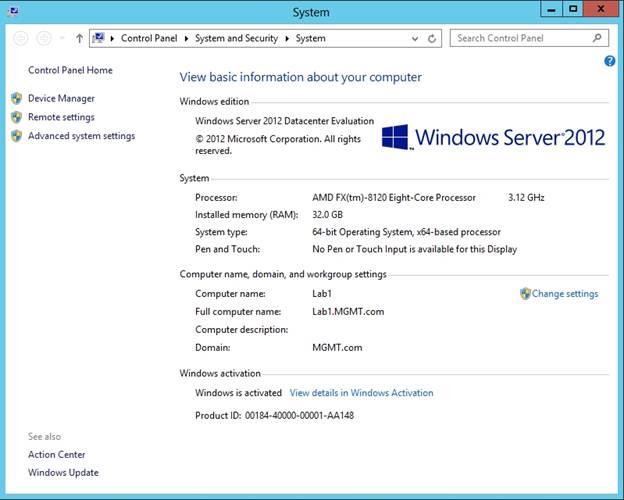

Kattintson a jobb gombbal a csempére, és válassza a Rendszer lehetőséget . A Windows Server 2012 most megjeleníti a Rendszer párbeszédpanelt. Ez a párbeszédpanel majdnem megegyezik a Windows Server 2008 és 2008 R2 párbeszédpanelével. Az alábbi ábrán látható módon láthatja:

Ezután kattintson a Beállítások módosítása hivatkozásra, a Windows megjeleníti a Rendszer tulajdonságait. Válassza a Számítógép neve lapot, majd kattintson a Módosítás gombra.

Írja be a módosítani kívánt új nevet, majd válassza az OK lehetőséget.

Végül indítsa újra a számítógépet a módosítások alkalmazásához.

2. Rendeljen IP-címet a szerverhez (szerverhez)

Az IP-cím kiszolgálóhoz való hozzárendelése a Windows Server 2012 rendszeren hasonló a Windows Server 2008 és a Windows Server 2008 R2 rendszerhez.

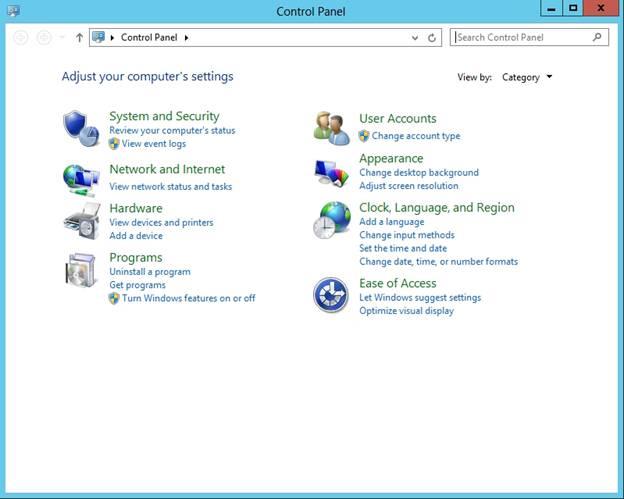

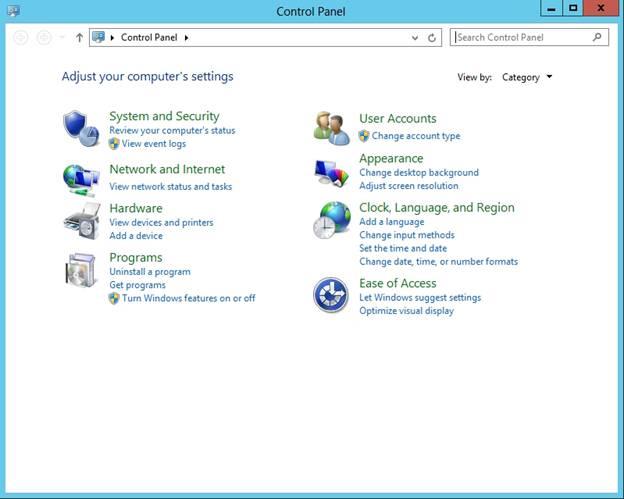

Először vigye az egeret a képernyő bal alsó sarkába a Start csempe megjelenítéséhez. Kattintson a jobb gombbal a Start csempére, és válassza a Vezérlőpult lehetőséget.

A Vezérlőpult megnyitása után kattintson a Hálózat és internet lehetőség kiválasztásához . Ezután kattintson a Hálózati és megosztási központ elemre , majd válassza a Beállítások Adapter módosítása lehetőséget.

Ezen a ponton a Windows egy sor hálózati adaptert jelenít meg. Kattintson a jobb gombbal arra az adapterre, amelyhez IP-címet szeretne rendelni, és válassza a Tulajdonságok lehetőséget .

Görgessen végig a hálózati összetevők listáján, és válassza az Internet Protocol Version 4 (/ IPv4 TCP) lehetőséget , majd kattintson a Tulajdonságok gombra.

Most egy új interfész jelenik meg a képernyőn, amely lehetővé teszi bármilyen IP-cím megadását bármely adapterhez. Miután megadta az IP-címet, kattintson az OK gombra.

3. Csatlakoztasson egy szervert egy tartományhoz

A Windows Server 2012 rendszeren lévő kiszolgáló Active Directory tartományhoz való csatlakoztatásának folyamata hasonló a kiszolgáló átnevezésének lépéseihez.

A szerver tartományhoz való csatlakoztatásához vigye az egérkurzort a képernyő bal alsó sarkába. Ezután kattintson a Start csempére , és válassza a Rendszer lehetőséget .

Amikor megjelenik a Rendszer párbeszédpanel, kattintson a Beállítások módosítása elemre . A szerver most megjeleníti a Rendszer tulajdonságait . Válassza a Számítógép neve lapot , majd válassza a Módosítás lehetőséget.

Amikor a Windows megjeleníti a Számítógépnév / Tartomány módosítása párbeszédpanelt , írja be a tartománynevet , majd kattintson az OK gombra.

A Windows megkeresi a tartományt, és értesíti Önt egy sor rendszergazdai információról. Amikor a tartomány csatlakoztatva van, a rendszer felkéri a szerver újraindítására.

4. Tiltsa le az Internet Explorer fokozott biztonsági konfigurációját

A Windows Server 2012 rendszerben a Microsoft az Internet Explorer fokozott biztonsági konfigurációja nevű mechanizmust használja az Internet Explorer bezárásához .

Ha nincs szüksége az Internet Explorer fokozott biztonsági konfigurációjára, akkor letilthatja az Internet Explorer fokozott biztonsági konfigurációját.

Az Internet Explorer fokozott biztonsági konfigurációjának letiltásához nyissa meg a Kiszolgálókezelőt , majd kattintson a Kiszolgáló helyi fülre . A konzol ezután megjeleníti a Kiszolgáló helyi tulajdonságait . Kattintson az Ismeretlen hivatkozásra az Internet Explorer fokozott biztonsági konfigurációja mellett, az alábbiak szerint.

Ezen a ponton egy párbeszédpanel jelenik meg a képernyőn, amely lehetővé teszi az Internet Explorer fokozott biztonsági konfigurációjának engedélyezését vagy letiltását.

Az alábbiakban további cikkekre hivatkozhat:

Boldog és sikerekben gazdag új évet kívánok Önnek és családjának!