A WPA3 (Wi-Fi Protected Access 3) , a WPA2 „utódja”, az egyik legjobb biztonsági szabvány az okoseszközök számára.

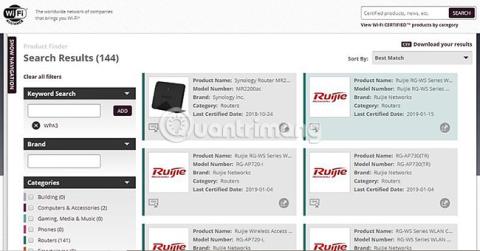

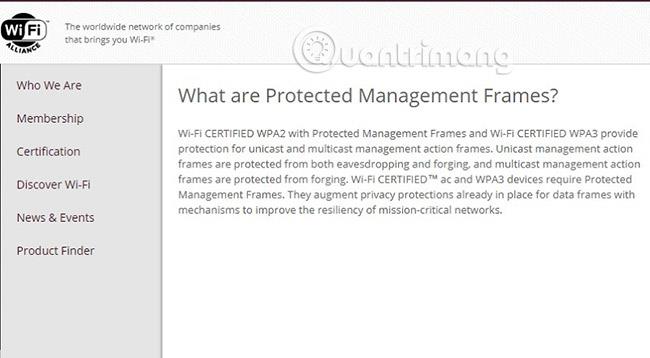

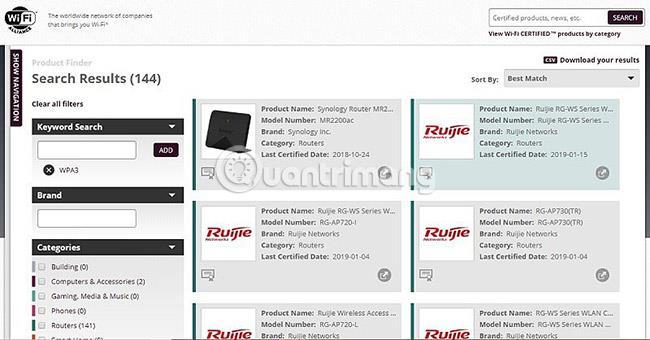

A Wi-Fi Alliance webhely azonban azt mutatja, hogy jelenleg nagyon kevés eszköz (főleg útválasztó) rendelkezik WPA3 tanúsítvánnyal. Nincsenek telefonok, televíziók, set-top boxok, intelligens otthoni eszközök vagy orvosi eszközök a listán.

2006 óta a WPA2 szabvány nagyon jól teszi a dolgát, ezért a gyártók nem szívesen frissítenek. Az IoT (dolgok internete) biztonságával és adatvédelmével kapcsolatos folyamatos aggodalmak azonban szemléletváltást igényelnek.

Például sokan még mindig megtagadják az intelligens hangszórók vásárlását vagy használatát. Hiszen a WiFi-lehallgatással és leskelődéssel kapcsolatos hírek vagy első kézből szerzett tapasztalatok egészen újak számunkra.

Sokan nincsenek teljesen tisztában WiFi hálózatukkal, még a WPA2 is támogatja a 128 bites AES kulcsokat, bár még nem lehet feltörni, a meglévő sérülékenységek tagadhatatlanok. Ez az oka annak, hogy a jelenlegi WiFi biztonsági szabványokat tovább kell javítani, hogy nagyobb bizalmat biztosítsanak a hálózatok és eszközök iránt.

A WPA3 biztonságosabbá tételének okai

A WPA3 biztonsági protokoll szerkezete eltér a WPA2-től . 4 új funkciót ad hozzá, amelyeket a felhasználók nem találnak meg a régi protokollban.

Adatvédelem nyílt/nyilvános Wi-Fi-hálózatokban: Mondjon búcsút a csomagszimulálóknak , a köztes támadásoknak és a lehallgatás egyéb formáinak. Hamarosan a múlté lesznek, mivel a WPA3 megköveteli a személyes adatok titkosítását.

Ez azt jelenti, hogy minden eszköz, amely a WiFi hálózathoz csatlakozik (jelszóval vagy anélkül), erős titkosítást igényel. Ha egy WPA3 hálózatot szeretne feltörni, először meg kell találnia a módját a titkosítás "feltörésére".

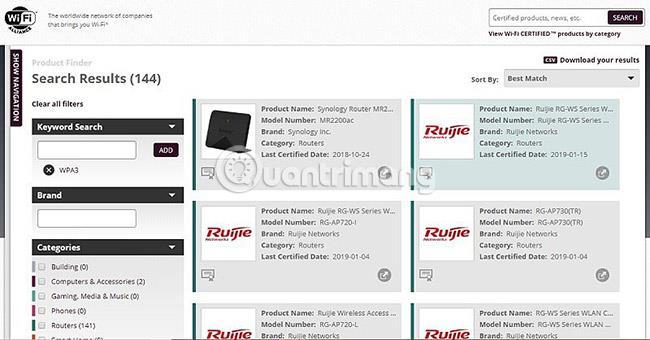

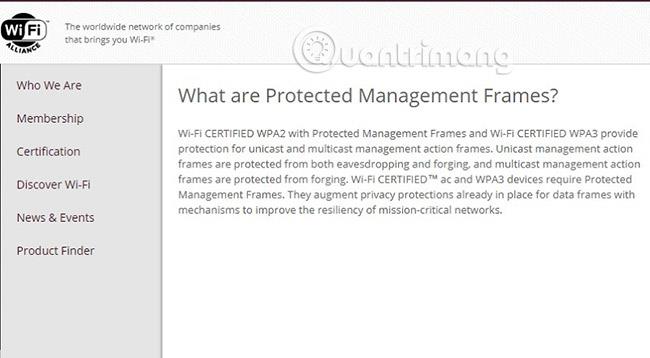

A védett felügyeleti keretek (PMF) technológiája is megakadályozza a manipulációt.

- Brute-Force Attack Prevention : A WPA3 hálózatok természetesen ellenállnak a Brute-Force támadásoknak, még akkor is, ha gyenge jelszót vagy jelszót nem használ. Bizonyos számú sikertelen kísérlet után az eszköz automatikusan lekapcsol. Ha valaki, aki a lakása alatt él, megpróbálja feltörni a WiFi hálózatát , figyelmeztetést kap.

- Képernyő nélküli eszköz csatlakoztatása : A WPA2 és a régebbi protokollok korlátozása az, hogy az eszköznek rendelkeznie kell billentyűzettel ellátott képernyővel a jelszó megadásához. Sok intelligens otthoni eszköz, például izzók, IoT-érzékelők és kapcsolók ezek hiányoznak. A WPA3 kialakítás lehetővé teszi, hogy a telefonok vagy laptopok olyan IoT-eszközökhöz kapcsolódjanak, amelyek nem rendelkeznek kijelzővel.

- Nagyobb titkosítási erősség „érzékeny” hálózatok számára : „Érzékeny” hálózatok, például kormányzati, védelmi és adatközpontok számára a WPA3 áthatolhatatlan 192 bites titkosítási erősségű importálást biztosít.

WPA3 alkalmazások intelligens eszközökben

Nem nehéz elképzelni, hogy az új WPA3 protokoll hogyan emeli a biztonságos hozzáférés szintjét, és az IoT-eszközök nagyban profitálnak majd az új protokollból.

A 2019-es CES-en a WiFi WPA3 minősítést kapott, mint az okosotthonokban való használatra népszerűsített maghálózati protokollok egyikét. Ma már nagyjából egyetértés van abban, hogy a WPA3-at nem lehet feltörni.

A következő szakasz bemutatja, hogy az IoT-eszközök felhasználói hogyan profitálnak a WPA3 protokollból.

- Intelligens otthon : Szerezze be a WPA3 tanúsítvánnyal rendelkező útválasztók egyikét hozzáférési átjáróként, és a felhasználók nem aggódhatnak a hálózatukban lévő behatolók miatt.

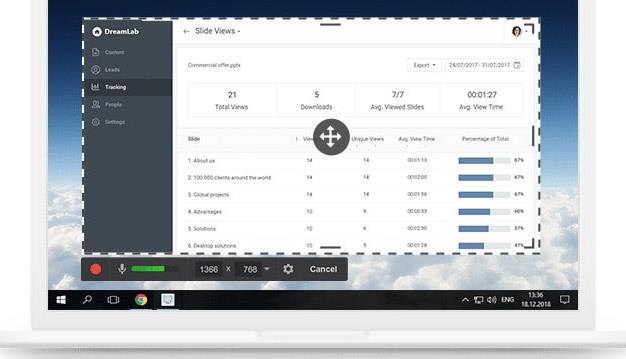

- Felügyelet nélküli : Ha aggódik a megfigyelés miatt, a WPA3 képes megvédeni az adatátvitelt.

- Intelligens város : A képernyő hiánya segít összekapcsolni az okosváros infrastruktúráját. Például az utcai lámpák.

- E-egészségügy és távorvoslás : Az orvosi IoT biztonsági problémái megoldhatók, és új megfelelőségi szabványok építhetők a WPA3-ra.

Az IoT bevezetésének egyik legnagyobb aggálya, hogy az emberek még mindig alig vagy egyáltalán nem bíznak az eszközeikben. A probléma azonban valójában nem az eszközökkel van, hanem az azokat használó felhasználók hálózatával. A WPA3 és a hardveres biztonsági modulok (HSM – Hardware Security Modules) tökéletes kombinációt jelenthetnek az IoT mennyországában. Gondoljon egy áthatolhatatlan hálózatra és egy olyan eszközre, amely teljesen ellenáll a támadásoknak. Mi kell még ahhoz, hogy teljesen megbizonyosodjunk az IoT-eszközök biztonságáról?