Az e-mail biztonsági protokollok olyan struktúrák, amelyek megvédik a felhasználói e-maileket a külső beavatkozásoktól. Az e-mailnek valamiért további biztonsági protokollokra van szüksége: Az egyszerű levéltovábbítási protokoll (SMTP) nem rendelkezik beépített biztonsággal. Megdöbbentő hír, nem?

Számos biztonsági protokoll működik az SMTP-vel. Itt vannak ezek a protokollok, és hogyan védik az e-mailjeit.

További információ az e-mail biztonsági protokollokról

1. Hogyan védi az SSL/TLS az e-maileket

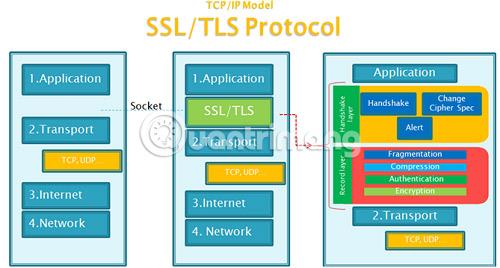

A Secure Sockets Layer (SSL) és utódja, a Transport Layer Security (TLS) a legnépszerűbb e-mail biztonsági protokollok az e-mailek védelmére az interneten keresztül.

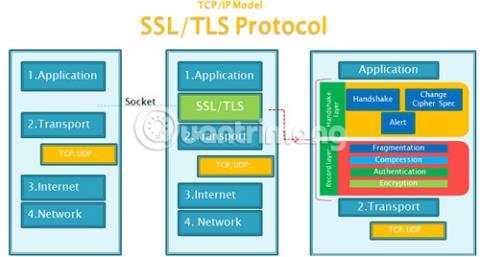

Az SSL és a TLS alkalmazási rétegbeli protokollok. Az internetes kommunikációs hálózatokban az alkalmazási réteg szabványosítja a kommunikációt a végfelhasználói szolgáltatások számára. Ebben az esetben az alkalmazási réteg olyan biztonsági keretrendszert (szabálykészletet) biztosít, amely együttműködik az SMTP-vel (az alkalmazási réteg protokolljával is) a felhasználói e-mail kommunikáció biztonságossá tétele érdekében.

A cikknek ez a része csak a TLS-t tárgyalja, mivel elődje, az SSL 2015 óta elavult.

A TLS további adatvédelmet és biztonságot nyújt a számítógépes programokkal való „kommunikációhoz”. Ebben az esetben a TLS biztonságot nyújt az SMTP számára.

Amikor a felhasználó levelezőalkalmazása üzeneteket küld és fogad, a Transmission Control Protocol (TCP - a szállítási réteg része, és az e-mail kliens ezzel csatlakozik az e-mail szerverhez) segítségével kezdeményezi a "kézfogást" az e-mail szerverrel.

A kézfogás olyan lépések sorozata, amelyek során az e-mail kliens és az e-mail szerver megerősíti a biztonsági és titkosítási beállításokat, majd megkezdi az e-mailek továbbítását. Alapszinten a kézfogás a következőképpen működik:

1. A kliens elküldi a „hello” üzenetet, a titkosítási típusokat és a kompatibilis TLS-verziókat az e-mail szervernek (e-mail szerver).

2. A szerver a TLS digitális tanúsítvánnyal és a kiszolgáló nyilvános titkosítási kulcsával válaszol.

3. Az ügyfél ellenőrzi a tanúsítvány adatait.

4. A kliens a szerver nyilvános kulcsával létrehoz egy megosztott titkos kulcsot (más néven pre-Master Key), és elküldi a szervernek.

5. A szerver visszafejti a titkos megosztott kulcsot.

6. Ekkor a kliens és a szerver a titkos megosztott kulcs segítségével titkosíthatja az adatátvitelt, jelen esetben a felhasználó e-mailjét.

A TLS azért fontos, mert az e-mail szerverek és e-mail kliensek többsége ezt használja a felhasználók e-mailjei alapvető titkosítási szintjének biztosítására.

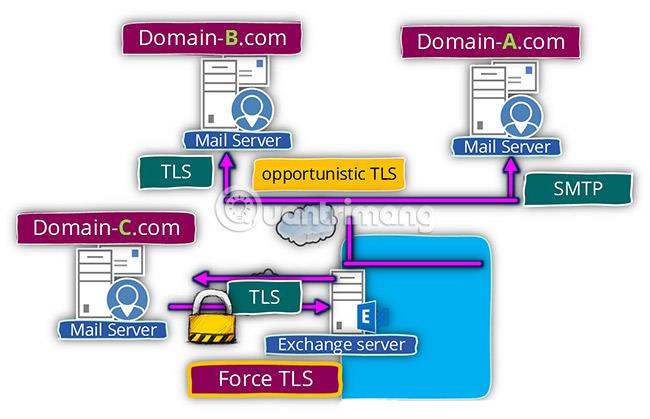

Opportunista TLS és kényszerített TLS

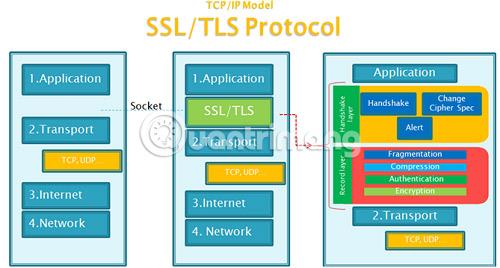

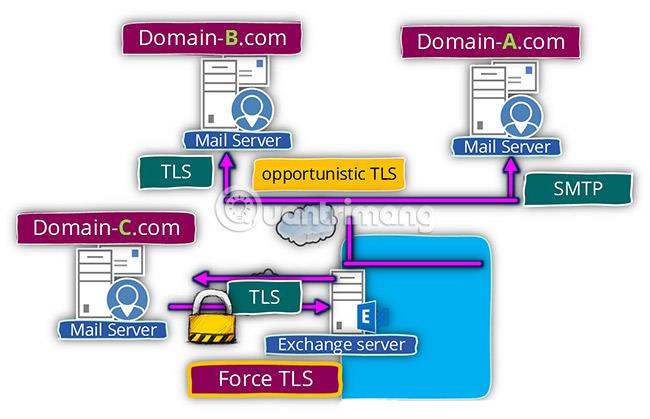

Az Opportunista TLS egy protokollparancs, amely tájékoztatja az e-mail szervert, hogy az e-mail kliens egy meglévő kapcsolatot biztonságos TLS-kapcsolattá szeretne alakítani.

Néha a felhasználó levelezőprogramja egyszerű szöveges kapcsolatot használ ahelyett, hogy a fenti kézfogási folyamatot követné a biztonságos kapcsolat létrehozásához. Az opportunista TLS megkísérel TLS-kézfogást kezdeményezni az „alagút” létrehozásához. Ha azonban a kézfogás sikertelen, az Opportunista TLS visszaáll az egyszerű szöveges kapcsolatra, és titkosítás nélkül küldi el az e-mailt.

A kényszerített TLS egy olyan protokollkonfiguráció, amely az összes e-mail „tranzakciót” a biztonságos TLS szabvány használatára kényszeríti. Ha az e-mail nem jut el az e-mail klienstől az e-mail szerverhez, akkor az e-mail címzettjéhez az üzenet nem kerül kézbesítésre.

2. Digitális tanúsítvány

A Digital Certificate egy titkosító eszköz, amely az e-mailek titkosítására használható. A digitális tanúsítvány a nyilvános kulcsú titkosítás egy fajtája.

A hitelesítés lehetővé teszi, hogy az emberek előre meghatározott nyilvános titkosítási kulccsal titkosítva küldjenek Önnek e-maileket , valamint titkosítsák a másoknak küldött üzeneteket. A digitális tanúsítvány ezután útlevélként működik, online személyazonossághoz kötve, és elsődleges célja ennek a személyazonosságnak a hitelesítése.

Digitális tanúsítvány birtokában a nyilvános kulcs bárki számára elérhető, aki titkosított üzeneteket szeretne küldeni Önnek. Titkosítják dokumentumukat az Ön nyilvános kulcsával, Ön pedig a titkos kulcsával dekódolja.

A digitális tanúsítványokat magánszemélyek, vállalkozások, kormányzati szervezetek, e-mail szerverek és szinte bármely más digitális entitás használhatja személyazonosságának online hitelesítésére.

3. A Sender Policy Framework segítségével akadályozza meg a tartományhamisítást

A Sender Policy Framework (SPF) egy hitelesítési protokoll, amely elméletileg véd a tartományhamisítás ellen.

Az SPF további biztonsági ellenőrzéseket vezet be, amelyek lehetővé teszik a szerver számára annak megállapítását, hogy az üzenetek a tartományból származnak-e, vagy valaki a tartományt használja-e valódi személyazonosságának elrejtésére. A domain az internet egyedi névvel rendelkező része. Például a Quantrimang.com egy domain.

A hackerek és a spammerek gyakran elrejtik a domainjüket, amikor megpróbálnak behatolni a rendszerbe vagy átverni a felhasználókat, mert a domainből nyomon lehet követni a helyét és tulajdonosát, vagy legalább megnézni, hogy a domain szerepel-e a listán. Ha egy rosszindulatú e-mailt "egészséges" aktív domainnek álcáznak, nagyon valószínű, hogy a felhasználók nem lesznek gyanúsak, amikor rosszindulatú mellékletre kattintanak vagy megnyitják.

A Sender Policy Framework három alapvető elemből áll: a keretrendszerből, a hitelesítési módszerekből és az információkat továbbító speciális e-mail fejlécekből.

4. Hogyan védi a DKIM az e-maileket?

A DomainKeys Identified Mail (DKIM) egy manipuláció elleni protokoll, amely biztosítja az elküldött üzenetek biztonságát az átvitel során. A DKIM digitális aláírásokat használ annak ellenőrzésére, hogy adott tartományok küldték-e az e-maileket. Ezenkívül azt is ellenőrzi, hogy a domain engedélyezi-e az e-mailek küldését. A DKIM az SPF kiterjesztése.

A gyakorlatban a DKIM megkönnyíti a „feketelisták” és „fehér listák” létrehozását.

5. Mi az a DMARC?

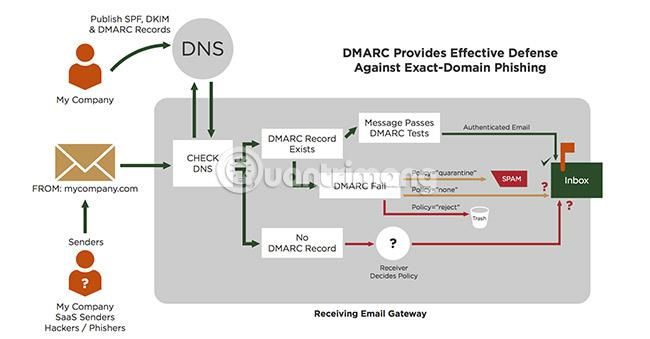

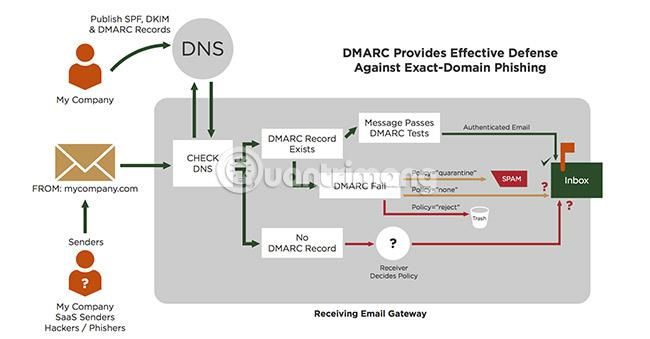

A következő e-mail biztonsági protokoll a tartományalapú üzenethitelesítés, jelentéskészítés és megfelelőség (DMARC). A DMARC egy hitelesítési rendszer, amely ellenőrzi az SPF- és DKIM-szabványokat, hogy megvédje magát a tartományból származó csaló tevékenységek ellen. A DMARC fontos funkció a tartományhamisítás elleni küzdelemben. A viszonylag alacsony elfogadási arány azonban azt jelenti, hogy a hamisítás továbbra is burjánzik.

A DMARC úgy működik, hogy megakadályozza a fejléc-hamisítást a felhasználó címéről. Ezt a következő módon teszi:

- Párosítsa a „header from” domain nevet a „borítéktól” domain névvel. A „borítéktól” tartományt az SPF tesztelése során azonosítjuk.

- Párosítsa az „envelope from” domain nevet a DKIM-aláírásban található „d= domain name”-vel.

A DMARC utasítja az e-mail szolgáltatót a bejövő e-mailek kezelésére. Ha az e-mail nem felel meg az SPF-tesztelés és a DKIM hitelesítési szabványoknak, a rendszer elutasítja. A DMARC egy olyan technológia, amely lehetővé teszi minden méretű domain számára, hogy megvédjék domainneveiket a hamisítástól.

6. Végpontok közötti titkosítás S/MIME-vel

A Secure/Multipurpose Internet Mail Extensions (S/MIME) egy régóta fennálló végpontok közötti titkosítási protokoll. Az S/MIME kódolja az e-mail tartalmát az elküldés előtt, kivéve a feladót, a címzettet és az e-mail fejléc egyéb részeit. Csak a címzett tudja visszafejteni a feladó üzenetét.

Az S/MIME-t e-mail kliensek valósítják meg, de ehhez digitális tanúsítvány szükséges. A legtöbb modern e-mail kliens támogatja az S/MIME-t, de a felhasználóknak továbbra is ellenőrizniük kell az alkalmazásuk és az e-mail szolgáltatójuk konkrét támogatását.

7. Mi az a PGP/OpenPGP?

A Pretty Good Privacy (PGP) egy másik régóta fennálló végpontok közötti titkosítási protokoll. A felhasználók azonban nagyobb valószínűséggel találkoztak és használták a nyílt forráskódú megfelelőjét, az OpenPGP-t.

Az OpenPGP a PGP titkosítási protokoll nyílt forráskódú változata. Rendszeresen kap frissítéseket, és a felhasználók számos modern alkalmazásban és szolgáltatásban megtalálják. Az S/MIME-hez hasonlóan harmadik felek továbbra is hozzáférhetnek az e-mail metaadatokhoz, például az e-mail küldőjének és címzettjének adataihoz.

A felhasználók az alábbi alkalmazások egyikével adhatják hozzá az OpenPGP-t e-mail biztonsági beállításaikhoz:

- Windows: A Windows felhasználóknak fontolóra kell venniük a Gpg4Win.org webhelyet.

- macOS: A macOS felhasználóknak érdemes megnézniük a Gpgtools.org webhelyet.

- Linux: A Linux felhasználóknak a GnuPG.org-ot kell választaniuk.

- Android: Az Android felhasználóknak érdemes megnézniük az OpenKeychain.org webhelyet.

- iOS: Az iOS felhasználóknak a PGP Everywhere-t kell választaniuk. (pgpeverywhere.com)

Az OpenPGP megvalósítása az egyes programokban kissé eltérő. Minden programnak más fejlesztője van, amely az OpenPGP protokollt e-mail titkosítás használatára állítja be. Ezek azonban mind megbízható titkosító programok, amelyekre a felhasználók rábízhatják adataikat.

Az OpenPGP az egyik legegyszerűbb módja a titkosítás hozzáadásának különféle platformokon.

Az e-mail biztonsági protokollok rendkívül fontosak, mert egy biztonsági réteget adnak a felhasználók e-mailjeihez. Alapvetően az e-mailek sebezhetőek a támadásokkal szemben. Az SMTP-nek nincs beépített biztonsága, és az e-mailek egyszerű szöveges küldése (azaz védelem nélkül, és bárki, aki elfogja, elolvashatja a tartalmat) nagyon kockázatos, különösen, ha érzékeny információkat tartalmaz.

Remélem megtalálja a megfelelő választást!

Többet látni: