Az Internet Key Exchange vagy az IKE egy IPSec- alapú alagútkezelési protokoll , amely biztonságos VPN-kommunikációs csatornát biztosít, és automatikus kapcsolódási és hitelesítési eszközöket határoz meg az IPSec biztonságos hivatkozásokhoz a védelem módjának megfelelően.

A protokoll első verzióját (IKEv1) 1998-ban mutatták be, a második verziót (IKEv2) pedig 7 évvel később. Számos különbség van az IKEv1 és az IKEv2 között, amelyek közül a legszembetűnőbb az IKEv2 csökkentett sávszélesség-igénye.

Az IKEv2 részletes bemutatása

Miért érdemes az IKEv2-t használni?

- 256 bites adattitkosítás

- A biztonság érdekében telepítse az IPSec-et

- Stabil és konzisztens kapcsolat

- A MOBIKE támogatás jobb sebességet biztosít

Az IKEv2 szervertanúsítvány-hitelesítést használ

Biztonság

Az IKEv2 szervertanúsítvány-hitelesítést használ, ami azt jelenti, hogy nem tesz semmit, amíg meg nem állapítja a kérelmező személyazonosságát. Ez meghiúsítja a legtöbb „man-in-the-middle” és DoS támadást .

Megbízhatóság

A protokoll első verziójában, ha egy másik internetkapcsolatra próbált váltani, például WiFi-ről mobilinternetre, és a VPN engedélyezve van , az megszakítja a VPN-kapcsolatot, és újracsatlakozást igényel.

Ennek bizonyos nemkívánatos következményei vannak, például csökken a teljesítmény, és megváltozik a korábbi IP-cím. Az IKEv2-ben alkalmazott megbízhatósági intézkedéseknek köszönhetően ez a probléma megoldódott.

Ezenkívül az IKEv2 MOBIKE technológiát valósít meg, lehetővé téve a mobilfelhasználók és mások általi használatát. Az IKEv2 azon kevés protokollok egyike, amelyek támogatják a Blackberry eszközöket.

Sebesség

Az IKEv2 jó architektúrája és hatékony információcsere-rendszere jobb teljesítményt biztosít. Ezen túlmenően a csatlakozási sebessége lényegesen nagyobb, különösen a beépített NAT bejárási funkciónak köszönhetően, amely sokkal gyorsabbá teszi a tűzfalak megkerülését és a kapcsolatok létrehozását.

Jellemzők és műszaki részletek

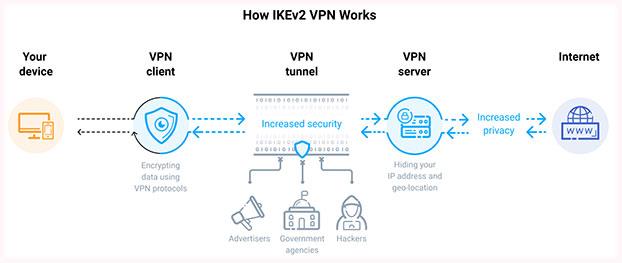

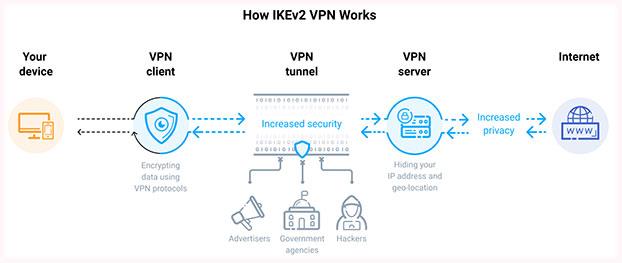

Az IKE célja, hogy ugyanazt a szimmetrikus kulcsot hozza létre az egymástól függetlenül kommunikáló felek számára. Ez a kulcs a hagyományos IP-csomagok titkosítására és visszafejtésére szolgál, és a peer VPN-ek közötti adatátvitelre szolgál. Az IKE VPN-alagutat épít fel mindkét fél hitelesítésével, és megállapodásra jut a titkosítási és integritási módszerekről.

Az IKE olyan mögöttes biztonsági protokollokon alapul, mint az Internet Security Association és Key Management Protocol (ISAKMP), az A Versatile Secure Key Exchange Mechanism for Internet (SKEME) és az Oakley Key Determination Protocol.

Hogyan működik az IKEv2

Az ISAKMP meghatároz egy keretrendszert a hitelesítéshez és a kulcscseréhez, de nem határozza meg azokat. A SKEME egy rugalmas kulcscsere technikát ír le, amely gyors kulcsfrissítési lehetőségeket biztosít. Az Oakley lehetővé teszi a hitelesített felek számára kulcsdokumentumok cseréjét egy nem biztonságos kapcsolaton keresztül, a Diffie–Hellman kulcscsere algoritmus használatával. Ez a módszer tökéletes titkos továbbítási módszert biztosít a kulcsokhoz, az identitásvédelemhez és a hitelesítéshez.

Az 500-as UDP-portot használó IKE-protokoll tökéletes olyan hálózati alkalmazásokhoz, ahol az észlelt késleltetés fontos, például játék, hang- és videokommunikáció. Ezenkívül a protokoll a pont-pont protokollokhoz (PPP) kapcsolódik. Ez gyorsabbá teszi az IKE-t, mint a PPTP és az L2TP . A 256 bites kulcshosszúságú AES és Camellia titkosítások támogatásával az IKE nagyon biztonságos protokollnak számít.

Az IKEv2 protokoll előnyei és hátrányai

Előny

- Gyorsabb, mint a PPTP és L2TP

- Támogatja a fejlett titkosítási módszereket

- Stabil hálózatváltáskor és VPN-kapcsolatok újralétesítésekor, ha a kapcsolat átmenetileg megszakad

- Továbbfejlesztett mobil támogatást biztosít

- Könnyű beállítás

Disszidál

- Az 500-as UDP-port használatát egyes tűzfalak blokkolhatják

- Szerver oldalon nem könnyű alkalmazni

Többet látni: