A PPTP-hez hasonlóan az L2TP is egy nagyon népszerű VPN-protokoll – a legtöbb VPN-szolgáltató hozzáférést biztosít hozzá. De mi az az L2TP, és hogyan működik? Ha erről szeretne többet megtudni, ne hagyja ki ezt a cikket. Itt van minden, amit az L2TP protokollról tudnia kell.

Mi az L2TP?

Az L2TP a Layer 2 Tunneling Protocol (Layer 2 Tunneling Protocol) rövidítése, és a nevéhez hasonlóan egy VPN-kapcsolatok támogatására tervezett tunneling protokoll. Érdekes módon az internetszolgáltatók gyakran használják az L2TP-t a VPN- műveletek engedélyezéséhez .

Az L2TP-t először 1999-ben indították el. A PPTP utódjaként tervezték , amelyet a Microsoft és a Cisco is fejlesztett. Ez a protokoll a Microsoft PPTP és a Cisco L2F (Layer 2 Forwarding) protokolljainak különféle szolgáltatásait használja, majd továbbfejleszti azokat.

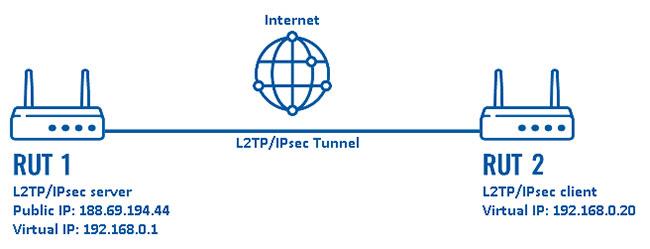

Az L2TP a Layer 2 Tunneling Protocol rövidítése

Hogyan működik az L2TP

Az L2TP Tunneling a LAC (L2TP Access Concentrator) és az LNS (L2TP Network Server) – a protokoll két végpontjának – interneten történő összekapcsolásával kezdődik. Ha ez megtörtént, aktiválódik és be van zárva egy PPP kapcsolati réteg, amely azután átkerül a weben.

A PPP-kapcsolatot ezután a végfelhasználó (Ön) kezdeményezi az internetszolgáltatóval. Amikor a LAC elfogadja a kapcsolatot, létrejön a PPP kapcsolat. Ezután a hálózati alagútban egy üres rés kerül kiosztásra, és a kérést továbbítják az LNS-hez.

Végül, amikor a kapcsolat teljes hitelesítése és elfogadása megtörtént, létrejön egy virtuális PPP interfész. Ezen a ponton a link keretek (számítógépes hálózat digitális adatátviteli egységei) szabadon áthaladhatnak az alagúton. A kereteket az LNS elfogadja, majd eltávolítja az L2TP titkosítást, és normál keretként dolgozza fel őket.

Néhány technikai részlet az L2TP protokollról

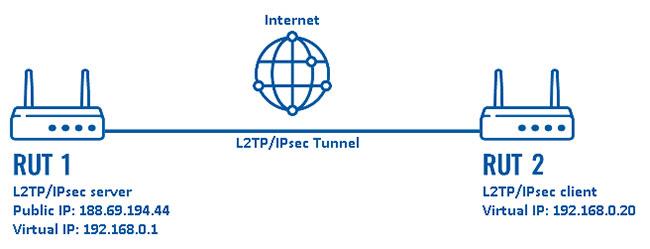

- Az L2TP-t gyakran párosítják az IPSec-cel az adatterhelés biztonsága érdekében.

- Az IPSec-cel párosítva az L2TP legfeljebb 256 bites titkosítási kulcsokat és a 3DES algoritmust használhatja.

Az L2TP-t gyakran kombinálják az IPSec-cel

- Az L2TP több platformon működik, és Windows és macOS eszközökön és operációs rendszereken támogatott.

- Az L2TP kettős titkosítása jobb biztonságot kínál, de azt is jelenti, hogy több erőforrást használ.

- Az L2TP általában az 1701-es TCP-portot használja, de az IPSec-cel párosítva az 500-as (IKE - Internet Key Exchange), a 4500-as (NAT) és az 1701-es (L2TP-forgalomhoz) UDP-portokat is.

Mi az L2TP Passthrough?

Mivel az L2TP kapcsolatoknak általában egy útválasztón keresztül kell elérniük a webet, az L2TP forgalomnak át kell haladnia ezen az útválasztón, hogy a kapcsolat működjön. Az L2TP Passthrough alapvetően egy útválasztó funkció, amely lehetővé teszi az L2TP forgalom engedélyezését vagy letiltását rajta.

Azt is tudnia kell, hogy az L2TP néha nem működik jól a NAT-tal (Network Address Translation) – egy olyan funkcióval, amely biztosítja, hogy egyetlen hálózaton keresztül több internetre csatlakoztatott eszköz is ugyanazt a kapcsolatot és IP-címet használja több eszköz helyett. Ekkor jön jól az L2TP Passthrough, mivel az útválasztón történő engedélyezése lehetővé teszi, hogy az L2TP jól működjön a NAT-tal.

Mennyire jó az L2TP biztonság?

Az L2TP/IPSec elég biztonságos VPN-protokoll

Bár az L2TP alagútkezelést gyakran a PPTP-hez képest előrelépésnek tekintik, nagyon fontos megérteni, hogy L2TP titkosítás valójában nem létezik – a protokoll nem használ titkosítást. Ezért nem okos lépés csak az L2TP protokoll használata online állapotban.

Ezért az L2TP mindig az IPSec-cel van párosítva, ami meglehetősen biztonságos protokoll. Erős titkosítási kódokat, például AES-t használhat, és kettős tokozást is használ az adatok további biztonsága érdekében. Lényegében az első forgalom egy normál PPTP-kapcsolathoz hasonlóan beágyazott, majd az IPSec-nek köszönhetően megtörténik a második beágyazás.

Érdemes azonban megemlíteni, hogy pletykák szerint az L2TP/IPSec-et feltörte vagy szándékosan gyengítette az NSA. Jelenleg nincs egyértelmű bizonyíték ezekre az állításokra, így végül minden attól függ, hiszel-e benne vagy sem. Tudnia kell, hogy a Microsoft volt az NSA PRISM felügyeleti programjának első partnere.

Véleményem szerint az L2TP/IPSec elég biztonságos VPN-protokoll, de meg kell győződnie arról, hogy megbízható, naplózás nélküli VPN-szolgáltatót is használ. Ezenkívül, ha nagyon érzékeny információkat kezel, jobb, ha biztonságosabb protokollt használ helyette, vagy próbálja ki a VPN lépcsőzetes funkcióját.

Milyen gyors az L2TP?

Az L2TP természeténél fogva nagyon gyorsnak számítana a titkosítás hiánya miatt. Természetesen a kapcsolatok nem biztosításának hátrányai nagyon komolyak, és nem szabad figyelmen kívül hagyni őket, csak a sebesség előnyei rovására.

Ami az L2TP/IPSec-et illeti, a VPN-protokoll jó sebességet tud biztosítani, bár gyors szélessávú kapcsolattal (körülbelül 100 Mbps vagy nagyobb) és viszonylag erős CPU-val kell rendelkeznie. Ellenkező esetben sebességcsökkenést tapasztalhat, de semmi olyan drasztikusat, amely tönkretenné az online élményt.

Mennyire egyszerű az L2TP beállítása?

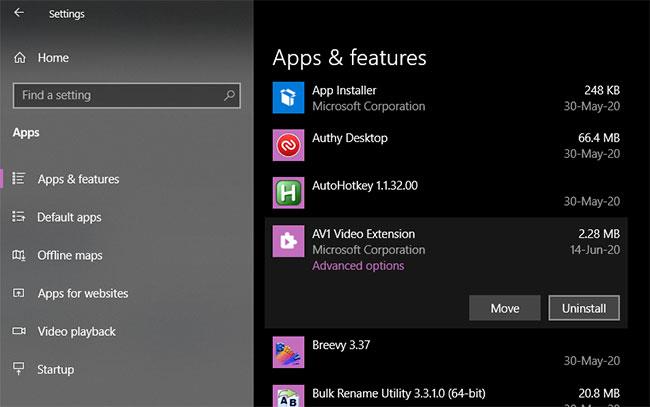

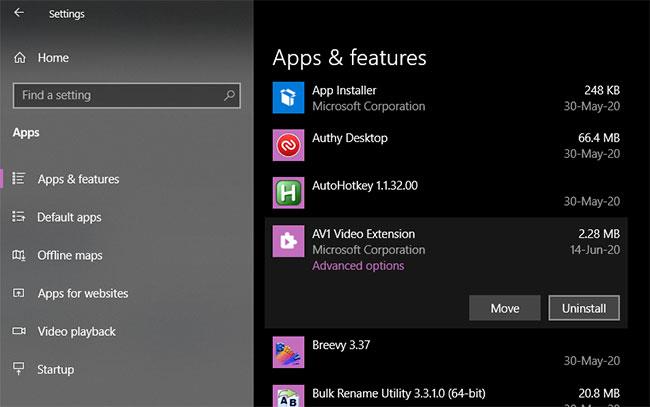

A legtöbb Windows- és macOS-eszközön a beállítás egyszerű. Csak lépjen a Hálózati beállítások oldalra , és kövesse néhány lépést az L2TP kapcsolat beállításához és konfigurálásához. Ugyanez vonatkozik az L2TP/IPSec VPN protokollra is – általában csak egy vagy két beállítást kell módosítania az IPSec titkosítás kiválasztásához .

Az L2TP és az L2TP/IPSec meglehetősen egyszerűen beállítható manuálisan a natív támogatás nélküli eszközökön. Előfordulhat, hogy néhány további lépést kell követnie, de a teljes beállítási folyamat nem tart túl sokáig, és nem igényel túl sok tudást és erőfeszítést.

Mi az L2TP VPN?

Ahogy a neve is sugallja, az L2TP VPN egy VPN-szolgáltatás, amely hozzáférést biztosít a felhasználóknak az L2TP protokollhoz. Felhívjuk figyelmét, hogy nem nagyon valószínű, hogy olyan VPN-szolgáltatót talál, amely hozzáférést biztosít az L2TP-hez. Általában csak az L2TP/IPSec-et kínáló szállítókat látja a felhasználói adatok és a forgalom biztonsága érdekében.

Ideális esetben azonban olyan VPN-szolgáltatót kell választania, amely több VPN-protokollhoz is hozzáférést biztosít. Az, hogy csak L2TP-t használhatunk, általában rossz jel, és csak az L2TP/IPSec-hez való hozzáférés nem túl rossz, de semmi okunk arra, hogy néhány lehetőségre korlátozzuk magunkat.

Az L2TP előnyei és hátrányai

Előny

- Az L2TP kombinálható az IPSec-cel a jó szintű online biztonság érdekében.

- Az L2TP számos Windows és macOS platformon elérhető, mert be van építve ezekbe. Az L2TP számos más eszközön és operációs rendszeren is működik.

- Az L2TP beállítása meglehetősen egyszerű, és ugyanez vonatkozik az L2TP/IPSec-re is.

Disszidál

- Az L2TP-nek nincs saját titkosítása. A megfelelő online biztonság érdekében párosítani kell az IPSec-cel.

- Az L2TP-t és az L2TP/IPSec-et állítólag az NSA gyengítette vagy feltörte – de nem volt bizonyíték.

- A kettős tokozás miatt az L2TP/IPSec általában egy kicsit erőforrásigényes, és nem túl gyors.

- Az L2TP-t a NAT tűzfalak blokkolhatják, ha nincs tovább konfigurálva azok megkerülésére.