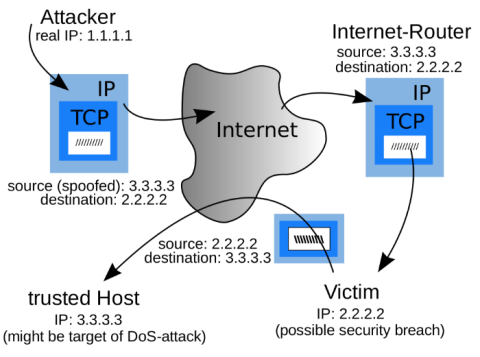

A hálózat eléréséhez a külső számítógépnek megbízható IP-címet kell "nyernie" a hálózaton. Tehát a támadónak olyan IP-címet kell használnia, amely a hálózat hatókörén belül van. Másik megoldásként a támadó külső, de megbízható IP-címet is használhat a hálózaton.

1. Mi az IP-hamisítás?

Ha a hálózaton kívüli számítógép megbízható számítógépnek tesz ki magát a rendszeren belül, a támadó ezt a műveletét IP-hamisításnak nevezik.

A hálózat eléréséhez a külső számítógépnek megbízható IP-címet kell "nyernie" a hálózaton. Tehát a támadónak olyan IP-címet kell használnia, amely a hálózat hatókörén belül van. Másik megoldásként a támadó külső, de megbízható IP-címet is használhat a hálózaton.

Az IP-címekben a rendszer megbízhat, mivel különleges jogosultságokkal rendelkeznek a hálózat fontos erőforrásaihoz.

Milyen különböző módokon lehet támadni az IP-hamisítást?

- Adatok megtámadása vagy parancsok létrehozása a kliens és a szerveralkalmazás között konvertálandó adatfolyamon.

- Adatok vagy parancsok támadása peer-to-peer hálózati kapcsolaton belül.

A támadónak azonban meg kell változtatnia az útválasztási táblát a hálózaton. Az útválasztási tábla megváltoztatása a hálózaton lehetővé teszi a támadó számára, hogy kétirányú kommunikációt szerezzen. Ebből a célból a támadó az összes útválasztó táblát hamis IP-címekre "célozza".

Miután az útválasztási tábla megváltozott, a támadók elkezdik megkapni a hálózatról a hamis IP-címre továbbított összes adatot. Ezek a csalók még az adatcsomagokra is képesek megbízható felhasználóként válaszolni.

2. Szolgáltatásmegtagadás (DOS) (szolgáltatásmegtagadási támadás)

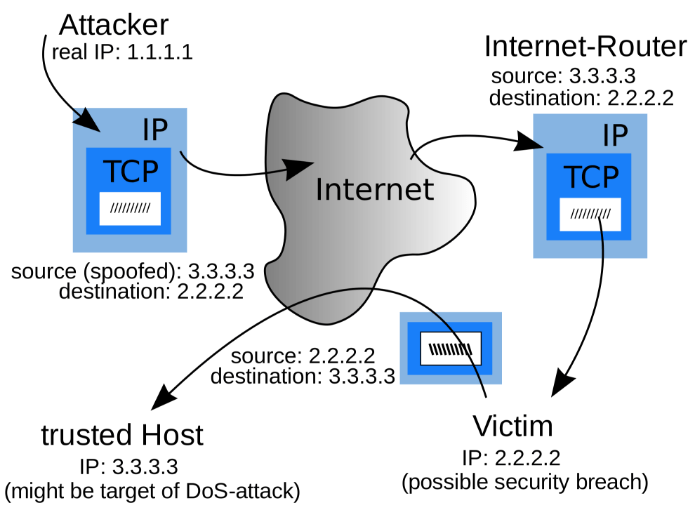

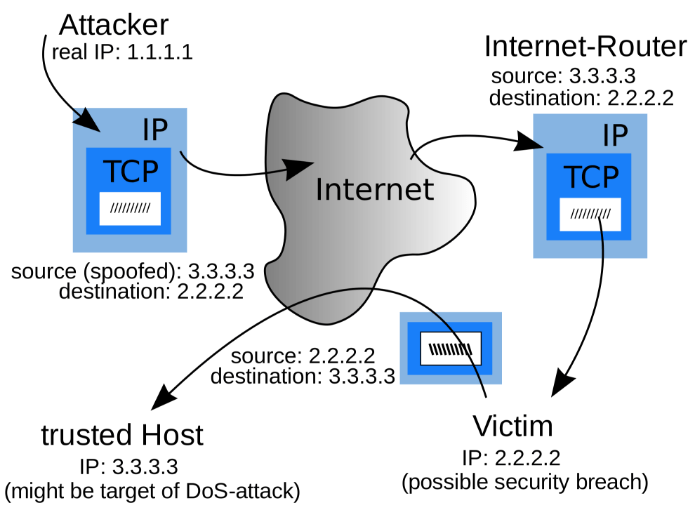

A szolgáltatásmegtagadási (DoS) támadás az IP-cím-hamisítás módosított változata. Az IP-hamisítástól eltérően a szolgáltatásmegtagadási (DoS) támadások során a támadónak nem kell attól tartania, hogy a megcélzott kiszolgálótól bármilyen választ kap.

A támadó sok kéréssel fogja elárasztani a rendszert, amitől a rendszer "elfoglalttá" válik a kérések megválaszolásával.

Ha ilyen módon támadják meg, a megcélzott gazdagépek TCP SYN-t kapnak, és SYN-ACK-el válaszolnak. A SYN-ACK küldése után a támadó válaszra vár, hogy befejezze a TCP-kézfogást – ez a folyamat soha nem történik meg.

Ezért, amíg a válaszra vár, a támadó rendszererőforrásokat használ, és még a kiszolgálónak sem lesz joga válaszolni más jogos kérésekre.

Tekintse meg néhány további cikket alább:

Kívánok kellemes perceket!