A Remote Access Trojan (RAT) egy olyan rosszindulatú program, amely lehetővé teszi a hackerek számára, hogy megfigyeljék és irányítsák az áldozat számítógépét vagy hálózatát. De hogyan működnek a RAT-ok, miért használják őket a hackerek, és hogyan kerülheti el ezt a rosszindulatú programot? Nézzük meg a Quantrimang.com segítségével a következő cikkben!

További információ a RAT-ról – rosszindulatú programról, amely távolról hozzáfér a számítógépekhez

Mi az a RAT vírus?

A RAT vírus egy olyan rosszindulatú program, amely virtuális hátsó ajtót hoz létre a számítógépen. Ez a hátsó ajtó távoli hozzáférést biztosít a hackereknek a rendszerhez, amikor csak ki akarják használni.

Hasonló a legális távoli hozzáférési programokhoz, amelyeket a technikai támogatás használhat, de nem szabályozott és nagyon nem biztonságos.

Bár a rosszindulatú program önmagában nem jelent teljesen problémát, az, ahogyan a számítógépeket támadások könnyű prédájává teszi, nagyon veszélyes.

A RAT vírus egy olyan rosszindulatú program, amely virtuális hátsó ajtót hoz létre a számítógépen

Hogyan működik a RAT?

A RAT kártevő megnyitja a számítógép összes portját és hozzáférési módját, így a hackerek könnyen távolról irányíthatják számítógépét vagy telefonját.

Ha érintetlenül hagyja, nem jelent veszélyt, de jó eséllyel a hackerek „nyitva” találják a számítógépét, hozzáférhetnek, majd értékes fájlokat, jelszavakat és banki adatokat lopnak el online, és komoly fennakadásokat okoznak a számítógépeken. A hackerek akár le is törölhetik a merevlemezt, vagy illegális tevékenységeket hajthatnak végre az Ön nevében.

Fontos, hogy gyorsan távolítsa el a fenyegetést, hogy a rendszert ne férhessenek hozzá rosszindulatú források.

Honnan tudhatod, hogy megfertőződött-e a RAT vírussal?

A számítógépre telepített RAT-vírusokat nagyon nehéz felismerni. Ennek az az oka, hogy általában nem jelennek meg a rendszeren futó programok vagy feladatok listájában. Ezenkívül ritkán lassítják le a számítógépet, és a legtöbb hacker nem törli a fájlokat, és nem mozgatja a kurzort, miközben Ön a képernyőt nézi. Tehát nagyon valószínű, hogy számítógépe vagy okostelefonja már évek óta megfertőződött ezzel a vírussal.

Ezért fontos, hogy rendszeresen futtasson víruskereső szoftvert, vagy használjon rosszindulatú programokat észlelő eszközöket az esetleges problémák észlelésére.

Mennyire veszélyes a RAT?

A RAT lehetővé teszi a hackerek számára, hogy távolról hozzáférjenek az áldozat számítógépéhez

Ha valaha is fel kellett hívnia a műszaki támogatást a számítógépéhez, valószínűleg ismeri a távoli hozzáférés fogalmát. Ha engedélyezi a távoli hozzáférést , a felhatalmazott számítógépek és szerverek mindent vezérelhetnek, ami a számítógépén történik. Az erre felhatalmazott számítógépek valós időben képesek megnyitni a dokumentumokat, letölteni szoftvereket, és akár mozgatni is a kurzort a képernyőn.

A RAT-ok a rosszindulatú programok egy fajtája, nagyon hasonlítanak a legális távelérési programokhoz. Természetesen a fő különbség az, hogy a RAT a felhasználó tudta nélkül kerül telepítésre a számítógépre. A legtöbb legitim távelérési program technikai támogatási és fájlmegosztási célokat szolgál, míg a RAT-okat a számítógépek kémkedésére, irányításuk átvételére vagy megsemmisítésére hozzák létre.

A legtöbb más rosszindulatú programhoz hasonlóan a RAT-ok is „elrejtőznek” a legitimnek tűnő fájlok alatt. A hackerek RAT-ot csatolhatnak egy e-mailben vagy egy nagy szoftvercsomagban, például egy videojátékban található dokumentumhoz. A hirdetések és a rosszindulatú webhelyek is tartalmazhatnak RAT-okat, de a legtöbb böngésző rendelkezik olyan funkciókkal, amelyek megakadályozzák az automatikus letöltést a webhelyekről, vagy értesítik a felhasználókat, ha nem biztonságos webhelyet észlelnek.

Más rosszindulatú programokkal és vírusokkal ellentétben nehéz lehet megállapítani, hogy nem a megfelelő RAT-ot töltötte le a számítógépére. Általában a RAT-ok nem lassítják le a számítógépet, és a hackereket nem könnyű felismerni fájlok törlésével vagy a kurzor képernyő körüli mozgatásával. Egyes esetekben a felhasználók évek óta fertőzöttek a RAT-tal anélkül, hogy tudtak volna róla. De miért tud a RAT olyan jól elrejtőzni? Mennyire hasznosak a hackerek számára?

A RAT akkor működik a legjobban, ha nem veszik észre

A legtöbb számítógépes vírust egyetlen céllal hozzák létre. A Keyloggerek automatikusan rögzítenek mindent, amit beír, a ransomware korlátozza a hozzáférést a számítógépéhez vagy a fájlokhoz, amíg ki nem fizeti a váltságdíjat, és az adware gyanús hirdetéseket fecskendez be a számítógépébe profitszerzés céljából.

De a RAT nagyon különleges. Teljes, névtelen ellenőrzést biztosítanak a hackereknek a fertőzött számítógépek felett. Elképzelhető, hogy egy RAT-tal rendelkező hacker bármire képes, amíg a célpont nem gyanús.

A legtöbb esetben a RAT-okat kémprogramként használják . Egy pénzéhes (vagy kifejezetten hátborzongató) hacker használhat RAT-ot arra, hogy billentyűleütéseket (a billentyűzeten lenyomott billentyűket, például jelszó beírásakor) és fájlokat lopjon el egy fertőzött számítógépről. Ezek a billentyűleütések és fájlok banki információkat, jelszavakat, bizalmas fényképeket vagy privát beszélgetéseket tartalmazhatnak. Ezenkívül a hackerek RAT-ok segítségével diszkréten aktiválhatják a számítógép webkameráját vagy mikrofonját. Némely névtelen ember nyomon követése meglehetősen bosszantó, de ez semmi ahhoz képest, amit egyes hackerek a RAT-okon keresztül tesznek.

Mivel a RAT-ok rendszergazdai hozzáférést biztosítanak a hackereknek a fertőzött számítógépekhez, a hackerek szabadon módosíthatnak vagy letölthetnek bármilyen fájlt. Ez azt jelenti, hogy a RAT birtokában lévő hacker törölheti a merevlemezt , illegális tartalmat tölthet le az internetről az áldozat számítógépén keresztül, vagy további rosszindulatú programokat telepíthet. A hackerek távolról is irányíthatják a számítógépeket, hogy az áldozat nevében illegális cselekményeket hajtsanak végre online, vagy az otthoni hálózatot proxyszerverként használják névtelen bűncselekmények elkövetésére.

A hacker egy RAT segítségével is átveheti az irányítást az otthoni hálózat felett, és botnetet hozhat létre . Lényegében a botnetek lehetővé teszik a hackerek számára, hogy számítógépes erőforrásokat használhassanak rendkívül furcsa (és gyakran illegális) feladatokhoz, például DDOS-támadásokhoz , Bitcoin-bányászáshoz , fájltároláshoz és torrentezéshez . Néha ezt a technikát hackercsoportok használják a kiberbűnözők javára és kiberhadviselés létrehozására. Egy több ezer számítógépből álló botnet sok Bitcoint generálhat, vagy nagy hálózatokat (vagy akár egész országokat) tönkretehet DDOS támadásokkal.

Ne aggódjon, mert a RAT nagyon könnyen megelőzhető!

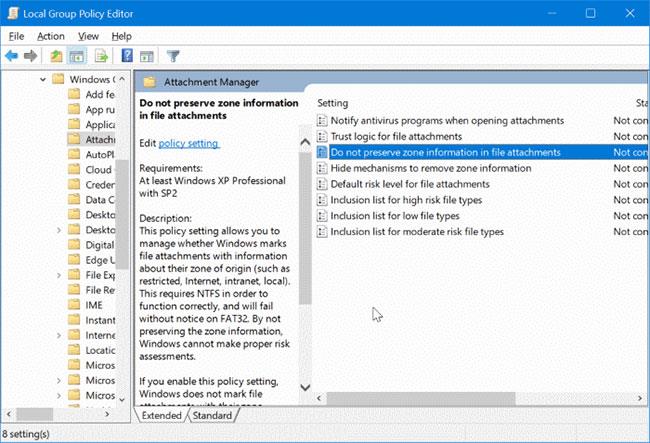

Ha el akarja kerülni a RAT-ot, ne töltsön le fájlokat olyan forrásokból, amelyekben nem bízik. Ne nyisson meg idegenektől származó e-mail mellékleteket, ne töltsön le játékokat vagy szoftvereket szórakoztató webhelyekről vagy torrent fájlokról, hacsak nem megbízható forrásból származnak. Tartsa naprakészen böngészőjét és operációs rendszerét biztonsági javításokkal.

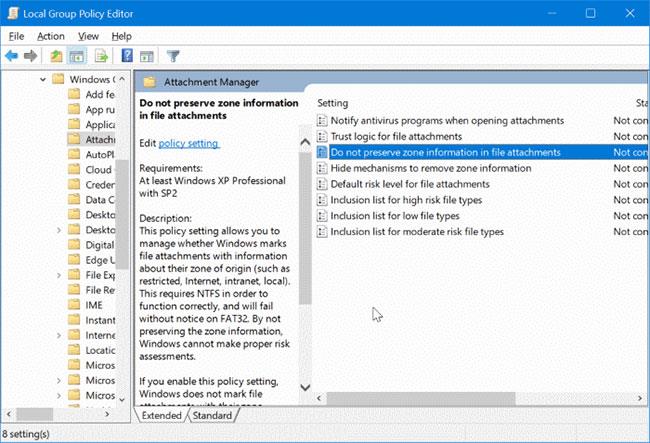

Természetesen engedélyeznie kell a víruskereső szoftvert is . A számítógépbe épített Windows Defender valóban nagyszerű vírusirtó, de ha úgy érzi, hogy további biztonsági intézkedésekre van szüksége, akkor letölthet egy kereskedelmi víruskeresőt, például a Kasperskyt vagy a Malwarebytes-t .

Használjon víruskereső szoftvert a RAT-ok megtalálásához és megsemmisítéséhez

Nagyon valószínű, hogy a számítógépet nem fertőzte meg RAT. Ha nem vett észre semmilyen furcsa tevékenységet a számítógépén, vagy a közelmúltban nem lopták el személyazonosságát, valószínűleg biztonságban van. De rendszeresen ellenőrizze számítógépét, hogy megbizonyosodjon arról, hogy rendszere nem fertőzött-e RAT-tal.

Mivel a legtöbb hacker jól ismert RAT-okat használ (a saját fejlesztés helyett), a víruskereső szoftver a legjobb (és legegyszerűbb) módja a RAT-ok megtalálásának és eltávolításának a számítógépről. A Kaspersky vagy a Malwarebytes meglehetősen nagy és folyamatosan bővülő RAT-adatbázisokkal rendelkezik, így nem kell aggódnia a víruskereső szoftverek elavultsága miatt.

Ha víruskereső programot futtatott, de továbbra is attól tart, hogy a RAT továbbra is a számítógépén található, formázza újra a számítógépet . Ez drasztikus intézkedés, de 100%-os sikeraránnyal rendelkezik, és teljesen eltávolítja a rosszindulatú programokat, amelyek beépültek a számítógép UEFI firmware- ébe. Az új RAT rosszindulatú programok, amelyeket nem fedeztek fel a vírusirtó szoftverek, sok időt vesz igénybe, és gyakran nagyvállalatokkal, hírességekkel, kormányzati tisztviselőkkel és gazdag emberekkel való "üzlekedésre" vannak fenntartva. Ha a víruskereső szoftvere nem talál RAT-okat, a rendszer valószínűleg továbbra is nagyon biztonságos.