Ha levelet szeretne küldeni, szüksége van a címzett címére. A cím egy azonosító funkció, amely segít a postásnak tudni, hová kell küldeni a levelet, ezért a címnek egyedinek kell lennie. Két háznak nem lehet ugyanaz a címe, különben zűrzavar lesz.

Az internet a postai szolgáltatáshoz hasonlóan működik. Az üzenetek küldése helyett az eszközök „adatcsomagokat” küldenek, és az IP-cím vagy a MAC-cím határozza meg, hogy ezek az adatcsomagok hová menjenek. A mai cikkben arról lesz szó, hogyan működik ez a két cím egymással párhuzamosan.

A cikk tartalomjegyzéke

Mi az IP-cím?

Az IP-cím (Internet Protocol) egy hálózati hardver azonosítószáma.A hálózaton lévő eszközök különböző IP-címekkel rendelkeznek, hasonlóan az otthoni vagy üzleti címekhez. Az eszközök IP-címek segítségével kommunikálnak egymással a hálózaton keresztül.

A Quantrimangnak van egy hosszú cikke, például egy brosúra az IP-címekről. Részletesebb információkért olvassa el a következő cikket: Mi az IP-cím?

Mi az a MAC cím?

A MAC-cím egy egyedi "hálózati interfészt" azonosít az eszközön belül. Míg az IP-címeket az internetszolgáltató rendeli hozzá, és az eszköz csatlakoztatásakor vagy leválasztásakor újra kiosztható, a MAC-cím a fizikai adapterhez van kötve, és a gyártó hozzárendeli.

A MAC-cím egy 12 számjegyből álló karakterlánc, ahol minden számjegy lehet tetszőleges szám 0-tól 9-ig, vagy egy A-tól F-ig terjedő betű. A könnyebb olvashatóság érdekében a karakterlánc blokkra van osztva. Három népszerű formátum létezik, az első formátum a legnépszerűbb és preferált:

- 68:7F:74:12:34:56

- 68-7F-74-12-34-56

- 687.F74.123.456

Az első 6 számjegy (az úgynevezett „előtag”) az adapter gyártóját jelöli, míg az utolsó 6 számjegy az adott adapter egyedi azonosítóját jelöli. A MAC-cím nem tartalmaz információt arról, hogy az eszköz melyik hálózathoz csatlakozik.

Hogyan működnek együtt az IP-címek és a MAC-címek?

Híd a MAC-cím és az IP-cím között: ARP

Bár a MAC-címek és az IP-címek között sok különbség van, nem működnek egymástól függetlenül. Az Address Resolution Protocol (ARP) a híd, amely összeköti őket. Ez a protokoll a 2. és 3. réteg között működik helyi hálózaton (LAN) . Leképezi az IPv4-címeket a hálózati eszközök MAC-címeire és fordítva.

Megjegyzés : Az IPv4 az ARP protokollt használja. Az újabb IPv6-hálózatokon a Neighbor Discovery Protocol ezzel egyenértékű funkcionalitást biztosít.

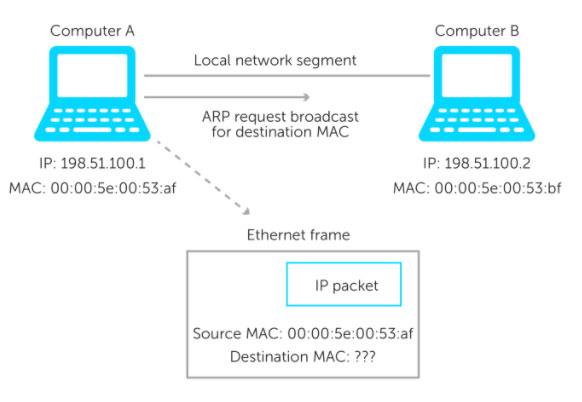

Így működik: Egy eszköz kommunikálni akar egy másik eszközzel a helyi hálózati szegmensben. A kérését a forrás IP-címével és a cél IP-címével is egy IP-csomagba helyezi. Egy Ethernet-keret ezután beágyazza az IP-csomagot. Ez a keret tartalmazza a forrás és a cél MAC-címét is. De néha a céleszköz MAC-címe ismeretlen.

Példa az A és B számítógépre

Az A számítógép IP-csomagot szeretne küldeni a B számítógépnek. De nem ismeri a B számítógép MAC-címét. Az A számítógép ezután egy ARP-kérést sugároz, amelyet a helyi hálózati szegmens összes számítógépe fogad.

A kérés lényegében a következőt közvetíti: „Ez az én IP-címem. Ez az én MAC címem. És az ehhez az IP-címhez társított MAC-címet keresem. Ha ez az IP-cím az öné, kérjük, válaszoljon, és adja meg MAC-címét.

Hogyan működik az ARP az IP-címekkel és MAC-címekkel

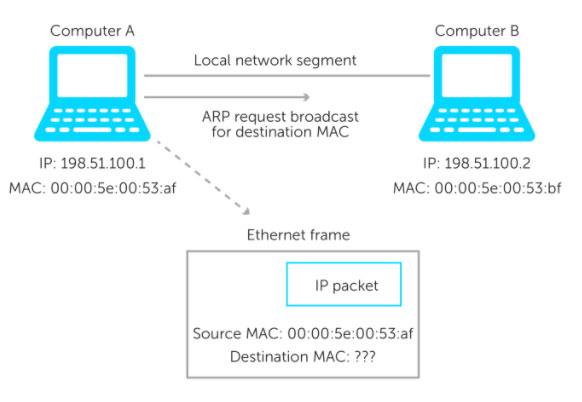

A B számítógép megkapja az ARP kérést, és két dolgot fog tenni.

Először is, minden eszköznek saját ARP-táblája van. Minden alkalommal, amikor egy számítógép csomagot akar küldeni a LAN-on, először az ARP tábláját nézi. Ha az A számítógéphez tartozó bejegyzés még nem létezik a B számítógép táblázatban, akkor új bejegyzést hoz létre. Az A számítógép MAC- és IP-címei a keretben lévő adatok alapján kerülnek hozzáadásra.

Ezután egy ARP-válasz kerül elküldésre az IP-címmel és a MAC-címmel. Az A számítógép megkapja a választ, és hozzáadja az információkat az ARP-táblájához. A megfelelő MAC-címmel az A számítógép mostantól Ethernet-kereteket küldhet a B számítógépnek.

Fontos megjegyezni, hogy bár az IP-címet bárki könnyen megkeresheti, a MAC-címet mások nem találják meg könnyen. Amikor egy IP-csomag elhagyja a LAN-t, és áthalad egy útválasztón, a fejléce a MAC-címmel el lesz vetve. Ezért senki a LAN-on kívül soha nem fogja látni az Ön MAC-jét az IP-csomagban (hacsak egy alkalmazás nem küldi el adatként).

A MAC-címek állandóak, míg az IP-címek dinamikusak

Mivel a hálózati kártyához vagy más hardverhez van hozzárendelve, a MAC-cím soha nem változik meg önmagától (de sok hálózati interfész támogatja a MAC-cím megváltoztatását). Másrészt sok IP-cím dinamikus, időnként változik az idő vagy a hálózati beállítás jellemzői alapján.

Minden cím egyedi címstruktúrával rendelkezik

A MAC-cím egy 48 bites hexadecimális cím. Általában 6 készletből áll, 2 számból vagy karakterből, kettősponttal elválasztva. Egy minta MAC-cím így néz ki: 00:00:5e:00:53:af.

Sok hálózati kártya és egyéb hardvergyártó hasonló karakterláncot használ az általa gyártott termékek MAC-címének elején. Ezt szervezetileg egyedi azonosítónak (OUI) nevezik. Az OUI általában egy számjegy vagy karakter első 3 bájtja. Az IEEE (Institute of Electrical and Electronics Engineers) kezeli a gyártók OUI-ját.

Eközben az IPv4-cím egy 32 bites egész szám, amelyet hexadecimális jelöléssel ábrázolnak. A gyakoribb formátum, amelyet pontozott négyesnek vagy pontozott decimálisnak neveznek, az xxxx, ahol minden x tetszőleges érték lehet 0 és 255 között. Például a 192.0.2.146 egy érvényes IPv4-címszabály.

Az OSI modell különböző rétegeiben található

A MAC-címek és az IP-címek is az OSI (Open Systems Interconnection) modell különböző rétegeiben találhatók. Az OSI modell egy olyan fogalmi keretrendszer, amely hét absztrakciós réteget használ a távközlési rendszer összes funkciójának leírására. Az OSI modellben az adatkapcsolati réteg (2. réteg) MAC alrétege valósítja meg a MAC címeket. Eközben egy IP-cím működik a modell hálózati rétegében (3. réteg).

Az IP-címek és MAC-címek gyengeségei

Emlékszel, hogyan jelképezi az IP-cím az eszköz internetszolgáltatóhoz való csatlakozását? Mi van akkor, ha egy második eszköz csatlakozik az elsődleges eszközhöz, és az összes internetes tevékenységet ezen az eszközön keresztül irányítja? Az internet többi része számára a második eszköz tevékenysége tűnik az elsődleges eszköznek.

Így elrejti az IP-címét mások elől. Bár ezzel nincs semmi baj, biztonsági problémákhoz vezethet. Például egy rosszindulatú hacker, aki valamilyen proxy mögé bújik , nagyon megnehezítheti a hatóságok számára a nyomon követését.

Egy másik kockázat az IP - címek nyomon követése . Meglepődnél, mire képes valaki pusztán az Ön IP-címével.

És ott van az IP-ütközések lehetséges problémája is , amikor két vagy több eszköz ugyanazon az IP-címen osztozik. Ez főként helyi hálózaton belül történik, de az IPv4-címek növekvő hiánya miatt hamarosan az egész internetre terjedhet.

Ami a MAC-címeket illeti, valójában csak egy dolgot kell tudnod: Az eszköz MAC-címének megváltoztatása nagyon egyszerű. Ez meghiúsítja az egyedi gyártó által hozzárendelt azonosító célját, mivel bárki „hamisíthatja” egy másik személy MAC-címét. Szinte használhatatlanná teszi az olyan funkciókat is, mint a MAC-szűrők.

Ettől függetlenül az IP-címek és a MAC-címek hasznosak és fontosak, így nem tűnnek el egyhamar. Remélhetőleg most már megérti, mik ezek, hogyan működnek, és miért van szüksége rájuk.

Ha bármilyen kérdése van, vagy egyéb tippje vagy magyarázata van, kérjük, ossza meg velünk az alábbi megjegyzések részben!

Többet látni: