A webhelyek közötti kérés-hamisítás (XSRF vagy CSRF) egy olyan webhely támadásának módszere, amelyben a behatoló legitim és megbízható felhasználónak álcázza magát.

Mi az a Cross-site Request Forgery?

Az XSRF-támadások felhasználhatók a tűzfalbeállítások módosítására , jogosulatlan adatok közzétételére egy fórumon, vagy csalárd pénzügyi tranzakciók végrehajtására. A megtámadott felhasználó soha nem tudja, hogy XSRF áldozata lett. Még ha a felhasználók észlelik is ezt a támadást, az csak azután történik meg, hogy a hacker bizonyos károkat okozott, és nincs intézkedés a probléma megoldására.

Hogyan történik a webhelyek közötti kérés-hamisítási támadás?

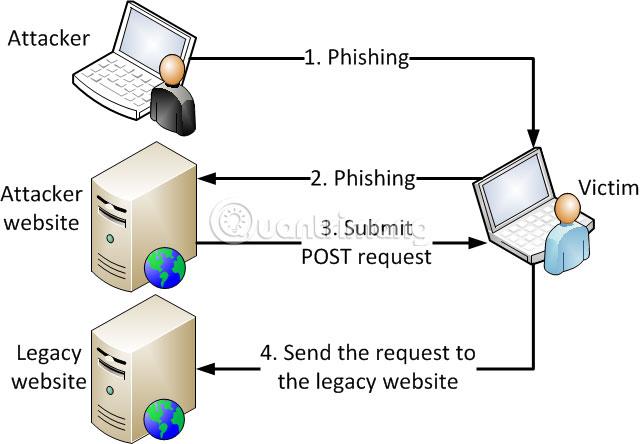

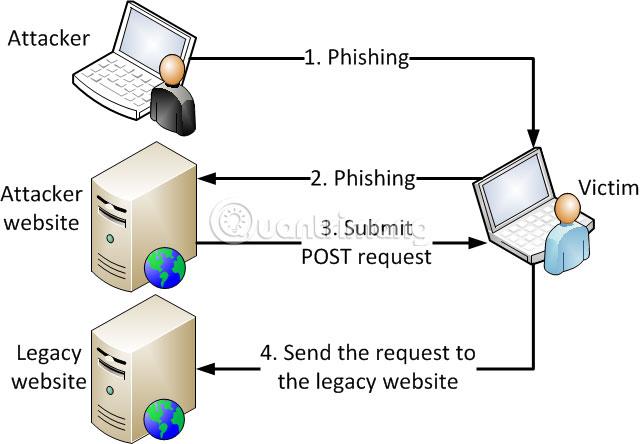

Az XSRF támadás végrehajtható egy meglévő felhasználó identitásának ellopásával, majd a korábban ellopott identitás felhasználásával a webszerver feltörésével. A támadó arra is ráveheti a jogos felhasználókat, hogy véletlenül Hypertext Transfer Protocol (HTTP) kéréseket küldjenek , és bizalmas felhasználói adatokat küldjenek vissza a behatolónak.

A webhelyek közötti kérelem-hamisítás ugyanaz, mint a webhelyek közötti szkriptelés vagy a webhelyek közötti nyomon követés?

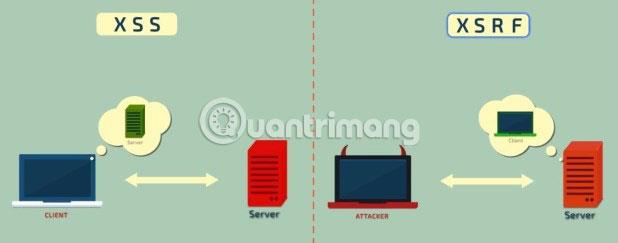

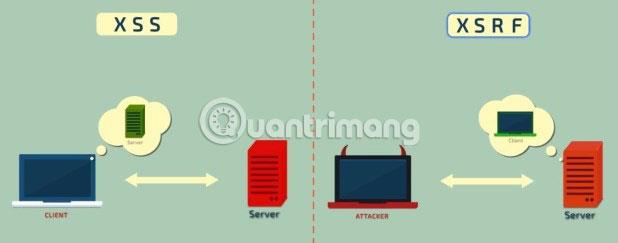

Az XSRF támadás funkcionálisan az ellentéte a Cross-site scripting (XSS) támadásnak , amelyben a hacker rosszindulatú kódot szúr be egy webhelyen található hivatkozásba, és úgy tűnik, hogy megbízható forrásból származik. Amikor a végfelhasználó a hivatkozásra kattint, a beágyazott program a kérés részeként kerül elküldésre, és végrehajtható a felhasználó számítógépén.

Az XSRF támadás is különbözik a Cross-site tracingtől (XST), amely az XSS egy kifinomult formája, amely lehetővé teszi a behatolók számára, hogy cookie-kat és egyéb hitelesítési adatokat szerezzenek egyszerű kliensoldali szkriptek segítségével. Az XSS-ben és az XST-ben a végfelhasználó a támadás fő célpontja. Az XSRF-ben a webszerver az elsődleges célpont, bár ennek a támadásnak a kárát a végfelhasználó viseli.

A több telephelyű kérelem hamisításának veszélye

Az XSRF támadások ellen nehezebb védekezni, mint az XSS vagy XST támadások ellen. Ennek részben az az oka, hogy az XSRF-támadások kevésbé gyakoriak, és nem kapnak annyi figyelmet. Másrészt a gyakorlatban nehéz lehet meghatározni, hogy egy adott felhasználó HTTP-kérését valóban az adott személy küldte-e vagy sem. Bár szigorú óvintézkedések alkalmazhatók a webhelyre belépni próbáló felhasználók személyazonosságának ellenőrzésére, a felhasználók nem nagyon szeretik a gyakori hitelesítési kéréseket. A kriptográfiai tokenek használata gyakori hitelesítést biztosíthat a háttérben, így a felhasználókat nem zavarják folyamatosan hitelesítési kérések.