Bár a WannaCry rosszindulatú támadása a közelmúltban alábbhagyott, rendkívül súlyos következményekkel jár azokra a szervezetekre és ügynökségekre, amelyek számítógépes rendszereit megtámadták. A WannaCry képes "felülmúlni" az összes biztonsági tűzfalat. A számítógépen lévő összes adat teljesen törlődik. És ahhoz, hogy lekérhessük ezeket a fontos adatokat, kénytelenek vagyunk virtuális pénzt fizetni.

Ezzel a helyzettel szemben számos intézkedés létezik a támadások és terjedés megelőzésére, valamint a biztonsági rendszer megerősítésére, hogy megakadályozza a WannaCry által kihasznált biztonsági réseket a számítógépekbe való behatolás érdekében. Ha tehát számítógépét megtámadta a WannaCry, és elvesztette az adatok nagy részét, mit kell tennie? Ha az olvasók ezt a helyzetet tapasztalják, használhatják a WannaKiwi eszközt.

A WannaKiwi eszköz a Quarkslab biztonsági kutatójától származik, amely képes segíteni a felhasználókat az adatok visszaállításában, miután a WannaCry megtámadta és törölte őket.

Megjegyzés a felhasználóknak , a WannaKiwi futtatható Windows XP, Windows 7, Windows Vista, Windows Server 2003, 2008 rendszeren. Az eszköz azonban csak akkor tudja "megmenteni" az adatokat, ha a számítógépet a fertőzés óta nem indították újra.

1. lépés:

Először is az alábbi linkre kattintva letölthetjük a WannaKiwi eszközt a számítógépre.

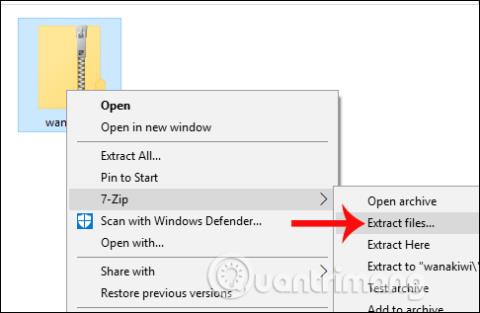

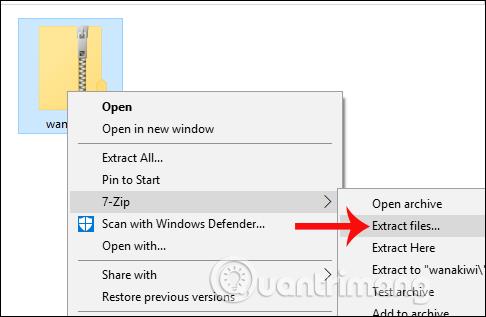

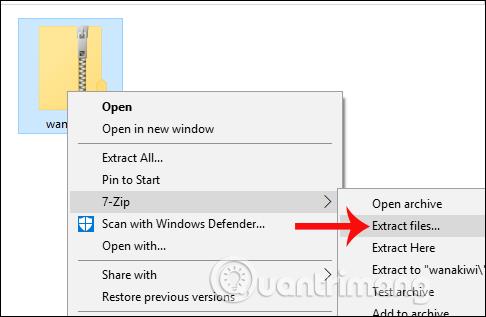

2. lépés:

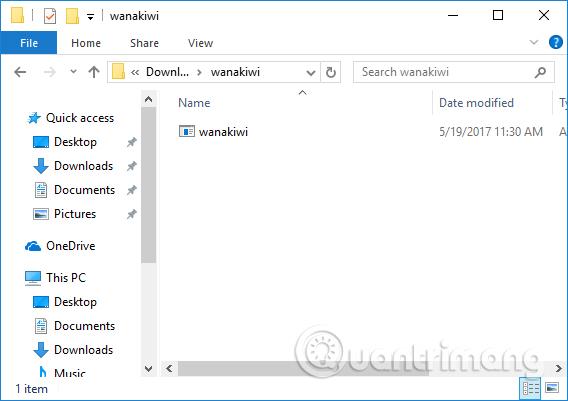

A letöltés után folytatjuk a fájl kibontását.

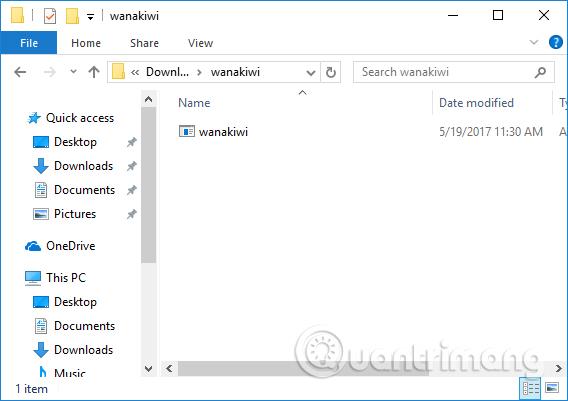

Ezután nyissa meg a kibontott mappát, és futtassa az .exe fájlt a Wanakiwi program elindításához.

3. lépés:

Közvetlenül ezután az eszköz átvizsgálja a teljes rendszert, hogy megtalálja a 00000000.pky titkosítási karakterláncot, majd folytatja a felhasználó adatainak visszaállítását.

Amikor a WannaCry rosszindulatú program megtámadja és megfertőzi a számítógépet, létrehozza a wcry.exe folyamatot, és a folyamat létrehozza az RSA privát kulcsot. De a WannaCry nem törölte a prímszámsorozatot a RAM-ból. Tehát ha a fertőzött számítógépet nem indították újra, ezek a fontos számsorozatok továbbra is érintetlenek, és felhasználhatók a WannaCry által titkosított adatok visszafejtésére.

Videó a WannaCry-vel fertőzött adatok helyreállításáról Wanakiwi használatával

Így a WannaCry kártevő kiskapuit kihasználva a WannaCry eszköz segített a felhasználóknak visszaállítani minden olyan adatot, amelyet ez a kártevő titkosított és törölt a számítógépes rendszerből. Ha azonban a számítógépet nem indították újra a fertőzés óta, a Wannakiwi működni fog. Ha a számítógépet kikapcsolta, majd újra bekapcsolta, a Wanakiwi eszköz többé nem használható.

Sok sikert kívánok!