A WannaCry malware kibertámadása után a kiberbiztonsági kutatók felfedezték az EternalRocks kártevőt, amely állítólag erősebb támadási képességekkel rendelkezik, mint a WannaCry.

Az EternalRocks úgy működik, hogy kihasználja az SMB fájlmegosztó protokoll sérülékenységeit Windows operációs rendszereken, és ezáltal átterjed a számítógépekre. Míg azonban a WannaCry csak két sebezhetőséget használt ki, az EternalBlue-t és a DoublePulsar-t, addig az EternalRocks akár hét sebezhetőséget is kihasznált.

1. Az EternalRocks malware számítógépeket támad meg

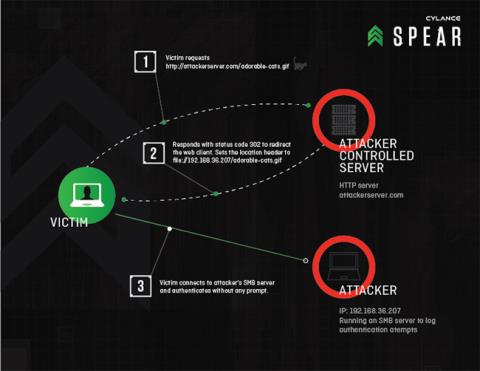

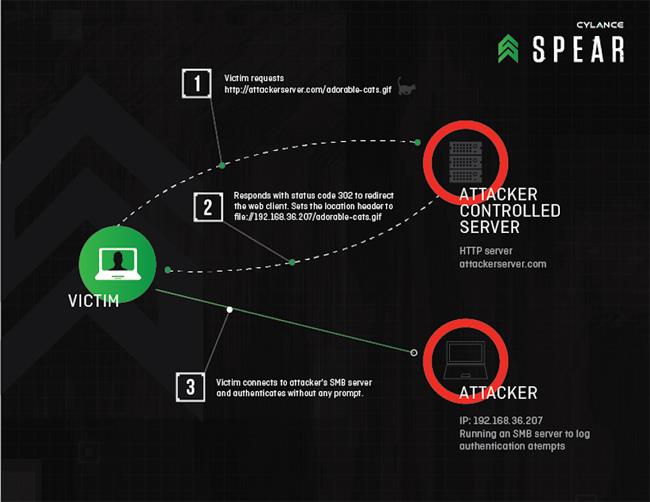

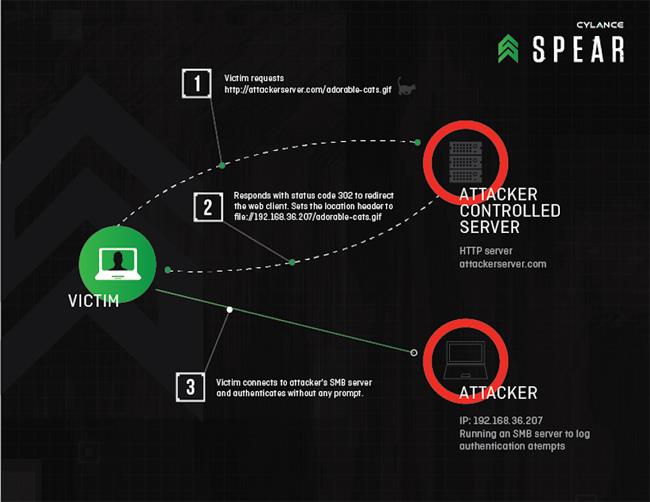

Az EternalRocks működése hasonló a Wanna Cry-hez, amelynek célja a Windows számítógépek adatmegosztási protokolljának, a Microsoft Windows Server Message Block sebezhetőségeinek kihasználása.

Még veszélyesebb, hogy ez a rosszindulatú kód titokban működik, ami megnehezíti a víruskereső és rosszindulatú programok észlelését. Az EternalRocks által kihasznált és használt 7 sebezhetőség tovább mutatja, hogy az ilyen típusú rosszindulatú programok mennyire veszélyesek a hálózati biztonsági rendszerre.

- EternalBlue: SMBv1 bányász.

- EternalRomance: SMBv1 exploit.

- Örökbajnok: SMBv2 bányász.

- EternalSynergy: SMBv3 bányász.

- SMBTouch: SMB felderítő eszköz.

- ArchTouch: SMB felderítő eszköz.

- DoublePulsar: SMB felderítő eszköz.

A DoublePulsar ArchTouch és az SMB Touch 3 SMB-felderítő eszköz az SMB-portok vizsgálatához. Mindeközben négy sebezhetőség, az EternalBlue, az EternalChampion, az EternalSynergy és az EternalRomance növeli annak lehetőségét, hogy a Windows rendszerű számítógépek sebezhetőbbek legyenek a támadásokkal szemben.

Miroslav Stampar kiberbiztonsági szakértő elmondta, hogy az EternalRocks képes az összes érintett számítógép vezérlésére, és a támadások skáláját a legtöbb számítógépre kiterjeszteni világszerte.

2. Hogyan lehet megakadályozni az EternalRocks rosszindulatú programokat

Eddig az EternalRocks még "rejtett" és "néma" működési állapotban van, így a kiberbiztonsági kutatók még nem fedezték fel, hogyan lehet megelőzni és elpusztítani a Wanna Cry-hez hasonló EternalRocks-okat. A felhasználóknak azonban megelőző módszereket kell alkalmazniuk, mielőtt az EternalRocks áldozataivá válnának.

Használhat módszereket a WannaCry rosszindulatú programok megelőzésére, amelyeket a Wiki.SpaceDesktop a korábbi cikkekben mutatott be. Frissítenünk kell a számítógépek víruskereső és kártevő-észlelő szoftvereit. Különösen frissítenie kell a Microsoft által biztosított Windows legújabb javításait.

Ezenkívül bezárhatja a 445-ös portot a Windows rendszeren a rosszindulatú kódok elkerülése érdekében. Az olvasók a WannaCry ransomware megelőzése érdekében a Windows 2000/XP/2003 rendszeren a 445-ös port/port bezárása Windows 10-re című cikket olvashatják .