Nincs egyszerű módja annak eldöntésére, hogy távelérési trójaival (RAT) fertőzött számítógépet vagy tiszta számítógépet használ-e. Tehát a távoli hozzáférésű trójai támadások megakadályozásának ismerete nagy segítséget jelent majd abban, hogy a számítógépét ne fertőzze meg RAT rosszindulatú program.

Tehát nézzük meg, mi az a RAT támadás, miért hajtják végre a fenyegetés szereplői ezeket a támadásokat, és hogyan lehet megakadályozni őket.

Mi az a Remote Access Trojan (RAT)?

A Remote Access Trojan (RAT) egy olyan rosszindulatú program, amely lehetővé teszi a támadók számára, hogy távolról irányítsák számítógépét.

A RAT segítségével a támadók bármit megtehetnek a gépén, beleértve a fájlok megtekintését és letöltését, képernyőképek készítését, billentyűleütések rögzítését, jelszavak ellopását, és akár parancsok küldését is a számítógépre.

Mivel a RAT-ok szinte teljes ellenőrzést biztosítanak a támadóknak a fertőzött gépek felett, a fenyegetés szereplői rosszindulatú tevékenységekre, például kémkedésre, pénzügyi lopásra és számítógépes bűnözésre használják fel őket.

Miért hajtanak végre a hackerek RAT támadásokat?

A támadó egy RAT program segítségével teljes adminisztratív irányítást szerezhet a célszámítógép felett. Ennek eredményeként a támadó könnyen:

- Ransomware vagy más rosszindulatú programok telepítése a számítógépére.

- Adatok olvasása, letöltése, törlése, szerkesztése vagy beültetése rendszerén.

- Irányítsa webkameráját és mikrofonját.

- Kövesse nyomon online tevékenységeit a keyloggerek kihasználásával .

- Bizalmas információkat, például társadalombiztosítási számokat, felhasználóneveket, jelszavakat és hitelkártyaadatokat lophat el.

- Készítsen képernyőképeket távoli számítógépekről.

- Fenntartja az elosztott szolgáltatásmegtagadási (DDOS) támadásokat azáltal, hogy több PC-re telepít RAT-okat, és ezeket a PC-ket arra használja, hogy hamis forgalommal árassza el a célkiszolgálókat.

Manapság a fenyegetés szereplői RAT-okat is használnak kriptovaluta bányászatára. Mivel egy távoli elérésű trójai program legitim programnak álcázhatja magát, könnyen telepíthető a számítógépére az Ön tudta nélkül.

Hogyan telepíthető a RAT számítógépre?

Tehát hogyan lehet RAT-ot telepíteni számítógépre? Mint minden más rosszindulatú program, a távoli hozzáférésű trójaiak is sokféleképpen bejuthatnak a számítógépbe.

A távoli hozzáférésű trójaiak kísérhetik a látszólag jogos, felhasználó által kért letöltéseket rosszindulatú webhelyekről, például videojátékokról, szoftveralkalmazásokról, képekről, torrentfájlokról, beépülő modulokról stb.

Az elkészített e-mail mellékletek, az adathalász e-mailek és a rosszindulatú webhelyeken található webhivatkozások RAT-programokat is küldhetnek a számítógépekre.

A népszerű, régóta működő távoli hozzáférésű trójaiak közé tartozik a Back Orifice, a Poison-Ivy, a SubSeven és a Havex.

Hogyan lehet megelőzni a RAT támadásokat

Íme néhány bevált módszer, amely megvédheti Önt a RAT támadásoktól.

1. Telepítsen egy kártevő-elhárító programot

Bár a RAT-okat nehéz lehet észlelni és eltávolítani, az ellenük való védekezés egyik legjobb módja egy kártevő-elhárító program telepítése.

A rosszindulatú programok elleni programok célja a rosszindulatú programok, köztük a RAT észlelése és eltávolítása.

A kártevő-elhárító program telepítése megóvhatja számítógépét a RAT-októl és más rosszindulatú programoktól.

Ezenkívül ügyeljen arra is, hogy naprakészen tartsa kártevő-elhárító programját, mivel folyamatosan új fenyegetések jelennek meg.

2. A hozzáférés-szabályozás megerősítése

A RAT-támadások megelőzésének egyik leghatékonyabb módja a hozzáférés-szabályozás megerősítése. Ez megnehezíti az illetéktelen felhasználók hozzáférését a hálózatokhoz és a rendszerekhez.

Például az olyan erős hitelesítési intézkedések, mint a kéttényezős hitelesítés és a szigorúbb tűzfalkonfigurációk, segíthetnek abban, hogy csak a jogosult felhasználók férhessenek hozzá az eszközökhöz és az adatokhoz. Ezzel csökkenti az SV-fertőzés által okozott károkat.

3. Valósítsa meg a legkevesebb privilégiumot

Amikor a RAT-megelőzésről van szó, az egyik alapvető követendő elv a legkisebb kiváltság elve (POLP).

Egyszerűen fogalmazva, ez az elv kimondja, hogy a felhasználóknak csak a munkafeladataik elvégzéséhez szükséges minimális forgalommal kell rendelkezniük. Ez magában foglalja mind a jogokat, mind a kiváltságokat.

A legkisebb kiváltság elvének szigorú érvényesítésével a szervezetek jelentősen csökkenthetik annak valószínűségét, hogy egy RAT teljes mértékben átvegye a PC feletti irányítást.

Ezen túlmenően, ha megfelelően követik a legkisebb jogosultság elvét, akkor a RAT-támadók mit tehetnek a PC-vel korlátozottan.

4. Figyelje meg a szokatlan alkalmazási viselkedést

A RAT-ok gyakran csatlakoznak távoli szerverekhez, hogy parancsokat kapjanak a támadóktól. Emiatt szokatlan hálózati tevékenységet tapasztalhat, ha RAT van a rendszerén.

Tehát a RAT-fertőzések megelőzésének egyik módja az alkalmazások viselkedésének figyelése a rendszeren.

Előfordulhat például, hogy alkalmazások szokatlan portokhoz vagy olyan IP-címekhez csatlakoznak, amelyeket az alkalmazás nem használ. Előfordulhat olyan alkalmazások is, amelyek nagy mennyiségű adatot továbbítanak, amikor általában nem továbbítanak annyi adatot.

Az ilyen típusú szokatlan viselkedés megfigyelése segíthet a patkányok észlelésében, mielőtt kárt okoznának.

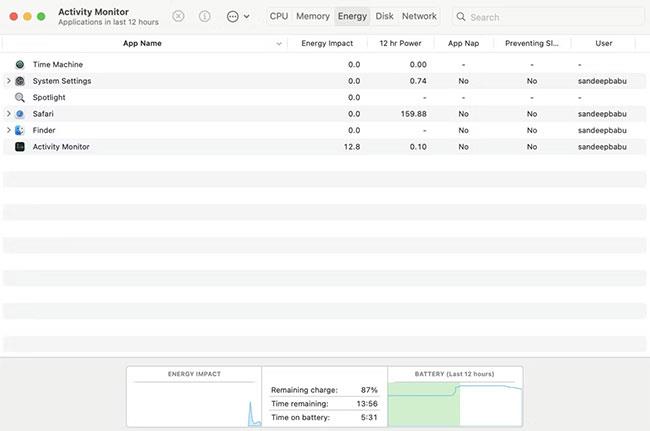

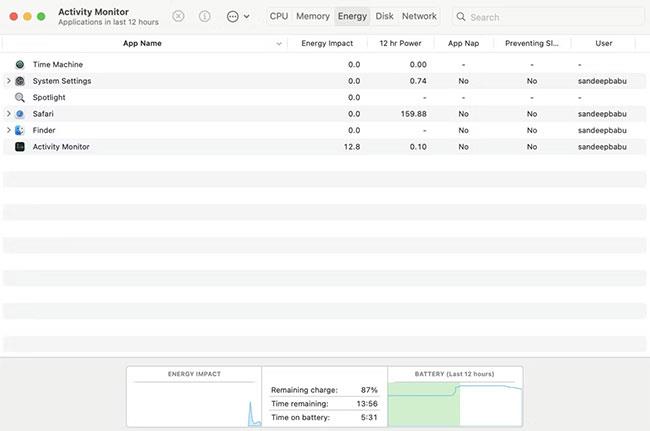

Egyszerűen nyissa meg a Feladatkezelőt Windows PC-n vagy az Activity Monitort Mac-en, és ellenőrizze, hogy az Ön tudta nélkül fut-e valamelyik alkalmazás.

5. Használjon behatolásérzékelő rendszert

Folyamatosan figyelnie kell a hálózati forgalmat egy megbízható behatolásérzékelő rendszer (IDS) segítségével.

A behatolásjelző rendszerek két fő típusa:

- A gazdagép alapú behatolásérzékelő rendszer (HIDS) telepítve van egy adott eszközre.

- A hálózati alapú behatolásérzékelő rendszerek (NIDS) valós időben figyelik a hálózati forgalmat

Mindkét típusú behatolásérzékelő rendszer használata biztonsági információ- és eseménykezelő (SIEM) rendszert hoz létre, amely képes blokkolni minden olyan szoftveres behatolást, amely megkerüli a tűzfalakat és a szoftverelhárító programokat.

6. Frissítse operációs rendszerét, böngészőjét és egyéb gyakran használt szoftvereit

A fenyegetés szereplői gyakran használják ki az elavult operációs rendszerek és szoftverek sebezhetőségeit, hogy hozzáférjenek az áldozatok eszközeihez.

Az operációs rendszer, a webböngésző és más gyakran használt programok naprakészen tartásával elősegítheti az esetleges biztonsági rések bezárását, amelyek segítségével a támadók megfertőzhetik számítógépét RAT-mal.

Ezenkívül telepítenie kell a víruskereső és tűzfalszoftver biztonsági frissítéseit is, amint azok elérhetővé válnak.

7. Alkalmazza a Zero-Trust modellt

A Zero-Trust biztonsági modell szigorú identitást és hitelesítést kényszerít ki a hálózati hozzáféréshez.

A Zero-Trust modell alapelvei közé tartozik a folyamatos monitorozás és hitelesítés, a felhasználók és eszközök legkevesebb jogosultsága, az eszközök hozzáférésének szigorú ellenőrzése és az oldalirányú mozgás blokkolása.

Tehát a Zero-Trust modell alkalmazása segíthet megelőzni a RAT támadásokat. Ennek az az oka, hogy a RAT-támadások gyakran oldalirányú mozgást használnak a hálózat többi eszközének megfertőzésére és érzékeny adatokhoz való hozzáférésre.

8. Vegyen részt kiberbiztonsági képzésen

A gyanús hivatkozások és a rosszindulatú webhelyek a rosszindulatú programok terjesztésének fő okai.

Ha nem akar áldozat lenni, soha ne nyissa meg az e-mail mellékleteket. És mindig le kell töltenie a szoftvereket, képeket és videojátékokat az eredeti webhelyekről.

Ezenkívül rendszeresen részt kell vennie a kiberbiztonsági képzéseken, hogy megismerje a rosszindulatú programok észlelésének legújabb technikáit.

Az alkalmazottak képzése a kiberbiztonság bevált gyakorlatairól az adathalászat és a közösségi tervezési támadások elkerülése érdekében segíthet a szervezeteknek megelőzni a RAT-fertőzéseket.

A rosszindulatú programokkal jobb a megelőzés, mint a gyógyítás. A RAT-támadások megelőzése érdekében biztosítson biztonsági tudatosságnövelő tréninget magánszemélyeknek és szervezeteknek.