Az egyik módja annak, hogy jobban megértse a WiFi biztonságát , ha megpróbálja feltörni a hálózatot. De semmiképpen sem szabad feltörnie cége vagy szomszédja hálózatát. Ehelyett az „etikus” hackelés és a törvényes WiFi hálózat behatolási tesztelése (amelyet a hálózat tulajdonosával együttműködve) segíthet többet megtudni a hálózat erősségeiről és a vezeték nélküli biztonság korlátairól. A lehetséges WiFi sebezhetőségek megértése segíthet jobban megvédeni a kezelt hálózatokat, és biztonságosabb kapcsolatot biztosítani, amikor más vezeték nélküli hálózatokhoz fér hozzá.

Tudja, hogyan kell feltörni saját WiFi hálózatát?

Kezdje egy WiFi-botlóval

A WiFi stumbler egy olyan szoftver, amely segít megtalálni a vezeték nélküli hálózatokat közelről. Ezek a legegyszerűbb eszközök, amelyeket hozzá lehet adni a tollteszt- eszközkészlethez . A WiFi stumbler segítségével megtekintheti a közeli hozzáférési pontokat és részletes információkat azokról, például jelszintről, biztonsági/titkosítási típusról és MAC-címről .

A buktató segítségével olyan hálózatokat találhat, amelyek gyenge biztonsági protokollokat használnak, mint például a WEP vagy a WPA eredeti verziója, valamint felfedheti a potenciális felhasználók által beállított csaló hozzáférési pontokat. Nyissa meg hálózatát a támadáshoz. Még a rejtett SSID- kkel beállított hozzáférési pontok esetén is néhány megbotló gyorsan felfedheti ezt az SSID-t .

A botlásra példa a Vistumbler , egy nyílt forráskódú Windows-alkalmazás, amely egy hozzáférési pont alapvető részleteit jeleníti meg, beleértve a pontos hitelesítési és titkosítási módszereket, amelyek felfedhetik az SSID-ket és a jelszinteket. A Vistumbler jelszintet és csatornahasználati grafikonokat is megjelenít. A Vistumbler nagyon testreszabható, és rugalmas konfigurációs lehetőségeket kínál. A Vistumbler támogatja a hozzáférési pontok neveit, hogy segítsen megkülönböztetni őket. Ez a funkció a csaló hozzáférési pontok felismerésében is segít. A Vistumbler támogatja a GPS-naplózást és az élő követést az alkalmazásban a Google Earth segítségével .

Ha nem szeretne laptopot és mobileszközt használni, fontolja meg az AirPort Utility használatát iOS-eszközén, vagy töltse le az alkalmazást Androidra .

A Mobile Options Wifi Analyzer egy ingyenes Android-alkalmazás, amellyel hozzáférési pontokat kereshet Android-alapú okostelefonján vagy táblagépén. A Wifi Analyzer felsorolja a 2,4 GHz-es sáv hozzáférési pontjainak és az 5 GHz-es sáv támogatott eszközeinek alapvető részleteit .

Exportálhatja a hozzáférési pontok listáját (XML formátumban), ha elküldi e-mailbe vagy más alkalmazásba, vagy készít egy képernyőképet. A Wifi Analyzer grafikonokkal is rendelkezik, amelyek csatornánként, előzmények és használati értékelések szerint mutatják a jelet. Ezenkívül a Wifi Analyzer jelmérési funkcióval is rendelkezik, amely segít megtalálni a hozzáférési pontokat.

WiFi szippantó

WiFi szippantó (hordozható eszköz a legközelebbi vezeték nélküli kapcsolat megkeresésére). Ahelyett, hogy csupán a hálózati részleteket venné, egy szippantó rögzíti és megjeleníti, sőt elemzi is az éterben küldött nyers csomagokat. A forgalom más eszközökbe is importálható, például egy titkosítási feltörő eszközbe. Egyes szippantó készülékek elemzési vagy feltörési funkciókat is tartalmaznak. Ezenkívül néhány szippantó csak bizonyos hálózati forgalomra keres és jelentést készít, például vannak olyan szippantó készülékek, amelyek a tiszta szövegben küldött jelszavak felfedésére szolgálnak.

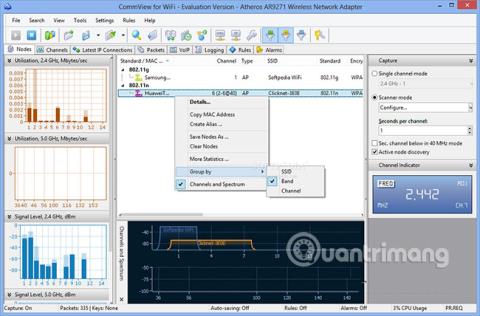

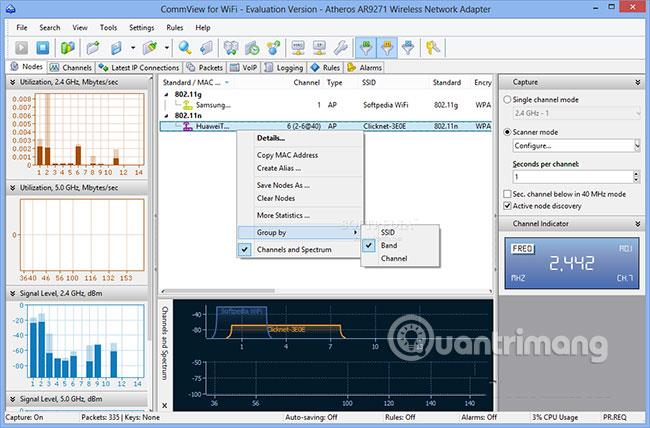

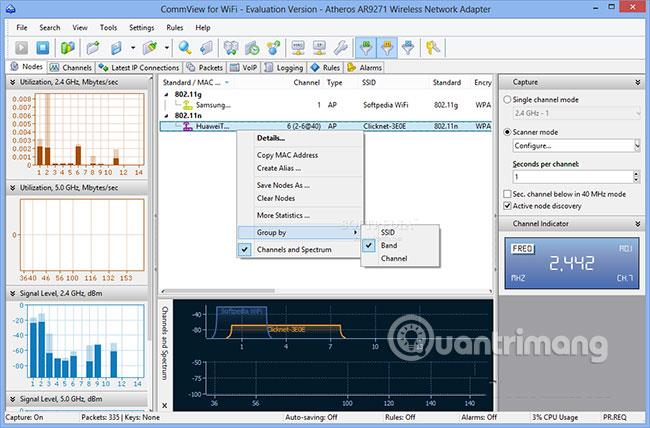

A CommView for WiFi egy népszerű, kereskedelmi forgalomban kapható WiFi szippantó és elemző, amely korlátozott, 30 napos próbaverziót kínál. A CommView for WiFi egy botlási funkcióval rendelkezik a hálózati adatok, valamint a statisztikák és a csatornahasználat megjelenítéséhez. A CommView for WiFi képes figyelni az IP-kapcsolatokat és rögzíteni bármilyen VoIP- munkamenetet . Ez az eszköz lehetővé teszi nyers csomagok rögzítését és megtekintését is.

Ha WiFi hálózathoz csatlakozik, megadhatja a PSK jelszavát a visszafejtett csomagok megjelenítéséhez. Szabályokat is beállíthat a látható adatok szűrésére, és beállíthat riasztásokat a rosszindulatú eszközök figyelésére. További nagyszerű funkciók közé tartozik a forgalomgenerátor, a csomópontok átszervezése az ügyfél automatikus indításához, valamint a TCP-újraépítés a rögzített adatok (szövegben vagy fényképekben) jobb nyomon követéséhez.

A Kismet egy nyílt forráskódú WiFi-botló, csomagszimuláló és behatolásérzékelő rendszer, amely Windowson (WSL keretrendszerrel), Mac OS X- en, Linuxon és BSD-n fut . A Kismet megjeleníti a hozzáférési pont részleteit, beleértve a „rejtett” hálózatok SSID-jét. Nyers vezeték nélküli csomagokat is képes rögzíteni, amelyeket aztán importálhat a Wireshark , a TCPdump és sok más eszközbe. Windowsban a Kismet csak a CACE AirPcap vezeték nélküli adapterrel működik a Windows illesztőprogram-korlátozása miatt. A Kismet azonban számos vezeték nélküli adaptert támogat Mac OS X és Linux rendszerben .

Az eszközök felfedik a WiFi hálózat részleteit

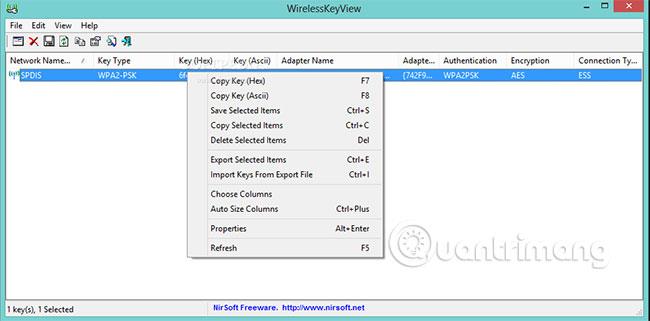

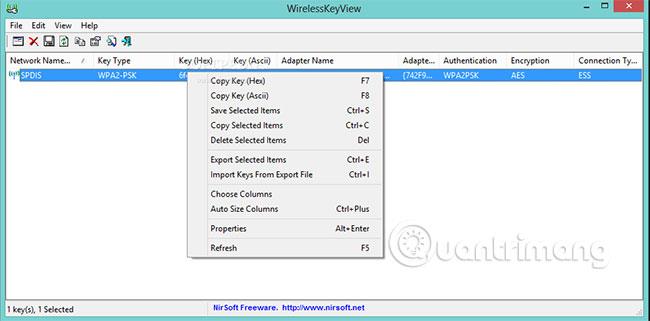

A NirSoft WirelessKeyView ( hivatkozási hivatkozása: http://www.nirsoft.net/utils/wireless_key.html ) egy egyszerű, de ügyes eszköz, amely felsorolja az összes használt WEP, WPA és WPA2 kulcsot vagy jelszót, amely azon a Windows számítógépen tárolva, amelyen fut. .

Bár meglehetősen könnyű megtalálni a mentett kulcsokat a Windows 7- ben és a korábbi verziókban a normál Windows grafikus felhasználói felületen keresztül, a Windows 10 esetében a dolgok nehezebbek lettek. A WirelessKeyView gyorsan exportálható listát biztosít az összes mentett hálózatról, függetlenül a használt operációs rendszer verziójától.

Az olyan eszközök, mint a WirelessKeyView, felfedhetik, hogy a hagyományos dokumentumokon kívül érzékeny információkat is tartalmazó eszközt hogyan férkőztek fel vagy loptak el. Ezek az eszközök a 802.1x hitelesítés használatának fontosságát is megmutatják, ahol a felhasználók külön hitelesítési adatokkal rendelkeznek a WiFi-hez, és nem érzékenyek az ilyen típusú problémákra.

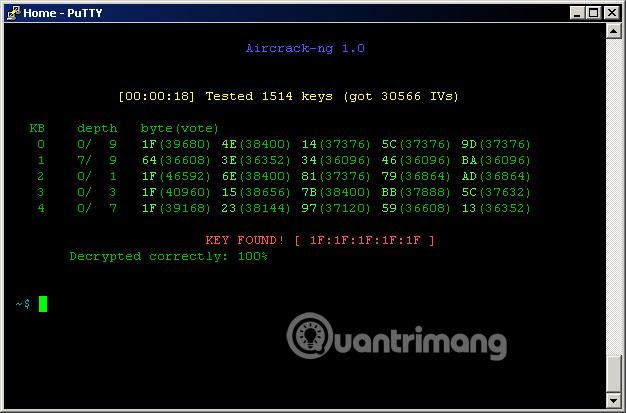

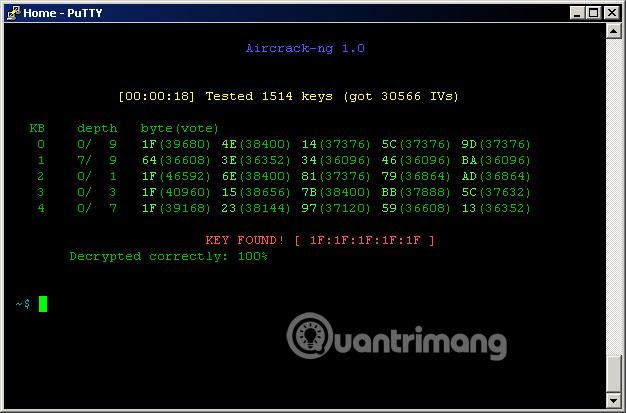

Az Aircrack-ng.org egy nyílt forráskódú eszközkészlet, amely WEP és WPA/WPA2-Personal feltörési feladatokat hajt végre.

Az Aircrack-ng Windows, Mac OS X, Linux és OpenBSD rendszeren fut. Az eszköz VMware-képként és Live CD-ként is letölthető. Megtekintheti a közeli WiFi-hálózatokat, beleértve a rejtett SSID-ket is.

Linux disztribúció hackeléshez és behatolási teszteléshez

A tolltesztelés egyik legnépszerűbb disztribúciója a Kali Linux . A szokásos Linux operációs rendszer telepítése mellett létrehozhat élő indítólemezt, letölthet VMware vagy VirtualBox képfájlokat. A Kali Linux számos biztonsági és kriminalisztikai eszközt tartalmaz , például a Kismet és az Aircrack-ng eszközöket. Ezen eszközök egyikével tesztelheti a WiFi-t.

A Kali Linuxban található egyéb WiFi-eszközök a Reaver a hálózatok feltöréséhez nem biztonságos WPS PIN-kódokon keresztül, a FreeRadius-WPE, a 802.1X és a Wifi-hitelesítés elleni támadások végrehajtása , a Honey, hogy mézesedényt hozzon létre, és rávegye az ügyfeleket, hogy csatlakozzanak egy hamis AP abban a reményben, hogy rögzíti a kliensforgalmat és emberközeli támadásokat hajt végre.

Végezzen mindent egy hardveres eszközzel

Ha igazán komolyan gondolja a vezeték nélküli biztonságot, és meg akarja találni a meglévő biztonsági réseket, ismernie kell a WiFi Pineapple-t. Ez egy hardver alapú megoldás, amelyet kifejezetten WiFi teszteléshez és tollteszthez terveztek. Különféle vezeték nélküli fenyegetéseket és gyengeségeket vizsgálhat, célozhat, blokkolhat és jelenthet róluk.

A WiFi Pineapple nagyon hasonlít egy normál útválasztóra, és webes grafikus felhasználói felületet is tartalmaz.

Megtekintheti az egyes hozzáférési pontok ügyféladatait, küldhet hitelesítési csomagokat, és automatikusan létrehozhat hamis hozzáférési pontokat a közeli SSID-k utánzásával, hogy szimulálja a behatoló támadásokat. Gyűjtheti mások böngészési adatait és hamisíthatja a DNS- válaszokat , hogy megzavarja a felhasználókat, vagy hamis webhelyekre küldje el őket.

A WiFi Pineapple jelenleg két hardver opciót kínál: zsebméretű egysávos NANO-t 99,99 dollártól (2 300 000 VND) és routerszerű kétsávos TETRA-t 199,99 dollártól (4 600 000 VND).