A biztonság minden webhely – különösen az e-kereskedelmi műveletek – fontos szempontja.

Volt idő, amikor az emberek és a cégek szinte teljesen a sors kiszolgáltatottjai voltak, és csak abban reménykedhettek, hogy senki sem fogja feltörni a tartalmukat, és nem telepít rosszindulatú programokat a weboldalaikra.

De ez már a múlté, mivel a támadások száma és gyakorisága, vagyis állandó fenyegetést jelent, gyorsan növekszik. Minél sikeresebb egy webhely, annál nagyobb a feltörés kockázata.

Tehát milyen módszerekkel védhetjük meg a webhelyet , és hogyan csökkenthetjük annak lehetőségét, hogy a webhelyet aljas célokra feltörjék vagy módosítsák?

Mielőtt azonban erről értesülnének, az olvasóknak meg kell érteniük a biztonság legalapvetőbb szintjét, amely egyben az a szint is, amelyen sok webhelyet feltörnek – még azokat is, amelyeket biztonságos szervereken tárolnak.

Egy weboldal biztonságának biztosítása

Első védelmi vonal

Bár egyes vállalatok továbbra is ragaszkodnak saját webhelyeik üzemeltetéséhez, a legtöbb üzleti webhely a webtárhely-szolgáltatások biztonságos szerverein található .

A tárhelyszolgáltató kiválasztásakor a felhasználónak meg kell határoznia, hogy melyik operációs rendszeren fut (Windows Server, Linux vagy Unix), és ez határozza meg a szükséges biztonsági protokollokat.

Csak a webhely kezeléséért felelős adminisztrátor módosíthatja a fájl szerkezetét.

Abban az esetben, ha túl sokan ismerik az admin fiók adatait, és a jelszót nem változtatják meg rendszeresen, akkor ha az adminisztrátor által használt gépek egyikére csak keylogger van telepítve, akkor a bejelentkezési jelszó láthatóvá válik.

De hogy őszinte legyek, az irodákban nagyon gyakori a jelszavak feljegyzése a jegyzetekbe.

E jelszavak biztosítása az első „védelmi vonal”. Enélkül bármit is tesznek, könnyen visszavonhatják a rosszfiúk.

Tehát két leckét kell először megjegyezni a webhelyek biztonságával kapcsolatban:

- A hálózatot, ahol a webhely épül, jól védettnek kell lennie.

- A biztonság nem javítható a jelszavak feljegyzésével és látható helyen történő elhelyezésével.

Biztonsági ellenőrzés

A biztonsági tesztelés elvégzése egy weboldalon egy viszonylag egyszerű gyakorlat, amelyet az informatikusok végezhetnek el, a megfelelő szoftvereszközök segítségével. Ezenkívül lehetőség van szerződést kötni egy harmadik féllel a webhely teljes átvizsgálására és a figyelmet igénylő potenciális gyengeségek azonosítására.

Ha webtárhely-szolgáltatást használ, szolgáltatója biztonsági eszközöket is javasolhat annak biztosítására, hogy webhelye a kezdetektől fogva biztonságos legyen.

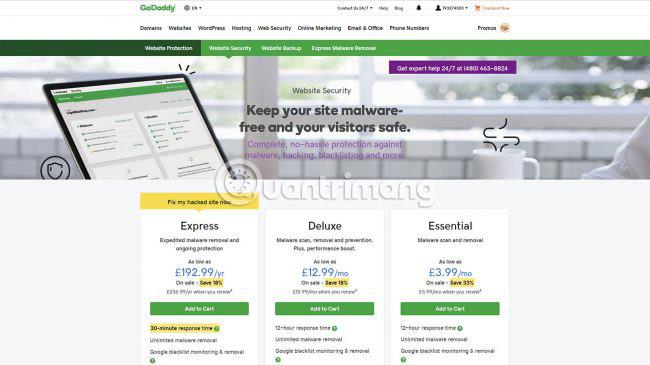

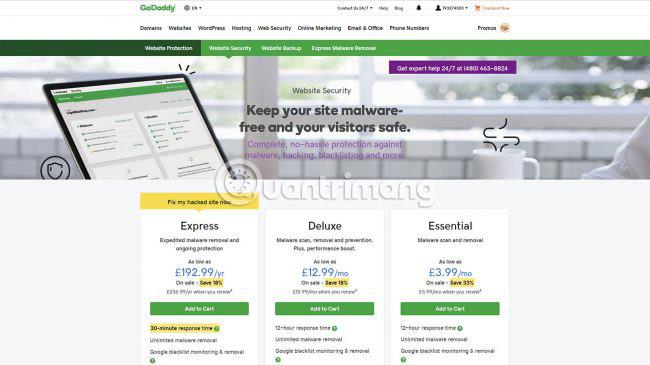

Ezenkívül számos gyártó webhelybiztonsági csomagokat is kínál, amelyek azt ígérik, hogy gyorsan reagálnak a fenyegetésekre és mérséklik a szolgáltatásmegtagadási támadásokat. Ez a megfelelő befektetés, hacsak nincs egy kis személyes blogod.

Ezeknek a szolgáltatásoknak az ára nem túl magas, tekintettel arra, hogy egy weboldal bármilyen időre leállása miatt rengeteg pénzt veszítenek, különösen az e-kereskedelmi szolgáltatások esetében.

Bármilyen módszert is használnak, fontos, hogy rendszeresen végezzenek biztonsági vizsgálatokat, hogy azonosítsák a lehetséges új fenyegetéseket, amint azok megjelennek, és azonnal kezelni lehessen őket.

Általános aggályok

A webhelyeken előforduló támadások leggyakoribb formái a következők:

- Elosztott szolgáltatásmegtagadás (DDoS) – Számos, gyakran trójai programokkal fertőzött távoli számítógép folyamatosan küld kéréseket, és a szerverek nem tudják kezelni a kérések számát.

- Rosszindulatú programok fertőzése – Valahogy rosszindulatú kódot tartalmazó fájlok kerülnek a webhelyre azzal a szándékkal, hogy feltöltsék azt bárkinek, aki meglátogatja.

- SQL-befecskendezés – A rosszindulatú kódot beszúrja egy űrlapba vagy bemenetbe, majd az SQL-adatbázis végrehajtja a szerveren. Ez a kód hozzáférést biztosít az ügyféladatokhoz, vagy megnyithatja a gépet külső hozzáférésre.

- Brute force – Az operációs rendszer sérülékenysége ismétlődő támadásokat tesz lehetővé, amelyek alaphelyzetbe állításhoz, portok megnyitásához vezetnek a következő támadáshoz. Tekintettel a modern operációs rendszerek összetettségére, gyakran találnak új sebezhetőségeket.

- Webhelyek közötti szkriptelés – Ez a feltörési módszer a látogató tudta nélkül átirányítja a böngészőt egy másik webhelyre, vagy lecseréli a feltört webhely tartalmát.

- Nulladik napi támadások – ezek új és nehezen megelőzhető támadások, amelyek kevéssé ismert gyengeségeket használnak. A sebezhetőség felfedezése és a javítás között eltelt idő fontos, és egyes szerverfunkciók ideiglenesen letilthatók, amíg a javítás elérhetővé nem válik.

Gyengeségek a tervezésben

Bár sok webhely a következő funkciókkal működik, ezek számos biztonsági probléma forrásai is:

- Űrlapok – Bármi, ami kezeli a bevitelt a szerveren, potenciális „sebezhetőséget” jelent a rosszindulatú kódok számára, és kihasználható felhasználói adatok kinyerésére.

- Fórumok – A szkriptek elhelyezése és a felhasználók rosszindulatú programokat terjesztő webhelyekre való átirányítása csak néhány lehetséges probléma a felhasználók által létrehozott fórumokon.

- Közösségi bejelentkezés – Facebook- vagy Google-fiókkal gyorsan és egyszerűen bejelentkezhet egy webhelyre, de ez is oka lehet ezeknek a fiókoknak a feltörésének.

- E-kereskedelem – A bűnözők szagolják a pénzt, a hackerek pedig több erőfeszítést fognak fordítani egy e-kereskedelmi webhely feltörésére.

- Ellenőrizetlen tartalom – Ha más webhelyekről szerzi be a híreket és cikkeket, webhelye a biztonsági intézkedéseiktől függ, bármilyenek is legyenek.

Nyilvánvalóan, ha eltávolítja ezt a funkciót egy webhelyről, akkor az nem vonzó a látogatók számára. El kell dönteni, hogy milyen elemeket kell előkészíteni a használatra, és hogyan kívánják enyhíteni a kapcsolódó biztonsági problémákat.

Megfelelő védőintézkedéseket kell tenni

Semmilyen módon nem garantálható, hogy webhelyét soha nem fogják feltörni. Végül megpróbálhatja feltörni saját webhelyét, és gondoskodhat arról, hogy gyorsan felépüljön a problémákból.

A bevezetett biztonsági erőfeszítések pontos szintjével minden vállalat küzd, de az online árusítók esetében az ügyfelek személyes és pénzügyi adatainak 100%-ban biztonságban kell lenniük.

Sok cégtől és szervezettől ellopták az összes ügyféladatát, amelyeket aztán személyazonossági adatok meghamisítására használnak fel, ami rendkívül költséges következményekkel jár.

Bármilyen védelmi és felügyeleti szintet is választanak, meg kell felelnie a célnak. Végül fontolja meg, hogy van-e jobb biztonsági intézkedés minimális költséggel.

Remélem megtalálod a megfelelő megoldást!

Többet látni: