A kibertámadások egyre kifinomultabbak, sokféle támadási módszerrel és gyorsan, globálisan terjedhetnek. A CyRadar Internet Security Check Tool egy olyan eszköz, amely ellenőrzi és értékeli a használt számítógépek elleni hálózati támadások megelőzésének képességét.

Ennek megfelelően az eszköz értékeli a számítógép biztonsági képességeit, és ellenőrzi, hogy a használt számítógépes hálózat valóban biztonságos-e vagy sem. Innentől kezdve a felhasználók tudni fogják a számítógép aktuális állapotát, hogy azonnal biztosíthassák a számítógépes biztonsági módszereket . Az eszköz 10 tesztet végez a rosszindulatú programok megelőzésére, a webvédelemre és a webhelyszűrésre, hogy végső pontszámot adjon a számítógép biztonságára vonatkozóan. Az alábbi cikk eligazítja az olvasókat, hogyan használhatják a CyRadar Internet Security Check Tool eszközt a számítógépes hálózatok biztonságának gyors felméréséhez.

A CyRadar Internet Security Check Tool használata

1. lépés:

A felhasználók az alábbi linkre kattintva meglátogathatják a CyRadar Internet Security Check Tool kezdőlapját.

- https://cyradar.com/products/internet-shield/check/

2. lépés:

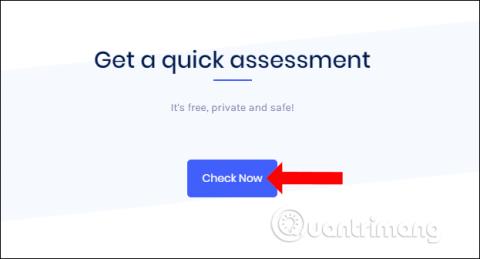

A kezdőlap felületén kattintson a Check Now gombra a szkennelési és ellenőrzési folyamat folytatásához.

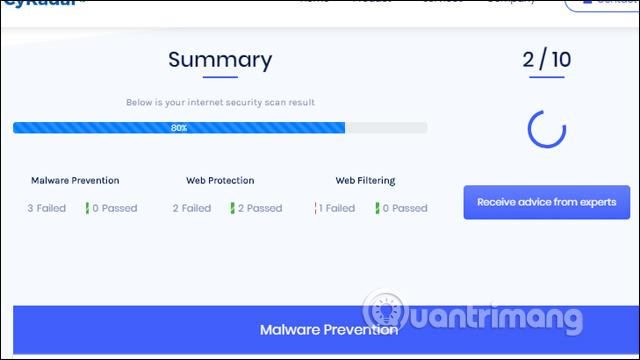

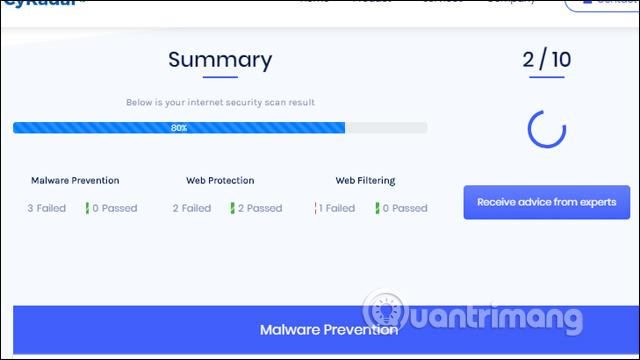

Az ellenőrzési folyamat közvetlenül ezt követően megtörténik. Látni fogjuk, hogy 3 teszttéma van: Malware Prevention, Web Protection és Web Filtering. Az ellenőrzés sebessége a számítógépén használt biztonsági szoftvertől, a biztonsági összetettség szintjétől és a számítógépes hálózat sebességétől függ .

3. lépés:

Ennek eredményeként a felhasználók egy értékelési skálát fognak látni a teszthez, a számítógép biztonságának növelése érdekében szükséges értesítésekkel. A képen látható módon a számítógépes hálózat csak a 2/10-et éri el, vagyis a számítógépes hálózati támadások elleni védelem szintje nagyon alacsony.

Az alábbiakban egy lista látható, amely egyértelműen megmutatja, hogy számítógépének mely biztonsági részeivel van problémája. Tehát az alapértelmezett Windows Defender biztonsági program használata mellett a felhasználóknak más biztonsági módszereket is alkalmazniuk kell, például vírusirtó programokat , rosszindulatú programokat blokkoló eszközöket stb.

A CyRadar Internet Security Check Tool objektív és gyors értékelést biztosít a rosszindulatú támadások megelőzésére és az adathalász webhelyek blokkolására a számítógépen. Az így kapott pontszámskála segítségével a felhasználók tudni fogják az eszköz aktuális állapotát, hogy időben megtervezzék a számítógép biztonságának fokozását.

Többet látni:

Sok sikert kívánok!