Az U2F (Universal Second Factor) egy 2 rétegű hitelesítési biztonsági szabvány, amely további külső hardvert (USB, karkötő...) használ, így a biztonság szintje magasabb lesz, mint a kódok e-mailben vagy telefonszámon történő elküldése. Ma a Wiki.SpaceDesktop segít megtanulni ennek az új biztonsági formának az alapjait, és összehasonlítani az UAF szabvánnyal (hasonlóan az Apple és Samsung eszközök ujjlenyomat-érzékelőihez).

Bemutatkozik az U2F

A kétrétegű biztonság alapvető módja a fontos online fiókok védelmének. Ez lehet egy e-mail fiók, egy felhőalapú tárolási fiók, egy online banki számla vagy egy fiók, amellyel bejelentkezhet a vállalat belső webhelyére. Általában a kétrétegű biztonságot támogató alkalmazásokhoz vagy szolgáltatásokhoz be kell jelentkeznie a következő lépésekkel:

- Nyissa meg azt a weboldalt/szolgáltatást, ahová be kell jelentkeznie, a szokásos módon írja be felhasználónevét és jelszavát

- Ezt követően a hitelesítési kódot sokféleképpen küldik el Önnek: lehet SMS-ben, e-mailben, telefonon keresztül leolvasva a kódot, vagy valamilyen speciális alkalmazás segítségével.

- Miután kéznél van a hitelesítési kód, továbbra is be kell írnia a kódot a webhelyen/szolgáltatásban a sikeres bejelentkezéshez.

Alapvetően a második biztonsági szint megakadályozza a fiókjához való jogosulatlan hozzáférést még akkor is, ha az összes bejelentkezési adatot felfedte. Például az a személy, aki rendelkezik az Ön felhasználónevével és jelszavával a banki webhely eléréséhez, nem kaphatja meg a hitelesítési kódot, mert azt csak az Ön telefonjára küldik, vagy csak az Ön e-mailjére. Ennek eredményeként továbbra is a webhelyen kívül marad, és nem tud többet tenni, legfeljebb néhány egyenlegrészletet láthat, de nem tud pénzátutalást végrehajtani.

Természetesen, ha ő is ellopta a telefont, vagy tudná, hogyan kell bejelentkezni az e-mail fiókba, az más történet lenne. Manapság sokan ugyanazt az e-mail jelszót használják számos webhelyhez és online szolgáltatáshoz, így a rosszfiúk továbbra is hozzáférhetnek a postafiókhoz, és megkaphatják a kétrétegű biztonsági kódot. Ezen a ponton a kétrétegű biztonsági mechanizmus előnyei teljesen eltűnnek.

Hasonlóképpen, a telefonokat is nagyon könnyű ellopni, és SMS-eket nyitni a kétrétegű biztonsági kód megtekintéséhez. A rosszfiúk még lopás nélkül is láthatják a telefonjára küldött hitelesítési kódot, amikor az értesítés megjelenik a lezárási képernyőn. Ilyen egyszerű, de rendkívül veszélyes, igaz?

Az U2F azért született, hogy megoldja ezeket a korlátokat. A U2F HARDVER segítségével készít hitelesítési kódokat, így többé nem kell aggódnia, ha valaki feltöri a postafiókját vagy elveszi a telefonját. A bejelentkezést ennek a hardvernek a meglétével kell végrehajtani, távolról nem lehet feltörni vagy betörni, így sok kockázatot csökkenteni kell. Jelenleg a legnépszerűbb U2F hardver az USB-memória toll, nagyon kompakt méretű, így bárhová magával viheti. A jövőben egyre több cég fog U2F eszközöket gyártani gyűrűk, nyakláncok, karkötők, kulcsok és tucatnyi egyéb formában.

Az U2F-et a FIDO ( Fast IDentity Online ) nevű szövetség fejleszti , amely magában foglalja a Google, a Microsoft, a PayPal, az American Express, a MasterCard, a VISA, az Intel, az ARM, a Samsung, a Qualcomm, a Bank of America és még sok más nagyvállalatot. Idén júniusban a FIDO-nak 200 tagja volt számos különböző országból. A FIDO jelenleg nagyon aktív az U2F népszerűsítésében, a hardvertől a szoftverig, és a jövőben mindenhol megjelenik.

Működés elve

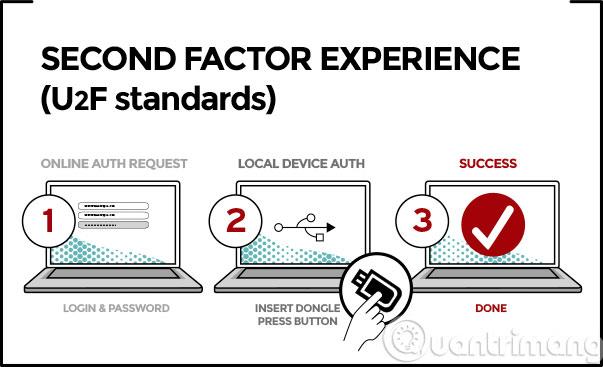

Amikor be kell jelentkeznie egy online szolgáltatásba, például a Gmailbe, továbbra is meg kell adnia felhasználónevét és jelszavát a szokásos módon. A következő lépésben a rendszer felkéri, hogy rögzítse az U2F-kompatibilis USB-meghajtót a számítógépéhez. A Chrome böngésző azonnal észleli az eszköz jelenlétét, és titkosítási technológiákat használ az adatok lekéréséhez ( meg kell nyomnia egy gombot az USB-meghajtón ). A Chrome továbbra is ellenőrzi, hogy az adatok helyesek-e vagy sem, és ha minden rendben van, akkor bejelentkezik a Gmailbe.

Az ok, amiért még mindig meg kell adnia felhasználónevét és jelszavát az első lépésben, hogy megakadályozza, hogy valaki csak a kulcs ellopásával betörjön a fiókjába. Ami igaz is, mert az "2 osztály", különben ugyanaz lenne, mint 1 osztály.

A Chrome-információk hitelesítésének folyamata során valójában sok minden történik az Ön biztonsága érdekében. Először a böngésző ellenőrzi, hogy kommunikál-e a valódi webhellyel a https protokollon keresztül. Ez segít elkerülni azt a helyzetet, amikor kétrétegű biztonságot használ egy hamis webhely esetén. Ezután a böngésző az USB-meghajtóról vett kódot közvetlenül a webhelyre küldi, így elméletileg a támadó nem tudja megszerezni ezt a kódot az adatok továbbítása közben.

Az U2F konfigurációja szerint a szokásos teljes jelszó megadása mellett a weboldalak lehetőséget is adhatnak egy rövid PIN kód megadására, majd az USB-eszköz gombjának megnyomására a bejelentkezés folytatásához. Így leegyszerűsítheti a jelszavak emlékezését, valamint több időt takaríthat meg a szolgáltatás használata közben (mivel kevesebb karaktert kell beírnia).

Mely webhelyek támogatják az U2F-et?

Jelen pillanatban nem sok webhely, szolgáltatás és szoftver rendelkezik hivatalos U2F támogatással. A Chrome jelenleg az egyetlen böngésző, amely integrálja az U2F-et, és elérhető Windows, Mac, Linux és Chrome OS rendszeren. A Firefox és az Edge integrálása folyamatban van, de nem tudni, mikor készülnek el. Egyes U2F-et használó webhelyek közé tartoznak a Google, a Dropbox és a Github webhelyei. Remélhetőleg a jövőben több nagy webhelyet fogunk látni, amely támogatja az U2F-et.

És ahogy fentebb említettük, az U2F használatához speciális USB-meghajtót kell használni, nem veheti azonnal a kezében lévő USB-meghajtót. Ezek a meghajtók megtalálhatók a Google-on, az Amazonon és a FIDO U2F biztonsági kulcs kulcsszóval kereshetsz, az árak néhány dollártól több tíz dollárig terjednek. Jelenleg ezt a típusú USB-t nem értékesítik a vietnami piacon.

Feltéve, hogy már vásárolt egy U2F USB-meghajtót, felkeresheti a Google kétrétegű biztonsági konfigurációs oldalát, és követheti a webes utasításokat a használat megkezdéséhez.

Mi a helyzet az UAF-val?

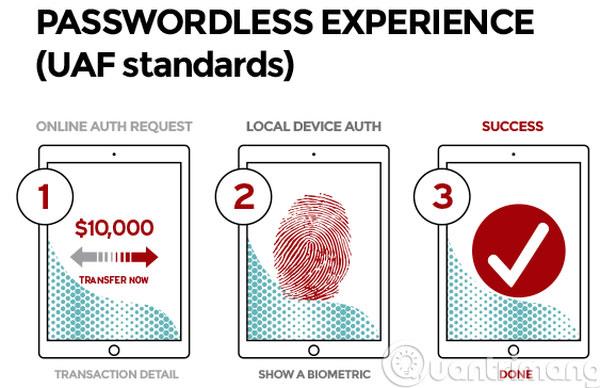

Az UAF ( Universal Authentication Framework ) szintén egy másik bejelentkezési szabvány, amelyet maga a FIDO fejlesztett ki, de nem igényel jelszót. Ezért az UAF-ot jelszó nélküli élménynek is nevezik . Az UAF-hoz olyan hitelesítési módszerre van szükség, amely a felhasználó eszközén található, és nem helyileg továbbítható. A helyi hitelesítési módszerek néhány példája az ujjlenyomat-érzékelők, az íriszérzékelők, az arcfelismerés, sőt a mikrofon használata hangfelismerésre. Az online szolgáltatásban való regisztráció után a felhasználónak minden alkalommal, amikor be kell jelentkeznie, egyszerűen végigpásztázza az ujját az érzékelőn, vagy közel hozza az arcát a kamerához.

Elképzelheti az UAF-ot, ahogy az Apple a Touch ID érzékelőt használja az App Store-ba való bejelentkezéshez, vagy ahogy a Samsung a Note 4, Note 5, S6, S6 Edge ujjlenyomat-érzékelőjét használja. jelszó beírása nélkül vásárolhat. Minden alkalommal, amikor hitelesíteni kell, csak helyezze az ujját az érzékelőre, és minden más automatikusan megtörténik.

Az UAF abban különbözik az Apple és a Samsung megoldásától, hogy szabványosított, így bármelyik weboldal vagy alkalmazás képes lesz gyorsan és egyszerűen megvalósítani ezt a fajta biztonságot, anélkül, hogy a semmiből kellene megtenni, sőt, platformtól, operációs rendszertől függ. Ez elősegíti, hogy az UAF vonzóbbá váljon, és több szolgáltatás használhassa, valamint több felhasználót érjen el széles körben.

Az UAF lehetővé teszi a PIN-kód vagy a jelszó kombinációjának használatát a helyi biztonsággal, de ekkor az élmény már nem lesz igazán jelszómentes, hanem kétrétegű biztonsággá válik.

Az UAF szabvány szerinti hitelesítéshez használt adatok, mint például az ujjlenyomat vagy a hangminta, mindig csak az eszközön lesznek, és természetesen gondosan titkosítva vannak. Ezeket az érzékeny adatokat nem szabad kitenni a külvilágnak, mert fennáll a veszélye annak, hogy hackerek ellopják őket.

Sok szerencsét!