A réteges biztonság széles körben elfogadott elv a számítógépes és hálózati biztonságban. Ennek az elvnek az alaptétele, hogy több védelmi rétegre van szükség az erőforrások és adatok védelméhez a különféle támadásokkal és fenyegetésekkel szemben. Nemcsak az lehetetlen, hogy egy termék vagy egy technológia minden lehetséges fenyegetés ellen védekezzen, de a több védelmi vonal lehetővé teszi, hogy a termék „elkapja” azokat a behatolókat, akik megkerülték a meglévő fenyegetéseket.

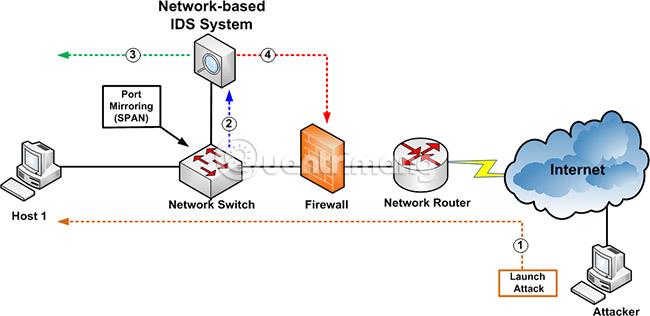

Számos alkalmazás és eszköz használható különböző biztonsági szintekhez, mint például víruskereső szoftverek , tűzfalak, IDS (Intrusion Detection Systems ) stb. különböző támadások.

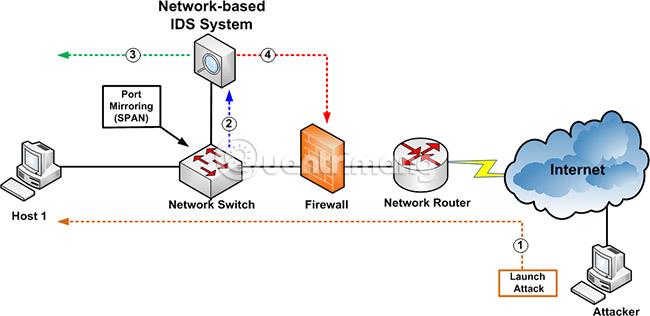

Az egyik újabb technológia az IPS, vagyis a behatolásmegelőző rendszer. Az IPS olyan, mintha egy IDS-t tűzfallal kombinálnánk . Egy tipikus IDS naplózza vagy figyelmezteti a felhasználókat a gyanús forgalomra, de a válasz módja a felhasználón múlik. Az IPS-nek házirendjei és szabályai vannak a hálózati forgalom összehasonlítására. Ha bármely forgalom megsérti ezeket a házirendeket és szabályokat, az IPS beállítható úgy, hogy a felhasználó riasztása helyett válaszoljon. A tipikus válasz az lehet, hogy blokkolja az összes forgalmat a forrás IP-címéről , vagy blokkolja a bejövő forgalmat az adott porton a számítógép vagy a hálózat proaktív védelme érdekében.

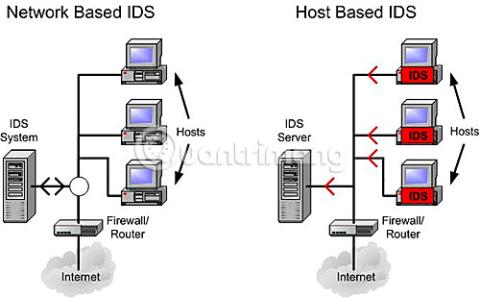

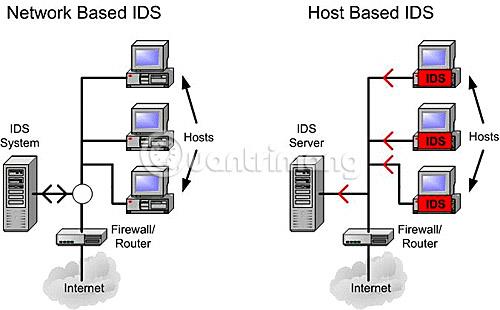

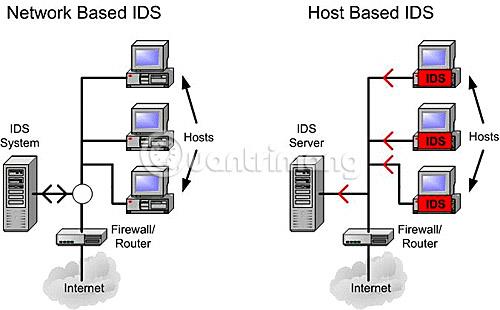

Léteznek hálózatalapú behatolás-megelőzési rendszerek (NIPS) és gazdagép alapú behatolás-megelőzési rendszerek (HIPS). Bár a HIPS telepítése drágább lehet – különösen nagyvállalati környezetekben – a szerver alapú biztonság javasolt, amikor csak lehetséges.

Gazda alapú behatolás-megelőzési megoldás (HIPS) hálózatokhoz

- Ne hagyatkozzon az aláírásokra : Az aláírások vagy az ismert fenyegetések jellemző jellemzői a víruskereső és behatolásérzékelő (IDS) szoftverek egyik fő eszköze. Aláírások nem fejleszthetők addig, amíg a fenyegetés ténylegesen nem létezik, és a felhasználót valószínűleg megtámadják, mielőtt az aláírás létrejön. A gazdagép alapú behatolás-megelőzési megoldásnak kombinálnia kell az aláírás-alapú észlelést az anomália-észleléssel, hogy létrehozza a "normál" hálózati tevékenység alapvonalát, majd reagáljon a szokatlannak tűnő forgalomra. Például, ha egy számítógép soha nem használ FTP-t, és hirtelen valamilyen fenyegetés megpróbál FTP-kapcsolatot nyitni a számítógépről, a HIPS ezt szokatlan tevékenységként érzékeli.

- Munka a konfigurációval : Egyes HIPS-megoldások korlátozottak lehetnek a megfigyelhető és védhető programokban vagy folyamatokban. Meg kell próbálnia olyan HIPS-t találni, amely képes kezelni a kereskedelemben kapható csomagokat, valamint a házon belüli, használatban lévő egyedi alkalmazásokat. Ha nem használ egyéni alkalmazásokat, vagy nem tartja ezt fontosnak a környezete szempontjából, legalább győződjön meg arról, hogy HIPS-megoldása védi a futó programokat és folyamatokat.

- Lehetővé teszi házirendek létrehozását : A legtöbb HIPS-megoldás meglehetősen teljes házirend-készlettel érkezik, és a gyártók gyakran frissítéseket vagy új házirendeket adnak ki, hogy konkrét válaszokat adjanak az új fenyegetésekre vagy támadásokra. Fontos azonban, hogy képes legyen saját szabályzatot létrehozni arra az esetre, ha egyedi fenyegetés merülne fel, amelyet a szállító nem magyaráz meg, vagy ha új fenyegetés merül fel, és szüksége van egy szabályzatra a rendszer védelmére, még a szállító előtt. van ideje frissítést kiadni. Meg kell győződnie arról, hogy az Ön által használt termék nemcsak házirend létrehozását teszi lehetővé, hanem a szabályzat létrehozása is könnyen érthető, és nem igényel hetekig tartó képzést vagy szakértői programozási ismereteket.

- Központi jelentéskészítést és adminisztrációt biztosít : Ha az egyes szerverek vagy munkaállomások szerveralapú védelméről beszélünk, a HIPS és NIPS megoldások viszonylag drágák, és egyetlen felhasználó számára elérhetetlenek. Tehát még akkor is, ha a HIPS-ről beszélünk, érdemes abból a szempontból megvizsgálni, hogy a HIPS-t több száz asztali számítógépen és kiszolgálón kell telepíteni egy hálózaton. Bár nagyszerű, ha egyéni asztali szinten védjük magunkat, több száz egyedi rendszer kezelése vagy összesített jelentések generálása szinte lehetetlen a kezelési képesség és a jól célzott jelentéskészítés nélkül. Termék kiválasztásakor ügyeljen arra, hogy központosított jelentéskészítéssel és adminisztrációval rendelkezzen, így új házirendeket telepíthet minden gépre, vagy jelentéseket készíthet az összes gépről egy helyen.

Egyéb dolgok, amelyeket szem előtt kell tartani

Van még néhány dolog, amit szem előtt kell tartania. Először is, a HIPS és a NIPS nem egyszerű megoldás egy olyan összetett problémára, mint a biztonság. Remek kiegészítői lehetnek egy szilárd többrétegű védelmi rendszernek, beleértve a tűzfalakat és a víruskereső alkalmazásokat, de nem helyettesíthetik a meglévő technológiákat.

Másodszor, egy HIPS-megoldás bevezetése kezdetben kissé nehézkes lehet. Az anomália alapú észlelés konfigurálása gyakran sok „segítséget” igényel, hogy az alkalmazás megértse, mi a „normál” és mi a rendellenes forgalom. Problémákba ütközhet, amikor olyan alapvonalat hoz létre, amely meghatározza a rendszer "normál" forgalmát.

Végső soron a vállalatok gyakran az alapján döntenek egy termék megvásárlása mellett, hogy az mit jelenthet számukra. A gyakorlatban ezt a befektetés megtérülése vagy ROI (befektetésarányos megtérülés) alapján mérik. Vagyis ha egy összeget fektet be egy új termékbe vagy technológiába, mennyi időbe telik, amíg az adott termék vagy technológia önmagában megtérül?

Sajnos a számítógépes és a hálózatbiztonsági termékek gyakran nem ugyanazok. Ha a biztonsági termék vagy technológia a tervezettnek megfelelően működik, a hálózat biztonságos lesz, de nem lesz "profit" a ROI mérésére. Meg kell vizsgálni a negatív oldalakat, és mérlegelni kell, mennyit veszíthet a vállalat, ha ezt a terméket vagy technológiát nem alkalmazzák. Mennyi pénzre van szükség a szerverek újjáépítéséhez, az adatok visszaállításához, a technikai személyzet idejére és erőforrásaira a támadás utáni "megtisztításhoz" stb.? A biztonsági termék használata nélkül valószínű, hogy a vállalkozás sokkal több pénzt veszít, mint amennyi a termék vagy technológia megvásárlásának költsége.