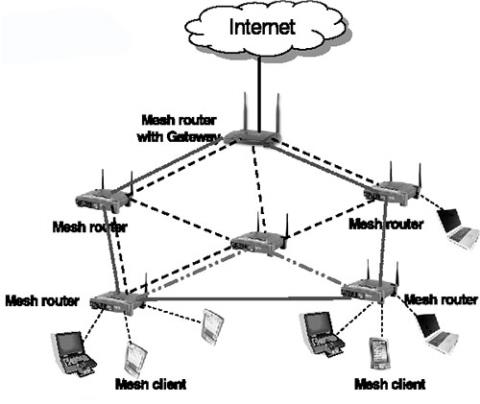

A vezeték nélküli mesh hálózat úgy működik, mint egy hagyományos WiFi hálózat, de jelentős eltérésekkel. A mesh hálózatok decentralizálják a hálózat karbantartásához szükséges infrastruktúrát azáltal, hogy minden csomópontot vagy számítógépet kettős feladatot látnak el, mint felhasználó és útválasztó az internetes forgalom számára.

Ily módon a hálózat egy önmenedzselő entitásként létezik, amely sokféle felhasználót képes kiszolgálni. Azonban mindenkinek, aki üzleti célból csatlakozik vagy használ vezeték nélküli mesh hálózatot, tisztában kell lennie azzal, hogy ez az interfész nem mentes biztonsági problémáktól.

Fizikai támadás

Minden számítógép egy lehetséges támadási pontot jelent a mesh hálózatban

Mivel a vezeték nélküli mesh hálózatban minden számítógép útválasztóként működik , minden számítógép egy lehetséges támadási pontot jelent. Problémák merülnek fel, ha egy laptop vagy asztali számítógép elveszik vagy ellopják. Ebben az esetben a számítógéptolvaj az ellopott számítógép által biztosított hozzáférést felhasználva beléphet a hálózatba, vagy egyszerűen megzavarhatja az egész rendszert a fontos útválasztási csomópontok eltávolításával.

Szolgáltatásmegtagadási támadás

A hackerek a hálózathoz való fizikai hozzáférés nélkül is "zombi" számítógépeket hozhatnak létre vírusok segítségével. A fertőzést követően minden számítógép közvetlen felügyelet nélkül követi a támadó parancsait.

Ugyanakkor a hackerek célzott szolgáltatásmegtagadási (DoS) támadást hajtanak végre , elárasztva egy adott számítógépet vagy rendszert információ bitekkel, hogy megakadályozzák annak képességét, hogy kommunikáljon más hálózatokkal. Ha egy mesh hálózaton lévő számítógép vírussal fertőzött, az megtámadhatja a saját hálózatában lévő többi számítógépet, tovább terjesztve a fertőzést.

Passzív megfigyelés

Egy zombi számítógépnek nem kell megtámadnia a rendszert, hogy kárt okozzon

Egy zombi számítógépnek nem kell megtámadnia a rendszert, hogy kárt okozzon. A rejtett és feltört számítógépek passzívan figyelhetik az internetes forgalmat a hálózaton keresztül, így a támadók elfoghatják a banki információkat, a bejelentkezési adatokat bármely meglátogatott és átirányított webhelyen. Ezen a ponton a támadó dönthet úgy, hogy bárki tudta nélkül elhagyja a hálózatot, elegendő adatot gyűjt össze, hogy pénzt lopjon a banktól, személyazonossági csalást követ el, vagy tetszés szerint újra belépjen a hálózatba.

Támadd meg a szürke, fekete és féreglyukat

Ha egy vírussal fertőzött vagy rosszindulatú számítógép belép egy mesh-hálózatba, úgy tehet, mintha a hálózat megbízható tagja lenne, majd módosíthatja az elküldött adatokat, és megzavarhatja a hálózat információtovábbítási módját.

A fekete lyuk támadása során a fertőzött számítógépen áthaladó információ nem halad tovább a hálózaton, és blokkolja az adatáramlást. A Gray Hole támadások során egyes adatok blokkolhatók, míg más adatok továbbra is engedélyezettek, így úgy tűnik, hogy a számítógép továbbra is aktív része a hálózatnak.

A féreglyuk-támadásokat nehezebb észlelni: kívülről besurrannak a hálózaton lévő számítógépbe, és úgy tesznek, mintha más csomópontok lennének a hálózaton (lényegében láthatatlan csomópontokká válnak). Ezután figyelhetik az egyik csomóponttól a másikig továbbított hálózati forgalmat.