Az adattitkosítás az egyik hatékony információbiztonsági módszer a jogosulatlan hozzáférés megakadályozására, amelyhez az adatok használatához a megfelelő jelszó megadása szükséges. Számos adattitkosítási szoftver található a számítógépeken, például az AxCrypt, amelyeken az alábbi cikkben végigvezetjük Önt.

Az eszköz AES-128 titkosítási szabványt használ, hogy biztosítsa a fájlok és mappák titkosítását. A szoftver az Explorer helyi menüjébe kerül, így a felhasználók egyetlen egérkattintással kényelmesebben érhetik el a fájlokat és mappákat. Amit meg kell tennie, be kell állítania egy titkosítási jelszót, és az AxCrypt elvégzi a fájltitkosítás többi részét. Titkosított állapotban a fájl nem jelenít meg előnézeti képet, így mások nem tekinthetik meg a fájl képét.

Az alábbi cikk bemutatja, hogyan használhatja az AxCrypt szoftvert adatok titkosításához Windows rendszeren.

Fájlok titkosítása az AxCrypt szoftverrel

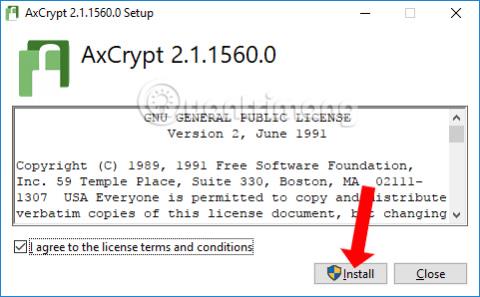

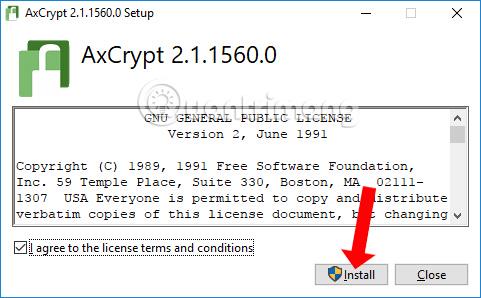

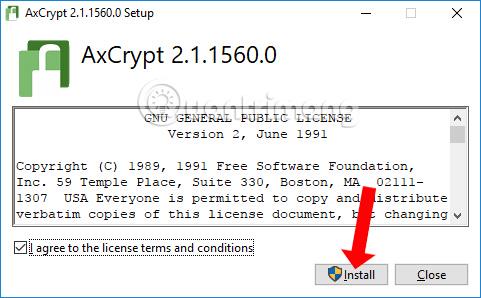

1. lépés:

Töltse le az AxCrypt szoftvert az alábbi linkről, majd kattintson az exe fájlra a telepítés folytatásához.

Az első felületen válassza ki a feltételek elfogadását, majd nyomja meg a Telepítés gombot a telepítéshez. Ezután várja meg a sikeres telepítési folyamatot.

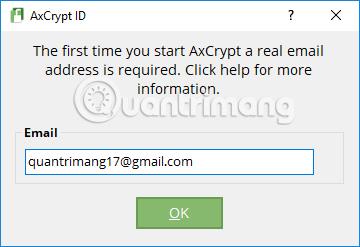

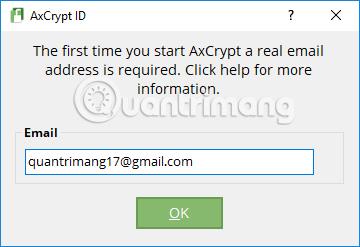

2. lépés:

Indítsa el a használni kívánt szoftvert. Ezután a felhasználóknak meg kell adniuk személyes e-mail címüket a fiókjuk aktiválásához. Kattintson az OK gombra az elfogadáshoz.

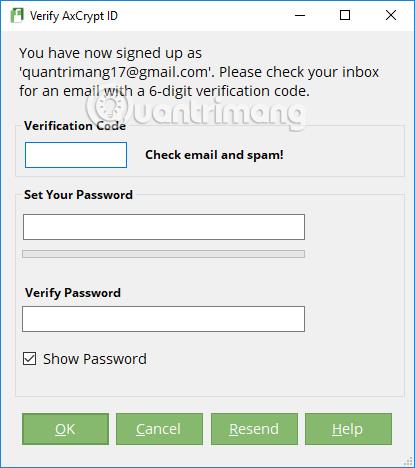

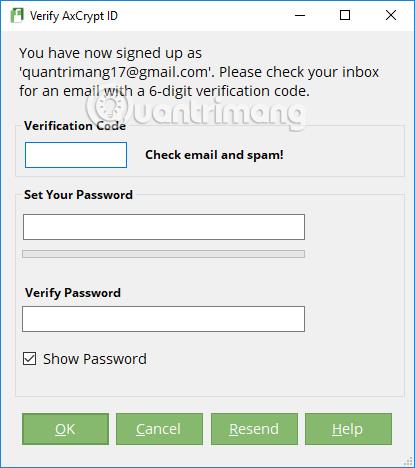

A szoftver elküldi az aktiváló kódot a regisztrált e-mail címre . Kérjük, nyissa meg az e-mailt a kód megszerzéséhez, és írja be az Ellenőrző kód szakaszba . Írja be a használt jelszót a Jelszó beállítása mezőbe . Határozza meg újra a jelszót, majd kattintson az OK gombra.

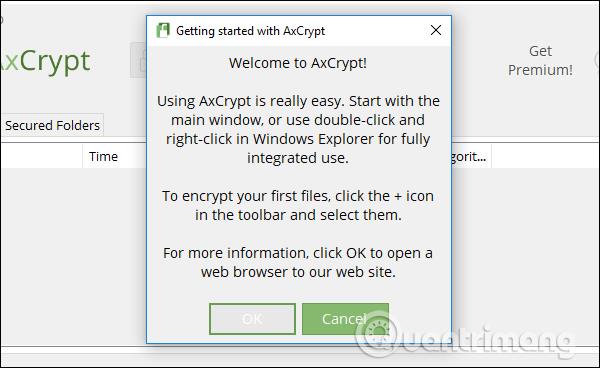

3. lépés:

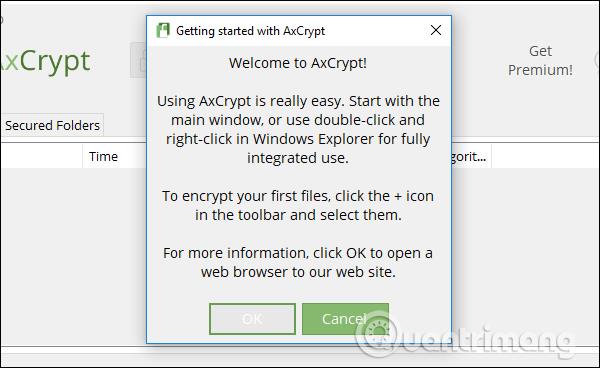

Amikor a kezelőfelületen megjelenik az Üdvözöljük az Axcrypt! azt jelenti, hogy sikeresen beállított egy jelszót.

Vegye figyelembe a felhasználókat, hogy az AxCrypt figyelmeztetést is küld, hogy emlékezniük kell a jelszóra a titkosított adatok megnyitásához. Amikor visszaállítja jelszavát, hozzáférhet fiókjához, de nem nyithatja meg újra a régi jelszavával védett adatokat. Tehát állítson be egy olyan jelszót, amelyet tisztán emlékezhet.

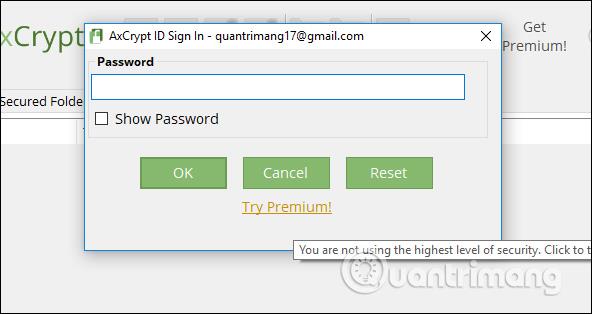

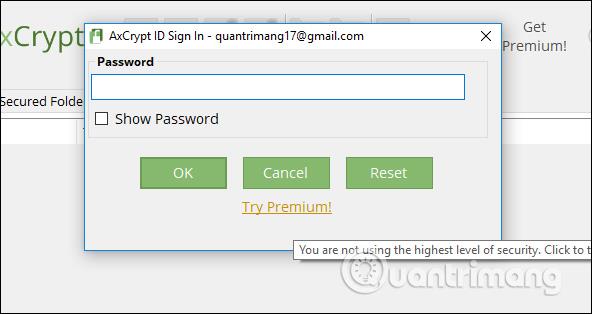

4. lépés:

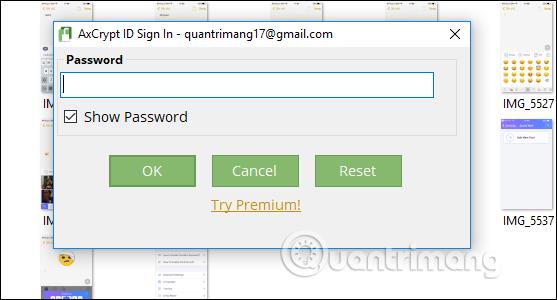

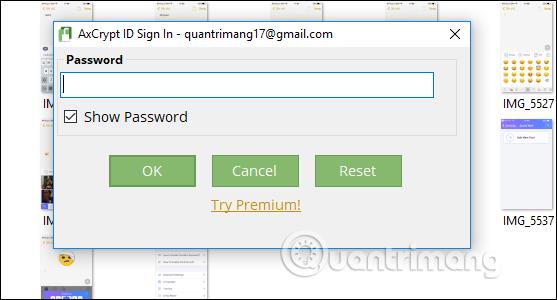

Az AxCrypt szoftver használatának folytatásához írja be a jelszót az alábbi felületre, majd kattintson az OK gombra. A Jelszó megjelenítése lehetőség kiválasztásával ellenőrizheti, hogy a jelszó helyes-e.

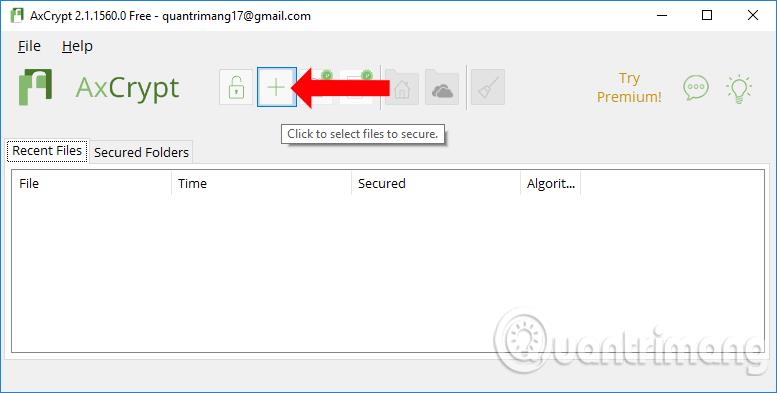

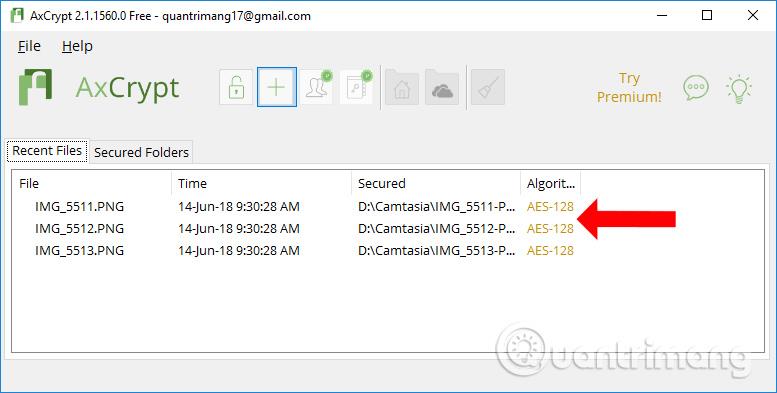

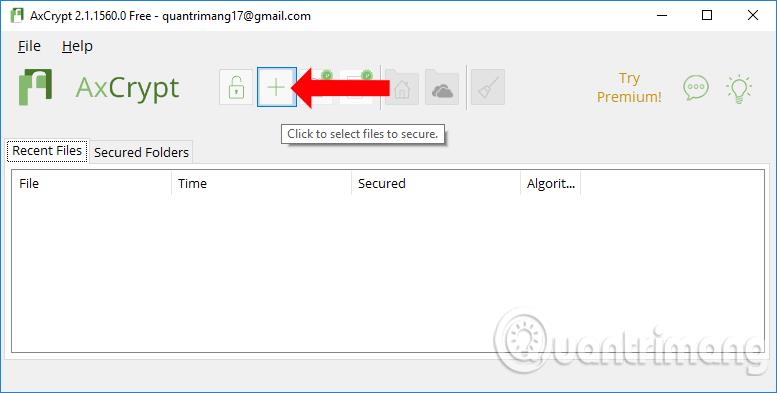

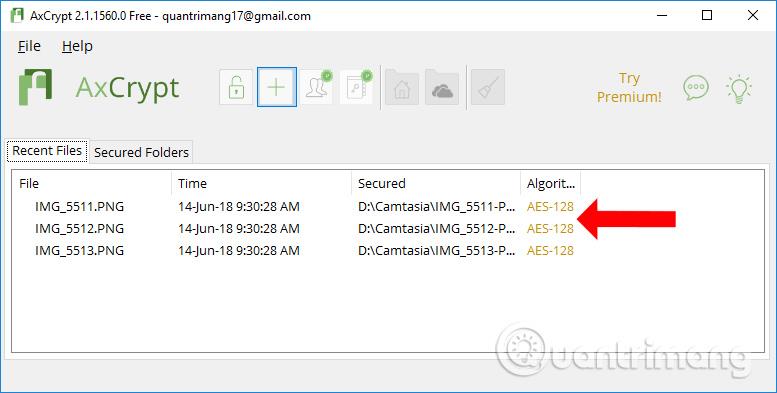

5. lépés:

Ez az AxCrypt szoftver fő felülete. Itt húzhatja át az elrejteni kívánt adatokat. Vagy kattintson a + jelre a védeni kívánt fájlok hozzáadásához .

Több adatot is kiválaszthat az AxCrypt segítségével titkosítandó. Közvetlenül a fájlnak a szoftverhez való hozzáadása után az titkosításra kerül.

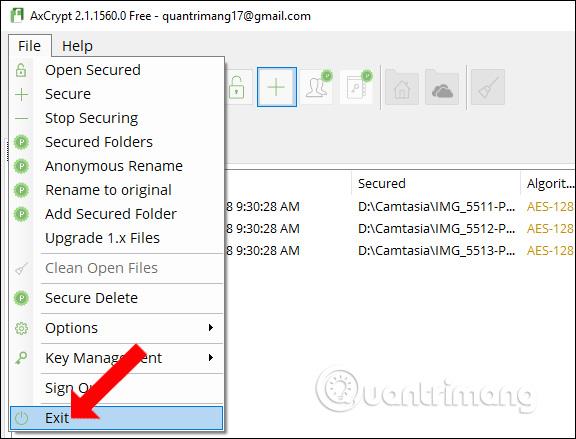

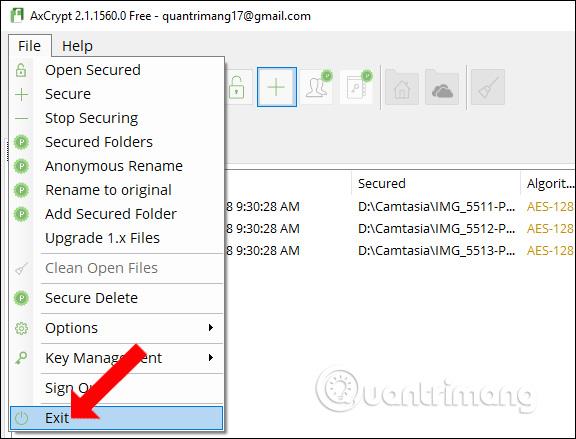

6. lépés:

Ezután teljesen lépjen ki a programból a Fájl elemre kattintva , és válassza az Kilépés lehetőséget . Ha az x jelre kattintunk, a program csak a Tálca alá bújik, és a felhasználók nem tudják eltávolítani az adatbiztonsági zárat.

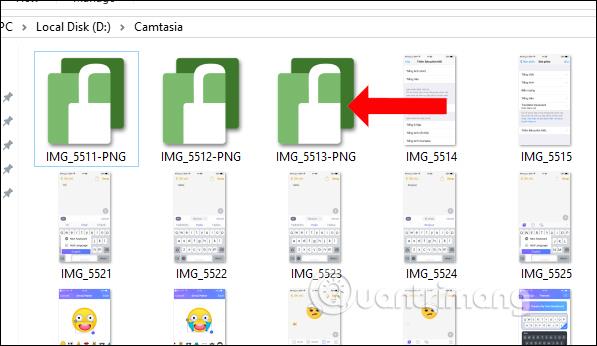

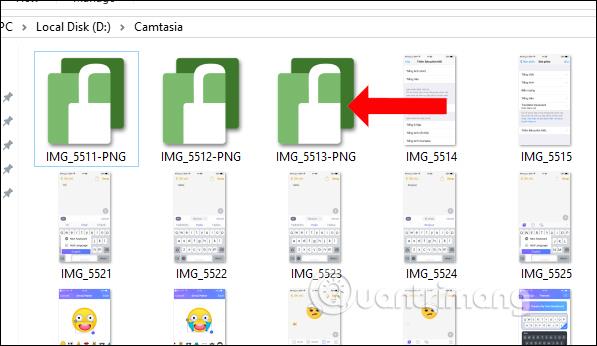

Amikor megnyitja a titkosított adatokat tartalmazó mappát, látni fogja, hogy a fájl az AxCrypt ikonra változik . Nem tudjuk megtekinteni a fájl tartalmát vagy megnyitni a fájlokat, mint korábban.

7. lépés:

Az adatok megtekintéséhez kattintson közvetlenül a fájlra, és meg kell adnia a beállított jelszót. A fájl tartalma azonnal megjelenik megtekintésre, de amikor kilép, a fájl továbbra is titkosított módban lesz, és továbbra sem láthatja a fájl miniatűrjét. Az AxCrypt szoftver nagyon hasznos funkciója.

8. lépés:

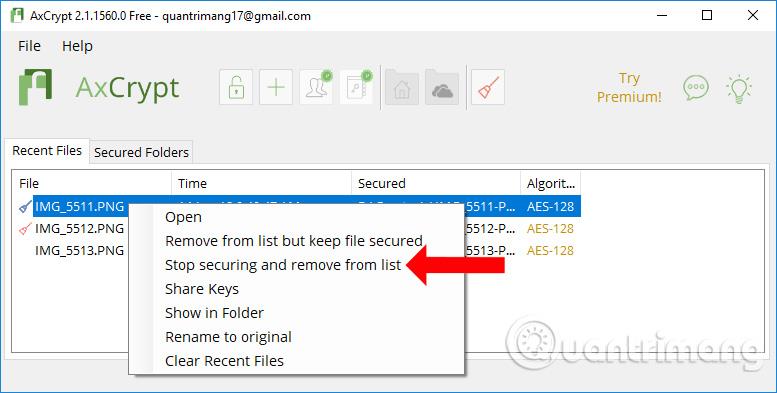

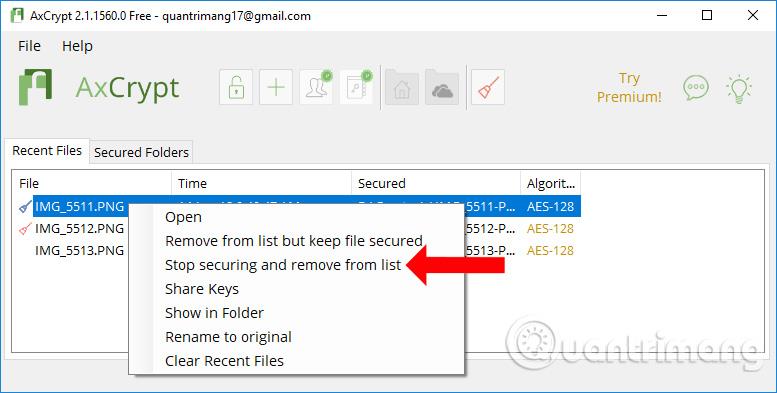

A fájltitkosítás teljes eltávolításához az AxCrypt szoftver felületén kattintson a jobb gombbal a fájlra, és különböző lehetőségek jelennek meg.

- Megnyitás: Megnyitás a titkosított fájlok megtekintéséhez.

- Eltávolítás a listáról, de a fájl biztonságban marad: Eltávolítás a listáról, de a fájl továbbra is biztonságban marad.

- Biztonság leállítása és eltávolítás a listáról: A védelem leállítása és eltávolítása a programlistáról.

- Megjelenítés mappában: Megjeleníti a titkosított fájlokat tartalmazó mappát.

Kattintson a Biztonság leállítása és eltávolítás a listából lehetőségre a fájl biztonsági titkosításának eltávolításához.

Az AxCrypt szoftver az erős AES-128 titkosítási szabványt valósítja meg, segítve a fontos és személyes fájlok védelmét a számítógépen a felhasználó által beállított jelszavakon keresztül. Az AxCrypt mappatitkosítási funkcióval is rendelkezik, de a megvalósítás hasonló az adattitkosításhoz, mert ki kell választani a titkosítani kívánt adatokat is abban a mappában.

Többet látni:

Sok sikert kívánok!