A tűzfal konfigurálásakor fontos, hogy biztonsági másolatot készítsen az összes Windows tűzfalszabályról a biztonság és a biztonság érdekében.

Ebben a gyors útmutatóban a Quantrimang.com megmutatja a Windows tűzfalszabályok biztonsági mentésének lépéseit a Windows 10 rendszerben .

Megjegyzés : Az utasítások a Windows 7 és 8, valamint a Windows 10 rendszerre is vonatkoznak.

Lépésről lépésre a Windows tűzfalszabályok biztonsági mentéséhez

A Windows tűzfalszabályok biztonsági mentéséhez a Speciális beállítások beépített exportálási funkcióját fogjuk használni . Mivel ez az exportált fájl tartalmazza az összes tűzfalszabályt, egyszerűen visszaállíthatja a fájlt az összes szabály visszaállításához.

1. Először nyissa meg a Start menüt , keresse meg a Windows Defender tűzfalat , és kattintson az eredményre a Windows tűzfal megnyitásához. Ha szükséges, a "control Firewall.cpl" Futtatás parancsot is használhatja a Windows tűzfal megnyitásához.

2. Miután a Tűzfal képernyőn van, kattintson a bal oldalon megjelenő Speciális beállítások hivatkozásra.

3. A Speciális beállítások ablakban válassza ki a Windows Defender tűzfal speciális biztonsággal helyi számítógépen lehetőséget a bal oldalon.

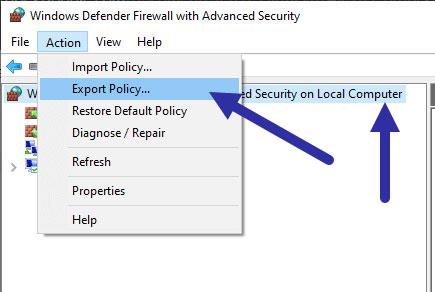

4. Ezután kattintson a Művelet > Exportálási szabályzat lehetőségre a felső navigációs sávon.

Kattintson a Művelet > Exportálási szabályzat lehetőségre

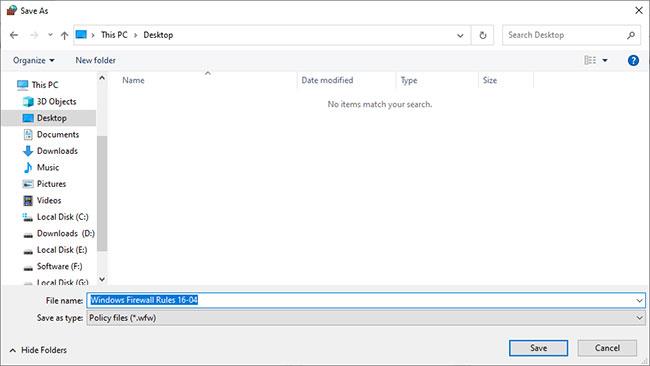

5. Megjelenik a Mentés másként ablak . Itt válassza ki a célmappát/meghajtót, nevezze el a fájlt, majd kattintson a Mentés gombra.

Megjelenik a Mentés másként ablak

A Windows tűzfalszabályok biztonsági mentése sikeresen megtörtént. A biztonsági másolatot a kiválasztott célhelyen tekintheti meg.

Biztonsági másolat importálása vagy visszaállítása

Ha tűzfalszabályokat szeretne importálni, ezt egyszerűen megteheti.

1. Először nyissa meg a Windows Defender tűzfalat , és lépjen a Speciális beállítások képernyőre (lásd az első rész 1. és 2. lépését).

2. Most válassza ki a Windows Defender Firewall with Advanced Security on Local Computer lehetőséget , majd kattintson a Művelet > Importálási szabályzat lehetőségre .

3. Megjelenik egy üzenet, amely szerint az importálás felülírja az összes meglévő szabályt. A folytatáshoz kattintson az Igen gombra.

A folytatáshoz kattintson az Igen gombra

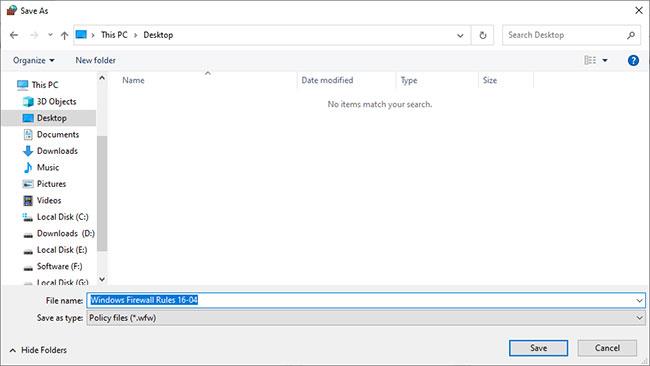

4. Menjen az importálandó fájl mentési helyére, válassza ki a fájlt, és kattintson a Megnyitás gombra.

Menjen az importálni kívánt fájl mentési helyére, válassza ki a fájlt, és kattintson a Megnyitás gombra

A Windows Firewall biztonsági mentési fájlja importálásra kerül, és minden szabály visszaáll az előző biztonsági mentésnek megfelelően.