Ez a cikk a Microsoft javítási keddi javításaival kapcsolatos legfrissebb információkat foglalja össze. Meghívjuk Önt, hogy kövessen.

Javítás 2023. január kedd

2023. január 10-én, kedden a Microsoft kiadta a 2023. januári javítócsomagot, amely egy aktívan kihasznált nulladik napi biztonsági rést és összesen 98 további biztonsági rést javít ki a Windows operációs rendszeren.

Ez 2023 első javítási keddje, és óriási 98 sebezhetőséget javít ki, amelyek közül 11 kritikus besorolású.

A Microsoft általában "kritikusnak" minősíti a sérülékenységet, ha lehetővé teszi a hackerek számára a kód távoli futtatását, a biztonsági funkciók megkerülését vagy a jogosultságok kiterjesztését.

Az alábbiakban felsoroljuk a sebezhetőségek számát az egyes típusok szerint:

- 39 privilégium-eszkalációs sebezhetőség

- 4 biztonsági bypass biztonsági rést

- 33 távoli kódfuttatási biztonsági rést

- 10 információ közzétételi sebezhetőség

- 10 szolgáltatásmegtagadási biztonsági rések

- 2 hamisítási sebezhetőség

Az e havi javítási kedd egy aktívan kihasznált nulladik napi sebezhetőséget, valamint egy másik nyilvánosan közzétett nulladik napi sebezhetőséget is javít.

A Microsoft a sebezhetőséget nulladik napnak tekinti, ha azt nyilvánosságra hozták, vagy hivatalos javítás nélkül használják ki.

A jelenleg kihasznált nulladik napi sebezhetőség, amelyet kijavítottak:

- CVE-2023-21674 – A Windows Advanced Local Procedure Call (ALPC) Az Elevation of Privilege Vulnerability-t az Avast kutatói, Jan Vojtěšek, Milánek és Przemek Gmerek fedezték fel. A Microsoft szerint ez egy Sandbox menekülési sebezhetőség, amely jogosultság-eszkalációs támadásokhoz vezethet. "Az a hacker, aki sikeresen kihasználja ezt a biztonsági rést, rendszerszintű jogosultságokat szerezhet" - jelentette ki a Microsoft. Egyelőre nem világos, hogy a hackerek hogyan fogják kihasználni ezt a biztonsági rést támadások során.

A Microsoft azt is közölte, hogy nyilvánosságra hozták az Akamai szakértői által felfedezett CVE-2023-21549 - Windows SMB Witness Service Elevation of Privilege Vulnerability biztonsági rést .

Az Akamai biztonsági kutatója, Stiv Kupchik azonban azt mondta, hogy a szokásos közzétételi eljárásokat követték, így a sebezhetőséget nem szabad nyilvánosan közzétettnek minősíteni.

Patch 2022 december kedd

A 2022. decemberi javítási keddi frissítésben a Microsoft két kritikus nulladik napi sebezhetőséghez adott ki javításokat, köztük egyet kihasználtak, és összesen 49 másik sebezhetőséget.

A 49 újonnan javított sebezhetőség közül hat "kritikus" besorolást kapott, mivel lehetővé teszik a távoli kódfuttatást, ami az egyik legveszélyesebb sérülékenység.

Az alábbiakban felsoroljuk a sebezhetőségek számát az egyes típusok szerint:

- 19 privilégium-eszkalációs sebezhetőség

- 2 biztonsági megkerülési sebezhetőség

- 23 távoli kódfuttatási biztonsági rést

- 3 információ közzétételi sebezhetőség

- 3 szolgáltatásmegtagadási biztonsági rések

- 1 hamisítási sebezhetőség

A fenti lista nem tartalmazza a Microsoft Edge 25 sebezhetőségét, amelyeket december 5-én javítottak ki.

A 2022. decemberi javítási kedd két nulladik napi sebezhetőséget javít ki, amelyek közül az egyiket aktívan kihasználják a hackerek, a másikat pedig nyilvánosan bejelentették. A Microsoft nulladik napnak nevezi a sebezhetőséget, ha azt nyilvánosságra hozzák, vagy hivatalos javítás nélkül aktívan kihasználják.

A közelmúltban kijavított két nulladik napi sebezhetőség:

- CVE-2022-44698: A Windows SmartScreen biztonsági funkció megkerülési sebezhetőségét Will Dormann kutató fedezte fel. "A támadó rosszindulatú fájlokat hozhat létre, hogy megkerülje a Mark of the Web (MOTW) védelmet, ami az integritás elvesztését és a biztonsági funkciók, például a Microsoft Office Védett nézetének, a MOTW-címkézéstől függő elérhetőségének elvesztését eredményezheti." A hackerek úgy használhatják ki ezt a biztonsági rést, hogy önálló, rosszindulatú JavaScript-fájlokat hoznak létre hibás aláírással aláírva. Ha így írják alá, a SmartCheck meghiúsul, és nem jeleníti meg a MOTW biztonsági figyelmeztetést, lehetővé téve a rosszindulatú fájl számára, hogy automatikusan fusson és telepítsen rosszindulatú kódot. A hackerek aktívan kihasználták ezt a sebezhetőséget rosszindulatú programok terjesztési kampányaiban, beleértve a QBot trójai és a Magniber Ransomware terjesztési kampányait.

- CVE-2022-44710: A DirectX Graphics Kernel Elevation of Privilege sérülékenységét Luka Pribanić kutató fedezte fel. A biztonsági rés sikeres kihasználása rendszerszintű jogosultságokat szerezhet.

Javítás 2022. november kedd

A Microsoft nemrégiben adta ki a 2022. novemberi javítási keddi frissítést, amely 6 hackerek által kihasznált biztonsági rést és összesen 68 egyéb biztonsági rést javít ki.

Az ezúttal kijavított 68 sérülékenység közül 11 "kritikus" besorolást kapott, mivel lehetővé teszik a jogosultságok kiterjesztését, a manipulációt és a távoli kódfuttatást, ami az egyik legbosszantóbb típusú sebezhetőség.

Az alábbiakban felsoroljuk a sebezhetőségek számát az egyes típusok szerint:

- 27 privilégium-eszkalációs sebezhetőség

- 4 biztonsági bypass biztonsági rést

- 16 távoli kódfuttatási biztonsági rést

- 11 információ közzétételi sérülékenység

- 6 szolgáltatásmegtagadási biztonsági rések

- 3 hamisítási sebezhetőség

A fenti lista nem tartalmazza a november 2-án nyilvánosságra hozott két OpenSSL biztonsági rést.

Az e havi javítási kedd hat jelenleg kihasznált nulladik napi sebezhetőséget javít ki, amelyek közül egyet nyilvánosságra hoztak.

A 6 nulladik napi sebezhetőség, amelyet kihasználnak és javítanak, a következők:

- CVE-2022-41128: Windows Scripting Languages Távoli kódvégrehajtási biztonsági rést Clément Lecigne, a Google Threat Analysis Group munkatársa fedezte fel. A biztonsági rés megköveteli, hogy a Windows érintett verzióját használó felhasználók hozzáférjenek egy rosszindulatú kiszolgálóhoz. A támadó rosszindulatú szervert vagy webhelyet hozhat létre. A támadók semmilyen módon nem kényszeríthetik a felhasználókat egy rosszindulatú szerver elérésére, de adathalász e-mailekkel vagy szöveges üzenetekkel rávehetik a felhasználókat erre.

- CVE-2022-41091: Will Dormann fedezte fel a Windows Web Security Feature Bypass biztonsági rését. A támadó olyan rosszindulatú fájlt hozhat létre, amely megkerüli a Mark of the Web (MOTW) védelmét, ami az integritás elvesztéséhez és a biztonsági funkciók, például a Microsoft Office Védett nézetéhez, a MOTW címkére támaszkodó elérhetőségének elvesztéséhez vezethet.

- CVE-2022-41073: A Windows Print Spooler Elevation of Privilege biztonsági rését a Microsoft Threat Intelligence Center (MSTIC) fedezte fel. A biztonsági rést sikeresen kihasználó támadó rendszerjogosultságokat szerezhet.

- CVE-2022-41125: A Windows CNG Key Isolation Service Elevation of Privilege biztonsági rését a Microsoft Threat Intelligence Center (MSTIC) és a Microsoft Security Response Center (MSRC) fedezte fel. A biztonsági rést sikeresen kihasználó támadó rendszerjogosultságokat szerezhet.

- CVE-2022-41040: A Microsoft Exchange Server Elevation of Privilege Sebezhetőségét a GTSC fedezte fel, és a Zero Dat kezdeményezés révén tette közzé. Egy kiváltságos támadó futtathatja a PowerShellt a rendszer kontextusában.

- CVE-2022-41082: A Microsoft Exchange Server távoli kódvégrehajtással kapcsolatos biztonsági rését a GTSC fedezte fel, és a Zero Dat kezdeményezés révén tette közzé. A biztonsági rést kihasználó támadó kiszolgálófiókokat célozhat meg tetszőleges vagy távoli kód futtatására. Hitelesített felhasználóként a támadó rosszindulatú kódot futtathat a kiszolgálófiók kontextusában hálózati parancsokon keresztül.

Patch 2022 október kedd

A terveknek megfelelően a Microsoft nemrégiben adta ki a 2022. októberi javítási keddi frissítést, amely egy kihasznált nulladik napi biztonsági rést és 84 további biztonsági rést javít ki.

A frissítésben javított 84 biztonsági rés közül 13 kritikus besorolású, mivel lehetővé teszik a hackerek számára, hogy jogosultságnövelő támadásokat hajtsanak végre, manipulálják vagy távoli kódfuttatást hajtsanak végre, ami a sérülékenység egyik legsúlyosabb típusa.

Az alábbiakban felsoroljuk a sebezhetőségek számát az egyes típusok szerint:

- 39 privilégium-eszkalációs sebezhetőség

- 2 biztonsági megkerülési sebezhetőség

- 20 távoli kódfuttatási biztonsági rést

- 11 információ közzétételi sérülékenység

- 8 szolgáltatásmegtagadási biztonsági rések

- 4 hamisítási sebezhetőség

A fenti lista nem tartalmazza a Microsoft Edge 12 biztonsági rését, amelyeket október 3-án javítottak ki.

A 2022. októberi javítási kedd két nulladik napi sebezhetőséget javít ki, az egyiket aktívan kihasználják támadások során, a másikat pedig nyilvánosságra hozták.

A Microsoft nulladik napnak nevezi a sebezhetőséget, ha azt nyilvánosságra hozzák, vagy hivatalos javítás nélkül aktívan kihasználják.

Az újonnan javított, aktívan kihasznált nulladik napi sebezhetőség CVE-2022-41033 követőkóddal rendelkezik, és egy jogosultság-kiterjesztési biztonsági rést jelent, a Windows COM + Event System Service Elevation of Privilege Vulnerability.

"Az a hacker, aki sikeresen kihasználja ezt a biztonsági rést, rendszerjogosultságokat szerezhet" - mondta a Microsoft. Egy névtelen kutató fedezte fel ezt a biztonsági rést, és jelentette a Microsoftnak.

A nyilvánosan közzétett nulladik napi sebezhetőség a CVE-2022-41043 jelzéssel követhető, és egy információfeltárást okozó biztonsági rés, a Microsoft Office Information Disclosure Vulnerability. Cody Thomas, a SpecterOps fedezte fel.

A Microsoft szerint a támadók a biztonsági rést felhasználva hozzáférhetnek a felhasználó hitelesítési tokenjéhez.

Sajnos ebben a javítási keddi frissítésben a Microsoft nem tartalmazott javítást a Microsoft Exchange nulladik napi CVE-2022-41040 és CVE-2022-41082 biztonsági réseihez. ProxyNotShell sebezhetőségként is ismertek.

Ezeket a sebezhetőségeket szeptember végén jelentette be a vietnami kiberbiztonsági ügynökség, a GTSC, amely először fedezte fel a támadásokat, és jelentett azokról.

A sérülékenységeket a Trend Micro Zero Day Initiative nevű kezdeményezésén keresztül közölték a Microsofttal, és várhatóan a 2022. októberi javítási keddi napon kijavítják őket. A Microsoft azonban bejelentette, hogy a javítás még nem készült el.

Javítás 2022. szeptember kedd

A Microsoft a napokban adta ki a 2022. szeptemberi javítási kedden a hackerek által kihasznált nulladik napi sebezhetőséget és 63 egyéb problémát.

Az ebben a kötegben javított 63 sebezhetőség közül öt kritikus besorolást kapott, mivel lehetővé teszik a távoli kódfuttatást, ami az egyik leginkább aggasztó sérülékenység.

Az alábbiakban felsoroljuk a sebezhetőségek számát az egyes típusok szerint:

- 18 privilégium-eszkalációs sebezhetőség

- 1 biztonsági megkerülési sebezhetőség

- 30 távoli kódfuttatási biztonsági rést

- 7 információ közzétételi sérülékenység

- 7 szolgáltatásmegtagadási biztonsági rések

- 16 sebezhetőség az Edge - Chromiumhoz kapcsolódóan

A fenti lista nem tartalmazza azt a 16 sérülékenységet, amelyeket a Microsoft Edge programban a Patch Tuesday kiadása előtt javítottak.

Csakúgy, mint a múlt hónapban, a mostani javítási kedden is két nulladik napi sebezhetőséget javítanak ki, amelyek közül az egyiket a hackerek támadások során használják ki. A kihasznált sérülékenység a CVE-2022-37969 jelzéssel van nyomon követve, és a kiváltságos rés kiszélesítése.

A Microsoft szerint a CVE-2022-37969 sikeres kihasználása esetén a hackerek rendszerszintű jogosultságokat kapnak. A sérülékenységet a DBAPPSecurity, a Mandiant, a CrowdStrike és a Zscaler kutatói fedezték fel.

A kutatók szerint a CVE-2022-37969 egyetlen sebezhetőség, és nem része semmilyen biztonsági kockázati láncnak.

A fennmaradó nulladik napi sebezhetőség a CVE-2022-23960, amelyet a VUSec biztonsági kutatói fedeztek fel.

A Microsoft mellett sz��mos más óriásvállalat, például az Adobe, az Apple, a Cisco, a Google... szintén kiadott frissítéseket a biztonsági rések befoltozására.

Patch 2022 augusztus kedd

A Microsoft nemrégiben adta ki a 2022. augusztusi javítási keddi frissítést, amely a DogWalk nulladik napi sebezhetőségét javítja, amelyet a hackerek kihasználnak, és összesen 121 másik problémát javít ki.

Az ebben a körben javított 121 biztonsági probléma közül 17 komolynak minősül, mert lehetővé teszik a távoli kódfuttatást vagy a jogosultságok kiterjesztését.

Az egyes kategóriákba tartozó sérülékenységek listája az alábbiakban található:

- 64 privilégium-eszkalációs sebezhetőség

- 6 biztonsági funkció megkerüli a sebezhetőséget

- 31 távoli kódvégrehajtási (RCE) biztonsági rést

- 12 információ közzétételi sérülékenység

- 7 Szolgáltatásmegtagadási (DoS) biztonsági rések

- 1 hamisítási sebezhetőség

A biztonsági rések fenti száma nem tartalmazza a Microsoft Edge-ben korábban javított 20 biztonsági rést.

A 2022. augusztusi javítási keddi frissítésben a Microsoft két súlyos nulladik napi sebezhetőséget javít ki, amelyek közül az egyiket hackertámadások során használják ki.

A Microsoft nulladik napnak tekinti a biztonsági rést, ha azt nyilvánosságra hozzák, vagy hivatalos javítás nélkül használják ki.

A jelenleg javított exploit a "DogWalk" becenevet viseli, és CVE-2022-34713 néven követi. Hivatalos neve a Microsoft Windows Support Diagnostic Tool (MSDT) távoli kódvégrehajtási biztonsági rése.

Rad Imre biztonsági kutató fedezte fel ezt a biztonsági rést 2020 januárjában, de a Microsoft megtagadta a javítás kiadását, mert megállapították, hogy az nem biztonsági rés.

A Microsoft Office MSDT sérülékenységének felfedezése után azonban a kutató ismét jelezte azt a Microsoftnak, hogy a DogWalk javítható legyen. Végül a Microsoft elismerte és kijavította ezt a javítási keddi frissítésben.

Egy másik, nulladik napra kijavított biztonsági rés a CVE-2022-30134 – Microsoft Exchange Information Disclosure Vulnerability – néven azonosítható. Lehetővé teszi a hackerek számára, hogy elolvassák az áldozatok e-mailjeit.

A Microsoft közölte, hogy a CVE-2022-30134 nyilvánosságra került, de semmi sem utal arra, hogy kihasználták volna.

Patch 2021. szeptember kedd

A Microsoft nemrégiben adta ki hivatalosan a 2021. szeptemberi Patch Tuesday biztonsági frissítést, amely két nulladik napi és 60 további biztonsági rést javít ki a Windows rendszeren, köztük 3 súlyosat, egy közepeset és 56 fontosat. Ha a Microsoft Edge sebezhetőségeit is tartalmazza, az e havi javítási keddi frissítés összesen legfeljebb 86 biztonsági rést javít ki.

A 86 javított sebezhetőség a következőket tartalmazza:

- 27 sérülékenység privilégium-eszkalációs támadásokhoz vezet

- 2 sebezhetőség megkerüli a biztonsági funkciókat

- 16 távoli kódfuttatási biztonsági rést

- 11 információszivárgási sérülékenység

- 1 szolgáltatásmegtagadási (DoS) biztonsági rés

- 8 hamisítási sebezhetőség

A Patch Tuesday két nulladik napi sebezhetőséget javít ki

A 2021. szeptemberi javítási keddi frissítés legfigyelemreméltóbb pontja az, hogy két nulladik napi sebezhetőséget, a CVE-2021-40444-et (más néven MSHTML-sebezhetőséget) és a CVE-2021-36968-at javítja. Közülük az MSHTML-t aktívan kihasználják a hackerek.

Az MSHTML komoly sérülékenységnek számít. A dolgok még súlyosabbá váltak, amikor a hackerek nemrégiben megosztották a sérülékenység kihasználásának módszerét a hacker-fórumokon. Ez alapján bármely hacker létrehozhatja a saját kihasználási módszerét.

Az MSHTML-sebezhetőség részleteiről itt tájékozódhat:

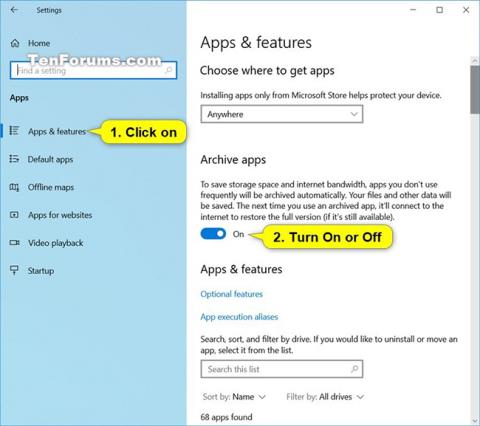

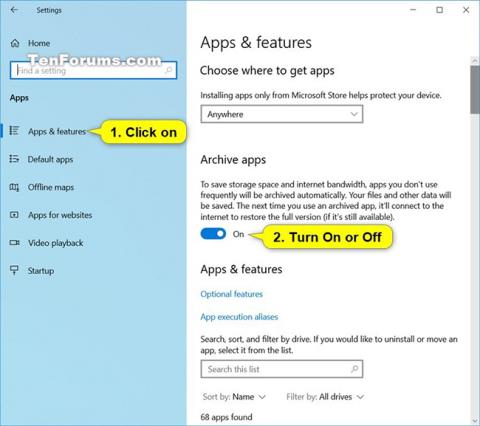

A Microsoft azt javasolja a felhasználóknak, hogy a lehető leghamarabb telepítsék a 2021. szeptemberi javítási keddi frissítést. A telepítéshez lépjen a Beállítások > Windows Update menüpontra, majd nyomja meg a Frissítés ellenőrzése gombot, és folytassa a telepítést.