Van egy online biztonsági kérdés, amely gyakran felmerül a Tor Browser és a Tor Network VPN-vel (virtuális magánhálózat) való használatával kapcsolatban . Mindkét eszköz védi a magánéletet, de eltérő módon. A felhasználók érthető módon aggódnak az egyes eszközök biztonsági és adatvédelmi tulajdonságainak kombinációja miatt.

Tehát használhatja a Tort és a VPN-t egyszerre?

A Tor és a VPN ugyanaz?

Az első dolog, amit figyelembe kell venni, a Tor és a VPN közötti különbség. Pontosabban, a Tor és a VPN nem ugyanaz.

- A Tor egy névtelen kommunikációs hálózat, amely az internetes forgalmat csomópontok globális hálózatán keresztül irányítja, védve az adatait a Tor böngészőben és a Tor hálózatban.

- A VPN titkosítja a hálózati kapcsolatot, és egy alagutat hoz létre az összes adat számára a VPN-szolgáltató szerverén keresztül. Úgy tűnik, hogy az internetes forgalom a VPN-szerver IP-címéről érkezik, nem az Ön fizikai helyéről.

A Tor és a VPN nem ugyanaz

Használjon VPN-t a Tor böngészővel?

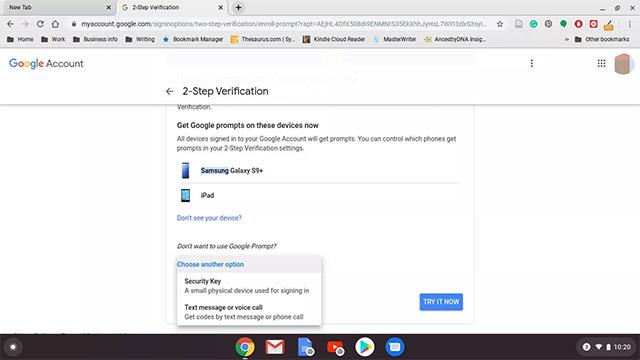

Most már megtanulta, mi az a Tor és a VPN. Kezdheti látni, hogy mennyire hasonlítanak egymásra. A Tor titkosítja a forgalmat a Tor böngészőn belül. A VPN-ek titkosítják a hálózati kapcsolatot, és minden mást rögzítenek.

A kérdés az, hogy VPN-t kell-e használnia a Tor Browserrel?

A Tor hivatalos dokumentációja kimondja, hogy a nagyobb adatvédelem érdekében nem kell VPN-t használnia a Torral. A Tor hálózati konfigurációja is nagyon biztonságos. Bár fennáll a rosszindulatú ki- és belépési csomópontok veszélye, ezek nem okoznak problémát.

Ez áll a hivatalos dokumentációban. A VPN használata Torral azonban hatással van a kapcsolatra.

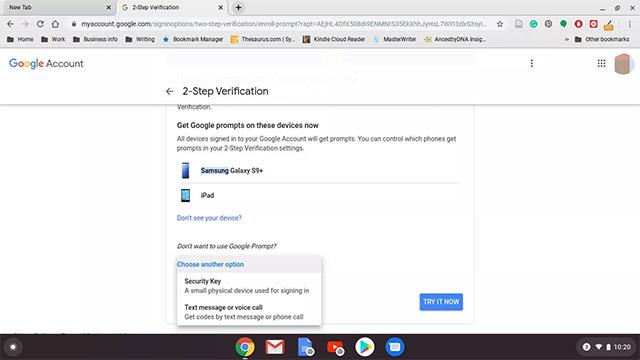

Tor Over VPN

Tor Over VPN

Ha a Tor hálózathoz való csatlakozás előtt csatlakozik a VPN-szolgáltatóhoz, a belépési csomópont a VPN-szolgáltatás IP-címét fogja megkapni az adatok forrásaként, a tényleges IP-cím helyett. Az internetszolgáltató nem fogja látni, hogy Ön csatlakozik a Tor-hoz, ami megvédheti magánéletét, vagy akár lehetővé teszi a szolgáltatás elérését egyes országokban.

Ezt a módszert Tor Over VPN-nek hívják. Van néhány figyelmeztetés a VPN-szolgáltatókkal kapcsolatban. Ha bízik abban, hogy a VPN-szolgáltató teljesen naplózásmentes, és biztonságos joghatóságon belül van, használhatja ezt a módszert. Ellenkező esetben egyszerűen átadja a bizalmat az internetszolgáltatótól a VPN-szolgáltatóhoz. Ha a VPN-szolgáltató naplóz adatokat, VPN nélkül kell Tor-t használnia.

A Tor Over VPN védelmet nyújt a rosszindulatú belépési csomópontok ellen is, ami egy másik plusz.

Ha a Tor Over VPN használatát fontolgatja, fontolja meg az ExpressVPN előfizetését. Az ExpressVPN mindig is az egyik legjobb VPN-szolgáltató volt .

VPN Tor felett

VPN Tor felett

Az Over Tor VPN módszer egy kicsit más. Ezzel a módszerrel először nyissa meg a Tor böngészőt, és csatlakozzon a Tor hálózathoz. Ezután a Tor hálózaton keresztül csatlakozik VPN-szolgáltatójához (ne csak az asztali VPN-t engedélyezze).

Az Over Tor VPN módszer fő előnye bizonyos webhelyekhez való hozzáférés, amelyek nem teszik lehetővé az ismert Tor kilépési csomópontok csatlakozását. A VPN Over Tor védelmet nyújt a rosszindulatú kilépési csomópontok ellen is, ami egy másik plusz.

A VPN Over Tor módszert nehezebb használni, mert konfigurálnia kell a VPN-t, hogy Toron keresztül használja. Jobb névtelenséget biztosít, megvédi a forgalmat, amikor az áthalad a kilépési csomóponton és vissza a VPN-szolgáltató szervereire, de megnehezíti a Tor használatát.

Egyes felhasználók azt sugallják, hogy a VPN Over Tor módszer nem növeli eléggé a biztonságot vagy az adatvédelmet ahhoz, hogy indokolttá tegye a használatát, különös tekintettel a VPN Torral való használatához való konfigurálásához szükséges időre. Továbbá, ha bármi elromlik, az adatok nyilvánosságra kerülhetnek.

Tor híd

A Tor Project a hídrelé (röviden híd) használatát javasolja a belépési csomópont titkosságának növelése érdekében. A Tor-híd egy belépési csomópont, amely nem szerepel a listán. Ha azt gyanítja, hogy internetszolgáltatója vagy valaki más közös belépési csomópontokon keresztül figyeli a Tor hálózathoz fűződő kapcsolatokat, egy hídrelé segítségével felügyelet nélkül csatlakozhat a közvetítőhöz, és biztonságosan beléphet a Tor hálózatba.

Van egy lista az alapértelmezett Tor-hidakról, amelyeket bárki használhat. Mivel azonban ezek a hidak nyilvánosan elérhetők, a legtöbbjüket valószínűleg ellenőrizni fogják.

Következtetést levonni

A Tor Over VPN módszerrel biztonságosan használhat VPN-t a Torral. A legtöbb ember számára azonban ez a kiegészítő adatvédelmi réteg túlzás.

Mint minden VPN biztonsági és adatvédelmi problémánál, itt is fontos, hogy olyan VPN-t használjon, amely megbízható és bejelentkezés tilalmi szabályzattal rendelkezik.