Ha a titkosításról van szó , könnyen eszünkbe jutnak olyan filmek, amelyekben hosszú kódrészletek villognak a képernyőn, zavaró üzenetekkel. Vagy az Apple és az FBI legutóbbi csatája a titkosított információk miatt , amelyben az Egyesült Államok kormánya arra kényszerítette az Apple-t, hogy fejtse vissza az iPhone-on található információkat az amerikai San Bernardino-i lövöldözés elkövetőjéről. Egyszerűen fogalmazva, a titkosítás egy olyan technika, amellyel a tartalmat olvashatatlanná tesszük mindenki számára, aki nem rendelkezik a kulccsal . A kémek titkosítást használnak titkos információk küldésére, a katonai parancsnokok titkosított tartalmat küldenek a harc koordinálására, a bűnözők pedig titkosítást használnak információcserére és akciók tervezésére.

Szinte minden technológiával kapcsolatos területen megjelennek titkosító rendszerek is, amelyek nemcsak információkat rejtenek el a bűnözők, ellenségek vagy kémek elől, hanem nagyon alapvető, nagyon fontos információkat hitelesítenek, tisztáznak.egyén. Ebben a cikkben a titkosítás története olyan titkosítási technikákat is tartalmaz, amelyek évszázadosak, mivel ugyanolyan összetettek, mint az őket létrehozó algoritmusok. A cikk a mai vezető titkosítási szakértők megjegyzéseit és értékeléseit is tartalmazza, amelyek a titkosítás számos aspektusát lefedik: az előzményeket, a jelenlegi állapotot és azt, hogy a titkosítás hogyan szivárog be az életbe.

A modern titkosítás eredete

Martin Hellman professzor 1976 májusában egy késő este az íróasztalánál ült. 40 évvel később ugyanannál az íróasztalnál beszélt arról, amit aznap este írt. Hellman írt egy tanulmányt " Új irányok a kriptográfiában " címmel, és ez a kutatási dokumentum megváltoztatta a mai titkok őrzésének módját, és legalábbis számos hatással van az internetes titkosításra.

A dokumentum előtt a titkosítás nagyon világos elv volt. Van egy kulcsa a titkosított, olvashatatlan tartalom visszafejtéséhez.

A titkosítás hatékony működéséhez pedig a kulcsnak vagy jelszónak biztonságosnak kell lennie . Ma, az összetett titkosítási rendszerekre ugyanez vonatkozik. A technológia összetettsége és a kriptográfia jelentősége a második világháború óta számos titkosítási rendszert eredményezett, amelyek közül sok még ma is működik.

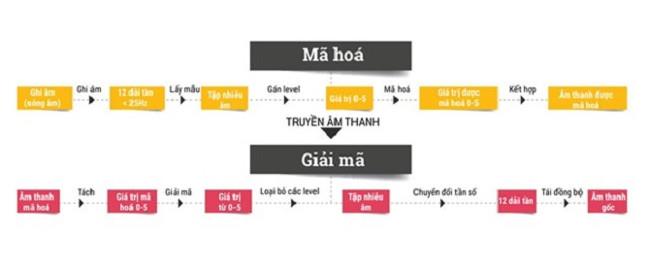

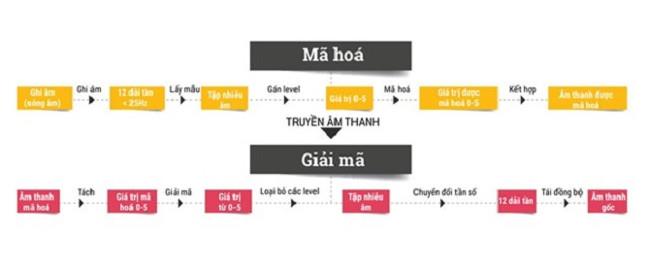

A szövetségesek rendelkeznek a SIGSALY rendszerrel , amely valós időben képes keverni a hangokat . Ennek a rendszernek a kulcsa, hogy azonos hanglemezek játszhatók le egyszerre, miközben a párbeszéd továbbra is bekapcsolva marad . Amikor egy személy beszél a telefonon, a hangja digitalizálódik, és egyéni zajokkal keveredik. Ezt a kódolt jelet továbbítják a SIGSALY állomáshoz, amely dekódolja a hangot. Minden beszélgetés után ezek a rekordok megsemmisülnek, és minden beszélgetéshez más-más kulcskészlet tartozik. Ez nagyon megnehezíti az ellenfél számára az azonnali dekódolást.

A fasiszták akkoriban is hasonló technológiára támaszkodtak, de a szöveg titkosítására : az Enigma gép kemény billentyűzettel, csatlakozókábelekkel és elektromos kapcsolótáblához hasonló csatlakozókártyával, telefonnal, tárcsákkal és kimeneti áramkörrel rendelkezett. Egy billentyű megnyomásával a készülék olyan mechanizmust indít el, amely különböző karaktereket állít elő, amelyek egymás után jelennek meg az áramköri lapon. Az eredeti géppel azonosan konfigurált Enigma gép a fordított folyamatot is végrehajtja, de pontosan ugyanúgy, mint az eredeti gép. Innentől kezdve az üzenetek nagyon gyorsan titkosíthatók és visszafejthetők beírásuk közben, és a jelszó minden karakter beírásakor megváltozik. Például, ha megnyomja az A billentyűt, a gép az E betűt jeleníti meg, de ha ismét megnyomja az A gombot, akkor a gép egy másik karaktert jelenít meg. A dugaszolható áramköri lap és a kézi konfigurációk azt jelentik, hogy ennek a rendszernek végtelen változata lehetséges.

Az Enigma és a SIGSALY egy algoritmus (vagy algoritmusok) korai verzióinak tekinthetők , amelyek egy újra és újra megismétlődő matematikai függvényt mutatnak. A zseniális brit matematikus, Alan Turing feltörte az Enigma kódot mindenkinek megmutatta, milyenek a titkosítási módszerek.

De sok más szempontból Hellman kriptográfiával kapcsolatos munkája más volt. Az egyik az volt, hogy ő és egy másik matematikustársa, Whitfield Diffie (szintén a Stanford Egyetemen) egyetlen kormánynak sem dolgozott. A másik különbség abban az időben az volt, hogy a kódok nem voltak újdonságok számára.

Nyilvános kulcsú titkosítás

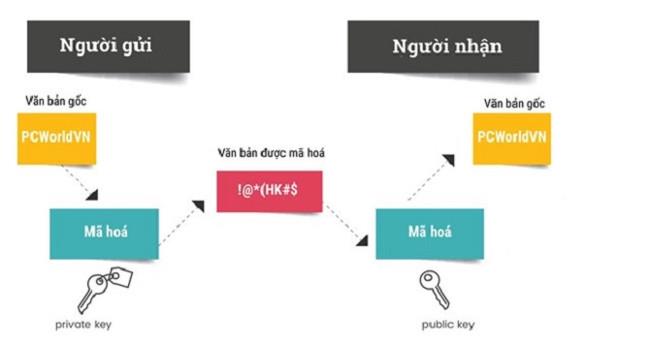

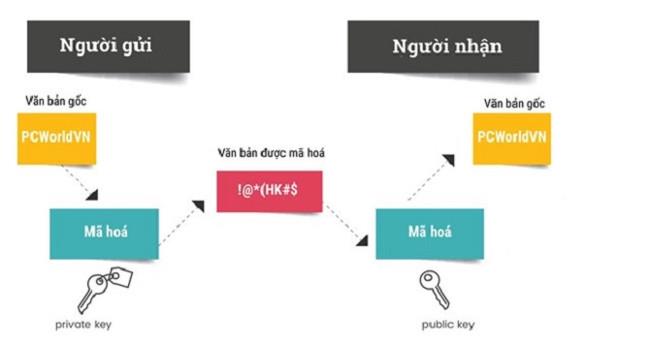

Hellman és Diffie egy másik munkatárs, Ralph Merkle segítségével egészen más kódolást talált ki. Ahelyett, hogy a teljes titkosítási rendszer egyetlen kulcsára támaszkodtak volna, egy kétkulcsos rendszert dolgoztak ki . Az első kulcs a privát kulcs, amelyet a hagyományos jelszóhoz hasonlóan titkosan tárolnak. Bárki, aki manipulálja az üzenetet, csak értelmetlen karakterek sorozatát láthatja. Hellman pedig ezt a titkos kulcsot fogja használni az üzenet visszafejtésére.

Ez a megoldás azonnal megvalósíthatónak bizonyul, de gondolj a SIGSALY-ra. A rendszer működéséhez a küldőnek és a fogadónak azonos kulcsokra van szüksége. Ha a címzett elveszíti a kulcsot, nem tudja visszafejteni az üzenetet. Ha a kulcsot ellopják vagy lemásolják, az üzenet visszafejthető. Ha a rosszfiúnak elegendő adata van az üzenetről, és van ideje elemezni az üzenetet, akkor a feltörés lehetősége is nagyon magas. Ha pedig üzenetet szeretne küldeni, de nincs meg a megfelelő kulcs, akkor nem tudja a SIGSALY-t használni az üzenet elküldésére.

A Hellman nyilvános kulcsrendszere más , ami azt jelenti, hogy a titkosítási kulcsot nem kell titokban tartani . Bárki, aki használja a nyilvános kulcsot, elküldheti az üzenetet, de csak a privát kulccsal rendelkező személy tudja visszafejteni. A nyilvános kulcsú titkosítás megszünteti a titkosítási kulcsok biztonságát biztosító minden eszközt is. Az Enigma gépet és más titkosító eszközöket szigorúan őrizték, és a nácik készek voltak megsemmisíteni az Enigmát, ha a szövetségesek felfedezik. A nyilvános kulcsú rendszerrel bárki kockázat nélkül cserélhet nyilvános kulcsokat egymással. A felhasználók nyilvános kulcsokat oszthatnak meg egymással, és privát kulcsokkal (vagy titkos kulcsokkal) kombinálhatják egy ideiglenes kulcsot, amelyet megosztott titoknak neveznek. Ez a fajta hibrid kulcs használható azon üzenetek titkosítására, amelyeket megosztott titkos alkotók csoportja oszt meg egymással.

Az egyik tényező, amely Hellmant a kódoláshoz késztette, a matematika, különösen a moduláris aritmetika iránti szenvedélye volt. Hellman szerint azért alkalmazta a kongruencia aritmetikát a titkosításnál, mert ez a módszer könnyen átalakítja az adatokat nem folytonos adatokká, amelyeket nehéz visszakonvertálni, és ez nagyon fontos a titkosítás szempontjából.

Ezért a dekódolás legegyszerűbb módja a „kitalálás”. Ez a módszer, amelyet brute-forcingnak is neveznek, minden másra is alkalmazható, nem csak a titkosításra. Például fel szeretné oldani valakinek a telefonját úgy, hogy 4 számbillentyűt kombinál 0 és 9 között. Ha szekvenciálisan keres, az sok időt vehet igénybe.

Valójában Merkle korábban már kifejlesztett egy nyilvános kulcsú titkosítási rendszert, mielőtt Diffie és Hellman megjelentette volna " Új irányok a kriptográfiában " című munkáját, de ekkor Merkle rendszere túl bonyolult volt maguknak a kriptográfusoknak, még nem beszélve a felhasználókról. És ezt a problémát Hellman és Diffie megoldotta.

Jó probléma

Bruce Schneier a titkosírás világában a kevés híres matematikusok egyikének számít, de sok ember számára névtelen figura. Schneier nagyon közvetlen, és megérti a jó probléma értékét. Úgy véli, hogy a titkosítási rendszer sokféle matematika vegyes problémája, amelyek egymással és egy külön komplex rendszer szerint logikusak. " A kódolás a számok elmélete, ez a komplexitás elmélete. Sok olyan kódolás létezik, amely rossz, mert az emberek, akik létrehozták, nem értik egy jó probléma értékét. "

Shneier szerint a titkosítás legalapvetőbb kihívása a rendszer biztonsága, amit legjobban a visszafejtési kísérlet bizonyít. De ezt a titkosítási rendszert csak akkor ismerik el igazán jónak, ha a közösség idővel, elemzésekkel és hírnevével igazolta.

Természetesen a matematika sokkal megbízhatóbb, mint az emberek. "A matematikának nincs felügyeleti egysége" - mondta Schneier . "Ahhoz, hogy egy kriptorendszernek legyen felügyeleti egysége, azt szoftverbe kell ágyazni, egy alkalmazásba kell helyezni, futtatni kell egy számítógépen operációs rendszerrel és felhasználókkal. És a fenti tényezők ezek a titkosítási rendszer kiskapui ."

Ez nagy probléma a kriptoipar számára. Egy bizonyos cég kínálhat titkosítási rendszert, és megígérheti a felhasználóknak, hogy " Ne aggódjon, senki sem tudja, mi az üzenet tartalma ", mert titkosítva vannak. De egy normál felhasználónak, aki tudja, hogy az a cég mit tud kezdeni azzal a titkosítási rendszerrel, különösen, ha a titkosítási rendszert saját szellemi tulajdonával engedélyezték, nem engedve, hogy kívülállók irányítsák. Vizsgálat és tesztelés. A titkosítási szakértők nem tudják bizonyítani, hogy a rendszer valóban jó-e vagy sem, arról nem is beszélve, hogy a titkosítási rendszerben van-e hátsó ajtó vagy nincs.

Digitális aláírások

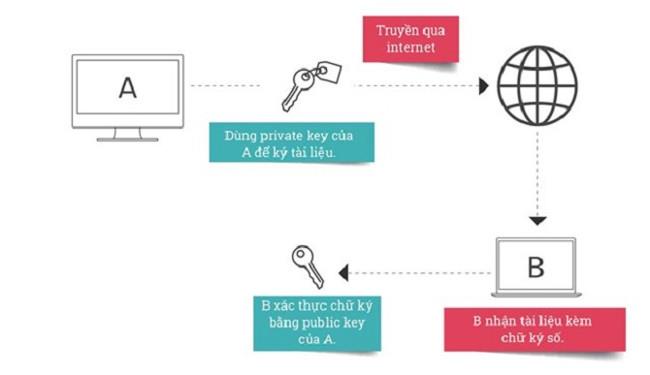

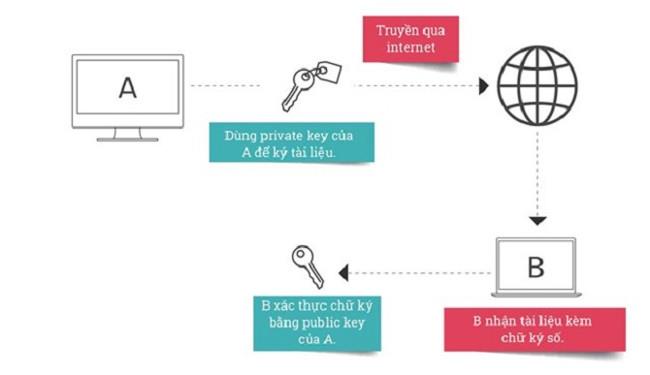

A nyilvános kulcsú titkosítási megoldások egyik népszerű alkalmazása a digitális aláírás az adatok érvényességének hitelesítésére. A kézzel írt aláíráshoz hasonlóan a digitális aláírás célja annak megerősítése, hogy az adattartalom igaz-e az alkotóra vonatkozóan.

Általában, ha egy üzenetet nyilvános kulccsal biztosít, akkor a címzett nyilvános kulcsát kell használnia az üzenet titkosításához, hogy senki ne tudja elolvasni az üzenetet a címzett privát kulcsa nélkül. A digitális aláírások azonban éppen ellenkezőleg működnek. Ön szerződést köt, és titkos kulcsát használja annak titkosításához. És bárki, aki rendelkezik a nyilvános kulcsával, megtekintheti azt a szerződést, de nem szerkeszthet semmit (mert nem rendelkezik a privát kulcsával). A digitális aláírás az aláíráshoz hasonlóan megerősíti a szerződés szerzőjét annak megerősítésére, hogy a tartalom nem változott.

A digitális aláírásokat gyakran használják szoftverekkel annak hitelesítésére, hogy a tartalom megbízható forrásból származik-e, és azt nem manipulálták rossz szereplők. Tipikus példa az iPhone 5c feloldása az FBI és az Apple által. Miután az FBI 10 sikertelen kísérletet kísérelt meg a PIN-kód brutális kényszerítésére a bejelentkezéshez, az eszköz automatikusan törölte a tartalmát. Az Apple titkos titkos kulcsot rendelt az eszköz operációs rendszeréhez, és minden iPhone-nak más nyilvános kulcsa van, mint az Apple. A titkos kulcs a szoftverfrissítések hitelesítésére szolgál.

A blokklánc növekszik

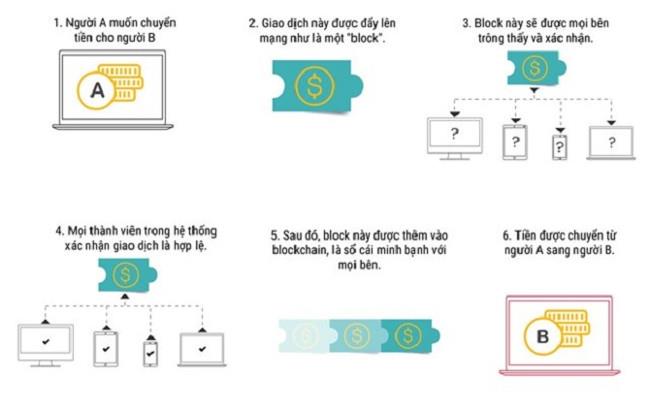

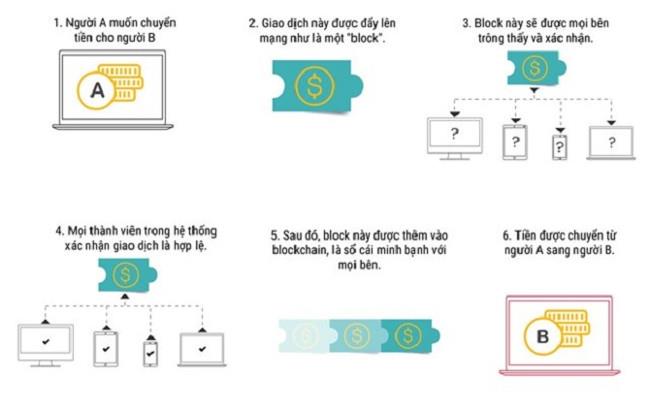

A titkosítás nem csak a tartalom elrejtésére szolgál, hanem annak hitelesítésére is, hogy a tartalom eredeti-e vagy sem . Ezért megjelent a blokklánc, amely olyan népszerű technológia, mint a titkosítás.

A Blockchain egy rögzített, elosztott főkönyv, amelyet úgy terveztek, hogy teljesen immunis legyen minden digitális befolyással szemben, akár digitális valutára, akár szerződésekre használja. Mivel sok felhasználón keresztül decentralizált, nincs értelme a rosszfiúknak támadni. Ereje a számokban rejlik.

Nincs két egyforma blokklánc. Ennek a technológiának a leghíresebb alkalmazása a digitális valuták, például a Bitcoin (ez az a pénznem, amelyet ma leginkább a kiberbűnözők és a zsarolóvírus-készítők használnak). De az IBM és több más nagyvállalat is népszerűsíti a digitális valutákat az üzleti világban.

Még mindig nem sok vállalkozás használja a blokkláncot, de szolgáltatásai nagyon vonzóak. Más információtároló rendszerekkel ellentétben a blokklánc rendszerek titkosítási megoldások és elosztott adatbázis-tervek vegyes halmazát használják.

Az IBM blokklánca lehetővé teszi a blokklánc tagjai számára, hogy hitelesítsék mások tranzakcióit anélkül, hogy tudnák, ki hajtja végre a tranzakciót a blokkláncon, a felhasználók pedig hozzáférési korlátozásokat állíthatnak be, és ki hajthat végre tranzakciókat. A blokklánc tervezési ötlete az, hogy a tranzakciót végző személy személyazonosságát titkosítják, de titkosítják nyilvános kulccsal . Középen van valaki, aki auditálja a tranzakciókat, és nyilvános kulccsal rendelkezik a tranzakciók nyomon követéséhez és a kereskedőtagok közötti problémák kezeléséhez a blokkláncon. A középső ember ellenőrzési kulcsa megosztható az ellenőrzési felek között.

Ezért ennek a rendszernek a használatával a versenytársak egymással kereskedhetnek, ugyanazon a blokkláncon. Ez elsőre nem tűnik túl intuitívnak, de a blokklánc erősebb és biztonságosabb, ha többen bonyolítják le a tranzakciókat. Minél többen vannak, annál nehezebb megtörni a blokkláncot. Képzeld el, ha egy ország összes bankja részt vesz egy blokkláncban, a tranzakciók sokkal biztonságosabbak lennének.

Alkalmazás titkosítás

A tartalom titkosítása biztonságos üzenet küldéséhez az egyik legalapvetőbb technológia. De a titkosítás ma már nem csak ez, hanem sok más munkában is alkalmazható, különösen az online vásárlásnál.

Mivel a pénzügyi tranzakció minden szakasza magában foglal valamilyen titkosítást, vagy valamilyen hitelesítési formát annak igazolására, hogy az üzenet a megfelelő személytől származik-e vagy sem. Egyre világosabbá válik az érzékeny információk titkosításának lényege, hogy ne avatkozzon be harmadik fél. Sok szervezet támogatja az internetfelhasználókat virtuális magánhálózat (VPN) használatával internetkapcsolatuk titkosítására, különösen akkor, ha nyilvános Wi-Fi-t kell használniuk. Nem biztonságos Wi-Fi hálózatot hozhatnak létre rosszfiúk, hogy információkat lopjanak el az adott Wi-Fi hálózaton.

Ezenkívül az alkalmazástitkosítás nemcsak az érzékeny információkat és személyes adatokat titkosítja, hanem lehetővé teszi a felhasználók számára, hogy bebizonyítsák, hogy valóban „én” vagyok. Például, ha felkeres egy bank webhelyét, a bank rendelkezik egy titkosítási kulccsal, amelyet csak az adott bank számítógépei ismerhetnek fel. Ez egy privát kulcs egy nyilvános kulcsért cserébe. Az URL-webhely címsorában egy kis lakat ikon található az URL elején, ami azt jelenti, hogy amikor belép a bank webhelyére, alatta van egy földalatti kulcscsere, amellyel számítógépéről más számítógépekhez kapcsolódhat. Bankszámla és hitelesítési folyamat folyamatban van.

A kriptográfiai aláírásokat széles körben használják pénzügyi tranzakciókban is. A hitel-/betéti kártyák beágyazott chipes technológiát használnak (nem mágneskártyák), és titkosított aláírási megoldásokat is alkalmaznak.

A szakértők szerint a titkosítás egy olyan technológia, amelyet felhasználóink jelenleg sokat használnak, de valójában keveset értenek hozzá, a technológiai eszközöktől a banki tranzakciókig, a szállításig...

A kvantumtitkosítás mindent megváltoztathat

1970-ben Martin Hellman azt mondta, hogy ez volt az áttörés éve az aritmetika (faktorálás) faktorálásában, amelyet folyamatos faktorizálásnak is neveznek. A nagy számok faktorálásának nehézsége az, ami erősebbé és nehezebbé teszi a titkosítási rendszereket. Tehát minden olyan technika, amely csökkenti a faktoring bonyolultságát, csökkenti a titkosítási rendszer biztonságát is. Aztán 1980-ban egy újabb matematikai áttörés megkönnyítette a faktoringot, köszönhetően Pomerance négyzetes szitájának és Richard Schroeppel munkájának. Természetesen akkoriban még nem volt számítógépes titkosítás. A titkosítási kulcs mérete 1970-ben megduplázódott, majd 1980-ra ismét megduplázódott. 1990-re a zár ismét megkétszereződött. 1970 és 1990 között 10 évente a titkosítási kulcs mérete nagyobb lett. 2000-re azonban nem történt matematikai fejlődés a titkosítási kulcsok terén, és Hellman azt javasolta, hogy a matematikusok elérték a titkosítási kulcsmodellek határát.

A kvantumszámítás azonban új távlatokat nyit meg, mert egy kvantumkriptográfiai elemző rendszerrel valójában minden jelenlegi titkosítási mechanizmust feltörhet. A mai számítástechnika a 0-1 bináris rendszerre támaszkodik. Ami a kvantumrendszert illeti, ellenkezőleg, nagyon specifikus kvantumtulajdonságokra támaszkodik a működéséhez, nem csak a 0 vagy 1 állapotára, mint a bináris, lehetővé téve a rendszer egyidejű elvégzését.

Egy olyan titkosítási rendszerrel, mint a mai, millió és millió évbe telhet, mire egy átlagos számítógép dekódolja. De kvantumszámítógéppel, ugyanazzal a dekódoló algoritmussal, a rendszer néhány perctől néhány másodpercig tart a megoldáshoz. Az interneten csak néhány algoritmust használunk a dolgok titkosításához. Ezért egy tökéletes kvantumrendszerrel a jelenlegi titkosítási rendszerek csak vékony pajzsnak tűnnek.

Ha kíváncsi arra, hogy sok nagy ország, például az Egyesült Államok és Kína miért költ sok pénzt a kvantumszámítástechnikába való befektetésre, a fentiek a válasz részét képezhetik. A kvantumszámítás által nyújtott eredmények a jelenlegi számítástechnikai rendszerek számára elérhetetlenek.

De ahogy a kvantumszámítás terjed, a matematikának egy új ága jelenik meg, amely több statisztikai módszert használ annak biztosítására, hogy amikor a számítógépek következő generációja megjelenik, a titkosítás ne vesszen el.

A kvantum okozta Einstein szívrohamát, de ez csak egy a modern titkosítást fenyegető számos veszély közül. Az igazi baj manapság az, hogy sok kormány és nagy szervezet nemzetbiztonsági okokból próbál módot találni a titkosítás gyengítésére. Valójában ez a konfliktus már évtizedek óta fennáll, mint az 1990-es évek Crypto Wars, mint az NSA rendszer CLIPPR chipje, amelyet titkosítási hátsó ajtóként terveztek az amerikai mobilkommunikációs rendszerben. És természetesen az elmúlt néhány évben a hangsúlyt a titkosítási rendszerek megszüntetéséről a hátsó ajtók vagy „ mesterkulcsok ” bevezetésére helyeztük át a népszerű üzenetküldő alkalmazások és rendszerek biztonságos üzeneteinek feltörésére.