A számítógép-portok minden számítástechnikai eszköz alapvető jellemzői. A portok biztosítják a bemeneti és kimeneti interfészt, amelyre az eszközöknek szükségük van a perifériákkal és számítógépes hálózatokkal való kommunikációhoz.

A számítógép legfontosabb portjait a hálózatépítésre használják, ezek nélkül a számítógép teljesen elszigetelve lenne, nem tudna kommunikálni a külvilággal.

Fizikai portok

A port lehet fizikai vagy virtuális. A fizikai hálózati portok lehetővé teszik a kábeles csatlakozást számítógépekhez, útválasztókhoz, modemekhez és sok más perifériás eszközhöz. Maguk a portok valamilyen módon fizikailag csatlakoznak az alaplaphoz .

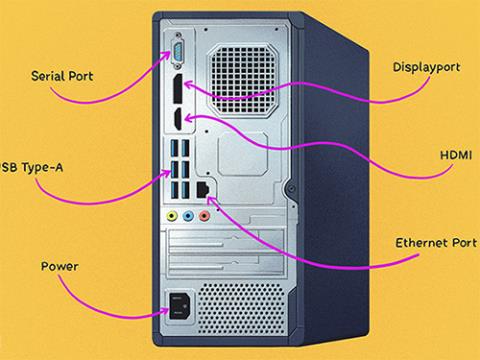

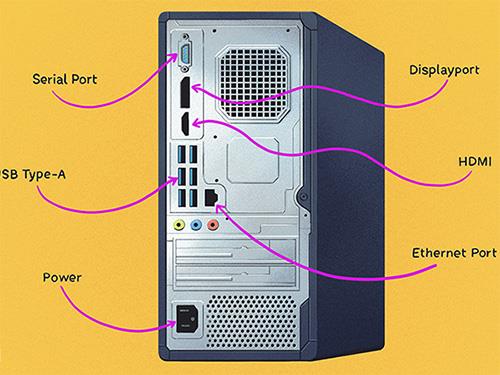

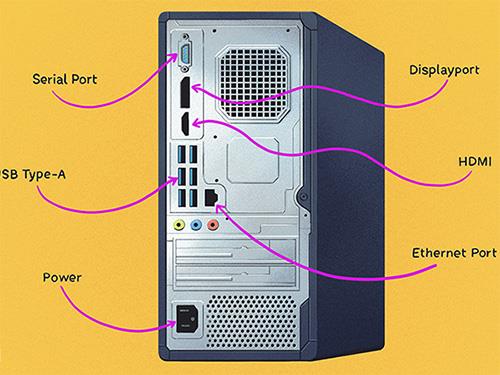

A számítógépes hálózati hardvereken elérhető különböző típusú fizikai portok közül néhány:

- Ethernet-port: Négyszögletes csatlakozási pontok Ethernet-kábelekhez .

- USB-port: Négyszögletes csatlakozási pontok az USB-kábelekhez.

- Soros port: Kör alakú csatlakozási pontok soros kábelekhez

A hálózati kapcsolatokon kívül a számítógépeken található egyéb portok közé tartozik a videó (például HDMI vagy VGA), az egér és a billentyűzet (PS/2), a FireWire és az eSATA stb. portja.

További részletekért olvassa el a cikket: 16 gyakran előforduló számítógépes csatlakozóport és azok funkciói .

Néhány fizikai port a számítógépen

Átjáró a vezeték nélküli hálózatban

Míg a vezetékes számítógépes hálózatok fizikai portokra és kábelekre támaszkodnak, a vezeték nélküli hálózatoknak nincs szükségük rájuk. Például a WiFi hálózatok olyan csatornaszámokat használnak, amelyek a rádiójel frekvenciasávját képviselik.

A vezetékes és vezeték nélküli hálózatok azonban fizikai számítógépes portokon keresztül kombinálhatók. Például egy számítógép USB-portjához csatlakoztatott hálózati adapter a vezetékes számítógépet vezeték nélküli számítógéppé változtatja, így egyetlen port használatával áthidalja a két technológia közötti szakadékot.

Internet Protokoll (IP) port

A virtuális portok az Internet Protocol (IP) hálózatok nélkülözhetetlen összetevői. Ezek a portok lehetővé teszik a szoftveralkalmazások számára, hogy egymás zavarása nélkül megosszák a hardvererőforrásokat.

A számítógépek és útválasztók automatikusan kezelik a virtuális portjaikon áthaladó hálózati forgalmat. A hálózati tűzfalak biztonsági okokból bizonyos mértékben szabályozzák a forgalom áramlását minden egyes virtuális porton.

Az IP-hálózatokban ezek a virtuális portok 0-tól 65535-ig terjedő portszámok alapján épülnek fel. Például a 80-as port az a port, amely lehetővé teszi a webhelyek elérését a webböngészőn keresztül, a 21-es port pedig az FTP-hez van társítva .

Problémák a számítógépes hálózatok portjaival

A fizikai portok bármilyen okból leállhatnak. A porthibák okai a következők:

- Hirtelen feszültségnövekedés (az áramforráshoz fizikailag csatlakoztatott eszközök esetén)

- Vízkár

- Hiba belülről

- Kábelcsapok által okozott sérülések (például a kábel túl kemény behelyezése vagy nem megfelelő típusú kábel csatlakoztatása a portba)

A csap sérülését leszámítva a port hardverének fizikai vizsgálata nem talál semmilyen problémát. Egy többportos eszköz (például hálózati útválasztó) egyetlen porthibája nem befolyásolja a többi port működését.

A fizikai port sebessége és specifikációja szintén nem határozható meg pusztán fizikai vizsgálattal. Egyes Ethernet-eszközök például akár 100 Mbps-os sebességgel működnek, míg mások támogatják a Gigabit Ethernetet, de a fizikai csatlakozó mindkét esetben ugyanaz. Hasonlóképpen, egyes USB-csatlakozók támogatják a 3.0-s verziót, míg mások csak az USB 2.x-et, sőt néha az USB 1.x-et is.

A virtuális átjárókkal kapcsolatos leggyakoribb kihívás a hálózati biztonság. Az internetes támadók rendszeresen megvizsgálják a webhelyek, útválasztók és bármely más hálózati port portjait. A hálózati tűzfalak segítenek megvédeni ezeket a támadásokat azáltal, hogy számuk alapján korlátozzák a portokhoz való hozzáférést.

A leghatékonyabbak érdekében a tűzfalak általában túlzottan védenek, és néha blokkolják az engedélyezni kívánt forgalmat. A tűzfalak által a forgalom kezelésére használt szabályok – például a porttovábbítási szabályok – beállítási módszerei nagyon nehezen kezelhetők a nem szakemberek számára.