Ha van valami, ami fenyegetést jelent a technológia összes felhasználójára, az a rosszindulatú programok. Ez a rosszindulatú program rendkívül veszélyes és káros lehet, és számos különböző formában elérhető. De hogyan terjedtek el a rosszindulatú programok? Melyek azok a fő taktikák és eszközök, amelyeket a kiberbűnözők használnak az eszközök megfertőzésére?

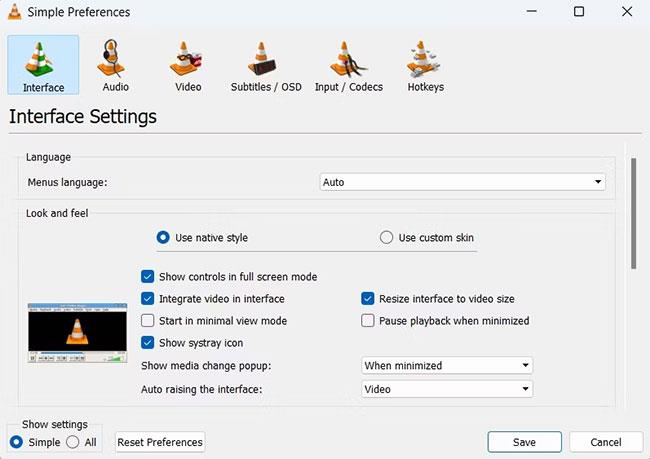

1. Rosszindulatú letöltések

Manapság számtalan típusú szoftver létezik, amelyeket letölthet az internetről . De a programok széles körben elérhetősége sok különböző webhelyen nagyszerű lehetőségeket teremtett a kiberbűnözők számára, hogy megtalálják a módját, hogy a lehető legegyszerűbben megfertőzzék az eszközöket rosszindulatú programokkal.

Ha nem egy teljesen legitim webhelyet használ szoftverek letöltéséhez, például a fejlesztőt, akkor mindig fennáll a veszélye annak, hogy rosszindulatú programot tölt le. Ez lehet valami potenciálisan kevésbé káros, például reklámprogram, de olyan súlyos is lehet, mint a zsarolóprogramok vagy egy káros vírus.

Mivel az emberek gyakran nem ellenőrzik, hogy egy fájl biztonságos-e letöltés előtt, és nem is tudják, milyen piros zászlókat kell keresniük, ez a fertőzési útvonal rendkívül népszerű a bűnözők körében. Mit tehet tehát, hogy elkerülje a káros dolgok letöltését?

Először is gondoskodnia kell arról, hogy csak megbízható webhelyekről töltsön le fájlokat. Néha nehéz lehet megtalálni a megfelelő fájlt a letöltéshez az adott operációs rendszerhez vagy operációs rendszer verziójához, de ne hagyja, hogy ez a kellemetlenség gyanús webhelyre vezesse. Természetesen néha nehéz megállapítani, hogy egy webhely legitim-e vagy sem, de a linkellenőrző webhelyek segítségével megkerülheti ezt az akadályt.

Ezen túlmenően, ha a keresett szoftver általában fizetést igényel, és „ingyenes” verziót lát letölthető, ez rendkívül gyanús. Bár csábítónak tűnhet egy drága program ingyenes verziójának kipróbálása, sokkal rosszabb helyzetbe kerülhet, ha rosszindulatú program van elrejtve a fájlban.

Bármilyen telepített víruskereső szoftvert is használhat a fájlok ellenőrzésére a letöltés előtt, vagy olyan webhelyek vizsgálatával, mint a VirusTotal, gyorsan és ingyenesen ellenőrizheti a fájlokat.

2. E-mailes adathalászat

Az adathalászat ma a számítógépes bűnözés egyik leggyakrabban használt formája. Ennek főként az az oka, hogy a legtöbb emberrel e-mailben, szöveges üzenetben vagy közvetlen üzenetben lehet kapcsolatba lépni. A kiberbűnözők mindenekelőtt könnyen megtéveszthetik az áldozatokat egy adathalász üzeneten keresztül, ha meggyőző vagy professzionális nyelvezetet, valamint megfelelő formátumot és képeket használnak.

Az adathalász csalás során a támadó üzenetet küld a célpontnak, amelyben azt állítja, hogy valami hivatalos, megbízható fél. Például egy magánszemély kaphat egy e-mailt a postától, amelyben tájékoztatja, hogy csomagját átirányították, és meg kell adnia bizonyos információkat a biztonságos megérkezéshez. Az ilyen típusú vészhelyzeti kommunikáció hatékonyan kényszeríti a címzettet, hogy teljesítse a küldő kérését.

Ebben az adathalász e-mailben lesz egy link, amelyre a célszemélynek rá kell kattintania adatainak megadásához, egy művelet ellenőrzéséhez vagy valami hasonló végrehajtásához. A valóságban azonban ez a hivatkozás teljesen rosszindulatú. A webhely szinte minden esetben úgy lesz kialakítva, hogy ellopja az Ön által megadott adatokat, például elérhetőségeit vagy fizetési adatait. Az adathalászat azonban felhasználható rosszindulatú programok terjesztésére is a támadók által küldött állítólagos "biztonságos" vagy "hivatalos" linkeken keresztül. Ebben az esetben előfordulhat, hogy a linkre kattintás után azonnal veszélybe sodorta magát.

A linkellenőrző webhely ismét nagyon hasznos az Ön biztonsága érdekében, különösen, ha adathalászatról van szó, mivel lehetővé teszi, hogy azonnal meghatározza, mennyire biztonságos egy adott URL .

Mindenekelőtt fontos ellenőrizni, hogy az e-mailekben nincsenek-e elgépelési hibák, szokatlan feladói címek és gyanús mellékletek. Például, ha kapott egy e-mailt a FedEx-től, de az e-mail címen valami más szerepel, például "f3dex", akkor lehet, hogy adathalász támadásról van szó. Egy ilyen gyors ellenőrzés lefuttatásával elkerülheti a szükségtelen kockázatokat.

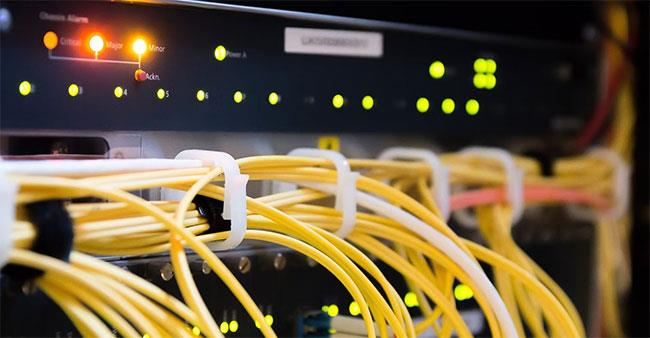

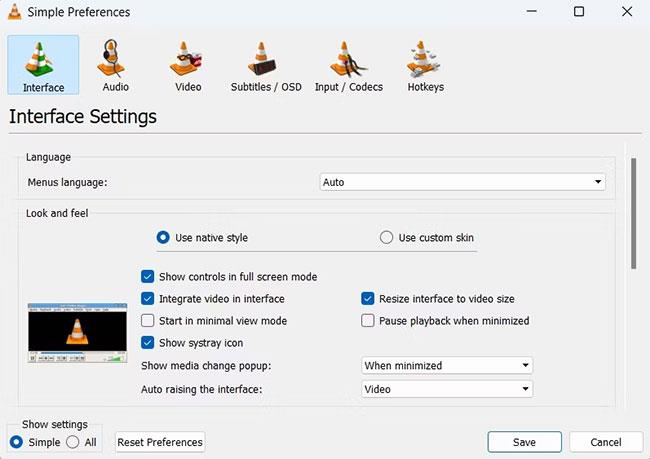

3. Remote Desktop Protocol

A Remote Desktop Protocol (RDP) egy olyan technológia, amely lehetővé teszi a felhasználó számítógépének, hogy közvetlenül csatlakozzon egy másik számítógéphez a hálózaton keresztül. Bár ezt a protokollt a Microsoft fejlesztette ki, ma már számos különböző operációs rendszeren használható, így szinte mindenki számára elérhető. Azonban szokás szerint a kiberbűnözők kidolgoztak egy módot ennek a népszerű eszköznek a kihasználására.

Néha az RDP gyengén védett vagy nyitva maradhat egy régebbi rendszeren, ami tökéletes lehetőséget biztosít a támadók számára a támadásra. A csalók a népszerű ellenőrző eszközök segítségével találják meg ezeket a nem biztonságos rendszereket. Amint a támadó talál egy sebezhető kapcsolatot, és a protokollon keresztül hozzáfér egy távoli számítógéphez, megfertőzheti a számítógépet rosszindulatú programokkal, és akár adatokat is kiszűrhet az eszközről. A tulajdonos engedélye nélkül fertőzött meg.

A Ransomware gyakori probléma az RDP-felhasználók körében. Valójában a Paloalto 2020. évi Unit 42 Incident Response and Data Breach Report azt mutatja, hogy az 1000 regisztrált ransomware támadás 50%-a az RDP-t használta a fertőzés kezdeti hordozójaként. Ez egy olyan típusú rosszindulatú program, amely titkosítja az áldozat fájljait, és túszként tartja őket mindaddig, amíg a támadó (általában pénzügyi) követeléseit nem teljesítik. A támadó ezután megadja az áldozatnak a visszafejtési kulcsot, bár nincs garancia arra, hogy ezt megteszi.

Az eszköz védelme érdekében az RDP használata során fontos, hogy erős jelszavakat használjon, kétfaktoros hitelesítést használjon, és lehetőség szerint frissítse a szervereket, hogy a megfelelő szoftvert használja. A legbiztonságosabb.

4. USB

Bár könnyen megfertőzhet egy eszközt rosszindulatú programokkal távolról, ez nem jelenti azt, hogy fizikailag még mindig nem lehet megtenni. Ha egy támadónak közvetlen hozzáférése van az áldozat eszközéhez, az USB használatával gyorsan és egyszerűen telepítheti a rosszindulatú programokat.

A rosszindulatú USB-k gyakran olyan rosszindulatú kódokkal vannak felszerelve, amelyek képesek összegyűjteni az áldozat eszközén elérhető adatokat. Például egy meghajtó megfertőzhet egy eszközt egy keyloggerrel , amely nyomon követhet mindent, amit az áldozat beír, beleértve a bejelentkezési információkat, a fizetési adatokat és az érzékeny kommunikációt.

USB használatakor a támadó lényegében bármilyen típusú rosszindulatú programot letölthet az eszközre, beleértve a zsarolóprogramokat, kémprogramokat, vírusokat és férgeket . Ezért fontos, hogy minden eszközét jelszóval védje, és kapcsolja ki vagy zárja le őket, amikor nincs a közelben.

Az USB-portokat is letilthatja , ha bekapcsolva kell hagynia a számítógépet, amíg távol van.

Ezenkívül kerülje az olyan USB-k használatát, amelyeknek a tartalmát nem ismeri, és kerülje a meghajtók előzetes víruskereső szoftverrel történő átvizsgálását.

A kiberbűnözők továbbra is új módszereket fejlesztenek ki a rosszindulatú programok terjesztésére és a támadások áldozataira. Fontos, hogy minden lehetséges módon védje eszközét, és ellenőrizze az összes szoftvert, fájlt és hivatkozást, mielőtt letölti vagy hozzáférne. Az ehhez hasonló apró, egyszerű lépésekkel megvédheti magát a rosszindulatú entitásoktól.