Ha mindig is azt gondolta, hogy a vírusok és a kulcsnaplózók halálos fenyegetést jelentenek, ne rohanjon megerősíteni, mert vannak ennél veszélyesebb fenyegetések.

Miközben a fenyegetésekkel és a hackerekkel szembeni védelmet biztosító biztonsági megoldások fokozatosan javulnak, a rosszindulatú programok (rosszindulatú programok) is egyre „ravaszabbabbak ” . A közelmúltban megjelent új fenyegetések egyike pedig a zsarolóprogramon keresztül történő zsarolás.

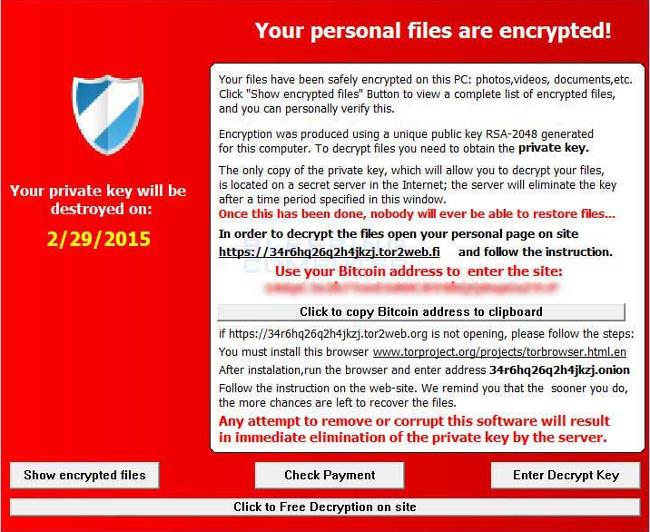

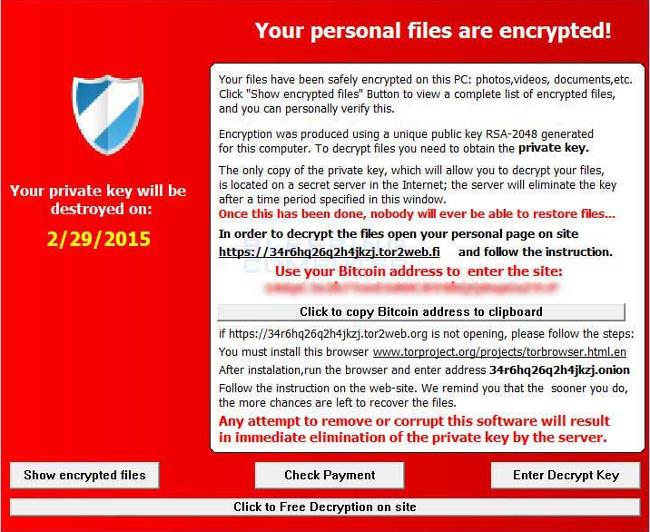

A ransomware vírus olyan rosszindulatú program, amely titkosítja és zárolja az összes vagy néhány fájlt a felhasználó számítógépén, majd váltságdíjat követel meg a feloldásért.

A támadások súlyossága a zsarolóprogram által érintett fájlok típusától függ. Bizonyos esetekben csak néhány szoftverfájlt titkosít, amelyeket a felhasználók letöltenek az internetről, és az operációs rendszer nem rendelkezik ezekkel a funkciókkal. Más esetekben a rosszindulatú programok a teljes merevlemezt érinthetik, és használhatatlanná tehetik a felhasználó számítógépét.

Az alábbiakban felsoroljuk a valaha volt 3 legveszélyesebb és legfélelmetesebb Ransomware vírust .

Ezenkívül az olvasók részletesebb információkat találhatnak a Ransomware-ről vagy arról, hogy mi az a Ransomware.

1. Locky Ransomware

A Lockyt először 2016 februárjában fedezték fel. Az ilyen típusú zsarolóprogramokat gyakran e-mail mellékletként küldik el, „ J-00 számla ” címmel. Az e-mail egy szöveges dokumentumot tartalmaz, amelyben a makró „be van programozva ”.

Ez a dokumentum azt mondja, hogy ha a címzett nem látja a számlákat, akkor engedélyeznie kell a makró futtatását. És amint a felhasználó engedélyezi a makrót, a Locky által igényelt összes végrehajtható fájl letöltődik, és a rendszer veszélybe kerül.

A Locky legújabb verziója meglehetősen okos, képes " elrejtőzni " a rendszeren, és "meg tudja védeni magát ", amikor a felhasználók hagyományos módszereket használnak a rendszer tesztelésére.

A közelmúltban felfedezték a Locky mail egy új formátumát, amely a számla formátuma helyett „ Megrendelés nyugtája – 00 ”.

Az olvasók itt tekinthetik meg a *.OSIRIS - Ransomware Locky vírus teljes eltávolításának lépéseit.

2. Cerber Ransomware

A Cerber a rosszindulatú programok intelligens, sőt meglehetősen "erős" formája. Ennek oka az, hogy ez egy ingyenes szoftver, amelyet a felhasználók letölthetnek, telepíthetnek, és véletlenül "megtámadják" a rendszert anélkül, hogy tudnák.

Az ilyen típusú zsarolóprogramok két „szállítási” módszert használnak:

- Az első módszer megegyezik a Locky-val, a Ceber is mellékletként kerül elküldésre. Amikor a felhasználók megnyitják ezt a fájlt, az megtámadja a felhasználó számítógépét és rendszerét.

- A második módszer egy hivatkozás, amellyel leiratkozhat az átverési listáról, de "felkínál" a felhasználóknak mellékleteket, és végül megtámadja a felhasználó számítógépét és rendszerét.

Amikor a Cerber „megfertőzi” és „megtámadja” a rendszerét, több mint 400 fájltípus vezérlését „eltéríti” és titkosítja, mielőtt váltságdíjat követelne. A váltságdíjak elérhetik az 500 dollárt, és ha nem fizet, nem használhatja számítógépét.

3. CryptoWall Ransomware

A CryptoWall egyfajta zsarolóprogram, amely számos „ fenyegetést ” rejt magában, és a felhasználókat fenyegeti a leginkább. Az ilyen típusú zsarolóprogramok nem használnak semmilyen trükköt, például e-mail mellékleteket, hanem a Java sebezhetőségeire támaszkodnak, és rosszindulatú hirdetéseken keresztül „terjednek” olyan népszerű webhelyeken, mint a Facebook és a Disney.

Ez a vírus "csendben" jut be a számítógépbe, főleg a %APPDATA% mappán keresztül, majd elkezdi vizsgálni a merevlemezt, hogy megtalálja a megcélzott fájlokat. Amint megvan a titkosítható fájlok listája, megkezdi a folyamatot.

A CryptoWall halálos legfigyelemreméltóbb pontja az, hogy képes 32 bites és 64 bites operációs rendszer verziókon is futni.

A felhasználók azonban "csökkenthetik" a CryptoWall hatását a merevlemez biztonsági mentési fájlok ideiglenes cseréjével. Természetesen ez csak ideiglenes megoldás, nem végleges, de több időt vesz igénybe más biztonsági megoldások alkalmazásában.

4. Egyes megoldások megvédik Önt a Ransomware támadásoktól

A ransomware vírusok egyre gyakoribbak és egyre ijesztőbbek. Ezért, hogy megvédje magát a Ransomware támadásoktól, érdemes rendszeresen biztonsági másolatot készítenie számítógépéről, frissítenie kell az operációs rendszer legújabb verzióit, és ami a legfontosabb: " ne légy bolond " és kattintson a fájlokra Ismeretlen forrásból küldött fájlok e-mail mellékleteken.

Ezen felül, ha nem szeretne Ransomware áldozatává válni, az olvasók további megoldásokra hivatkozhatnak itt.

Tekintse meg néhány további cikket alább:

- Mi a teendő a „Nincs internet a rosszindulatú programok eltávolítása után” hiba kezeléséhez?

Sok szerencsét!