A szervervédelem napjainkban a biztonsági csapatok egyik legnagyobb gondja. A gyenge védelem megnyithatja a kaput a támadók előtt, hogy bizonyos típusú rosszindulatú programokon keresztül jogosulatlan hozzáférést kapjanak a szerverhez. Ma a kiberbűnözők agresszívebbek, mint valaha. Állítsa be a szervervédelmet ezekkel az alapvető lépésekkel a támadók megelőzése érdekében!

SSH-kulcs: Kötelező elem a szerver védelméhez

A Secure Shell néven is ismert SSH-kulcsok egy kriptográfiai hálózati protokoll. Az SSH-kulcsok magasabb szintű biztonságot nyújtanak, mint a hagyományos jelszavak.

Ennek az az oka, hogy az SSH kulcsok sokkal jobban ellenállnak a Brute Force támadásoknak . Miért? Mert szinte lehetetlen dekódolni. Ezzel szemben a szokásos jelszó bármikor feltörhető.

Az SSH-kulcsok generálásakor kétféle kulcs létezik: privát kulcs és nyilvános kulcs. A privát kulcsot az adminisztrátor menti, míg a nyilvános kulcs megosztható más felhasználókkal.

A szerveren használt hagyományos jelszavakkal ellentétben az SSH-kulcsok hosszú bit- vagy karaktersorozattal rendelkeznek. Ezek feltöréséhez a támadó egy kis időt tölt azzal, hogy megpróbálja visszafejteni a hozzáférést különböző kombinációk kipróbálásával. Ez azért történik, mert a (nyilvános és privát) kulcsoknak egyeznie kell a rendszer feloldásához.

Az SSH-kulcs kötelező elem a szerver védelméhez

Állítson be tűzfalat

A tűzfal a kiszolgáló védelmének egyik alapvető intézkedése. A tűzfal elengedhetetlen, mert számos biztonsági paraméter alapján szabályozza a bejövő és kimenő forgalmat.

Ezek a biztonsági paraméterek a használt tűzfal típusától függően érvényesek. A technológiájuk alapján háromféle tűzfal létezik: csomagszűrés, proxyszűrő és állapotfüggő tűzfalak. Ezen szolgáltatások mindegyike más-más módot biztosít a szerver elérésére.

Például a szűrőtűzfal az egyik legegyszerűbb mechanizmus a szerver védelmére. Alapvetően az IP-címet, a forrásportot, a cél IP-címét, a célportot és a protokolltípust ellenőrzi: IP, TCP, UDP, ICMP. Ezután hasonlítsa össze ezeket az információkat a megadott hozzáférési paraméterekkel, és ha egyeznek, a kiszolgálóhoz való hozzáférés engedélyezett.

A két kommunikáló fél között egy proxyszűrő közvetítőként kerül elhelyezésre. Például egy ügyfélszámítógép hozzáférést kér egy webhelyhez. Ennek az ügyfélnek létre kell hoznia egy munkamenetet a proxyszerverrel , hogy hitelesítse és ellenőrizze a felhasználó internet-hozzáférését, mielőtt létrehozna egy második munkamenetet a webhely eléréséhez.

Ami az állapotalapú tűzfalat illeti, a proxy és a csomagszűrő technológiáját egyesíti. Valójában ez a leggyakrabban használt tűzfal a szerverek védelmére, mivel lehetővé teszi a biztonsági szabályok alkalmazását UFC tűzfalak, nftables és CSF tűzfalak használatával.

Röviden, a tűzfal kiszolgálóvédelmi eszközként való használata segít megvédeni a tartalmat, hitelesíteni a hozzáférést, valamint szabályozni a bejövő és kimenő forgalmat az előre beállított biztonsági paramétereken keresztül.

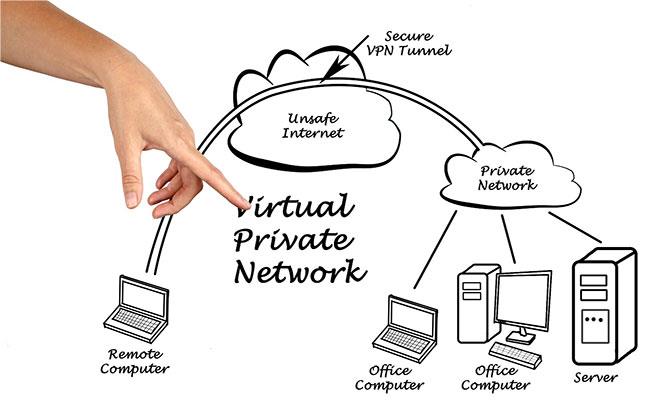

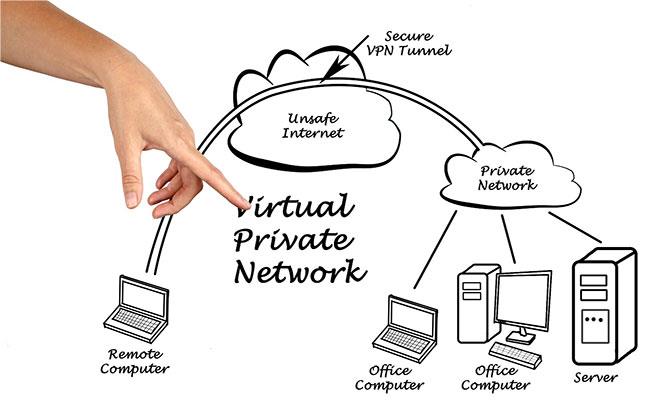

VPN beállítása

A VPN (virtuális magánhálózat) beállítása elengedhetetlen a távoli szerverek információinak a magánhálózat biztonsági paramétereinek megfelelő eléréséhez. Alapvetően a VPN virtuális kábelként működik a számítógép és a szerver között.

Ez a virtuális kábel alagutat hoz létre a titkosított információk áthaladásához. Ily módon a szerver és a jogosult számítógép között kicserélt információ védve lesz minden behatolástól.

A VPN-ek biztonsági protokollokat hoznak létre a kimenő és bejövő adatok szűrésére

A szervervédelmet megerősíti a VPN, mivel ez szabályozza a hozzáférést bizonyos portokhoz magánhálózaton keresztül. Ez azt jelenti, hogy a szerver nyilvános hozzáférése blokkolva marad, és csak a magánhálózathoz hozzáféréssel rendelkező felhasználók cserélhetnek információt a szerverrel.

Röviden, a VPN-ek biztonsági protokollokat biztosítanak a szerveren áthaladó információk védelmére, és biztonságos kapcsolat létrehozására adattitkosítással.

Titkosítás SSL és TLS használatával

Az SSL és TSL titkosítás egy alternatíva, ha nem szeretne VPN alagutat használni. Az SSL (Secure Sockets Layer) egy digitális tanúsítvány, amely védi az információátvitelt.

Másrészt a TSL (Transport Layer Security) a második generáció az SSL után. A TLS biztonságos környezetet hoz létre a felhasználó és a szerver között az információcseréhez. Ezt HTTP, POP3, IMAP, SMTP, NNTP és SSH protokollok használatával teszi.

Az SSL és a TSL használatával a KPI-n (Public Key Infrastructure) keresztül tanúsítványokat hozhat létre, kezelhet és ellenőrizhet. A kommunikáció titkosításához meghatározott felhasználókkal rendelkező rendszereket is meghatározhat.

Más szóval, amikor beállít egy jogosultsági tanúsítványt, nyomon követheti a magánhálózatához csatlakozó összes felhasználó személyazonosságát, és titkosíthatja forgalmukat, hogy megakadályozza a kommunikáció elfogását.