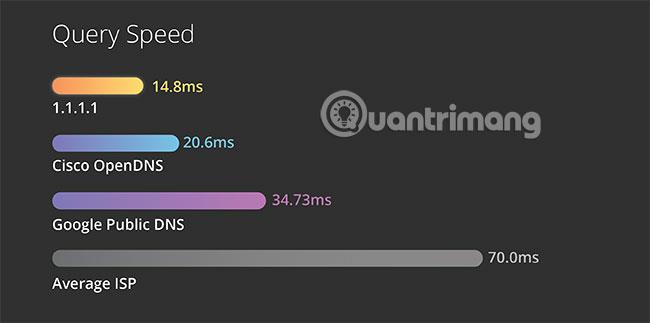

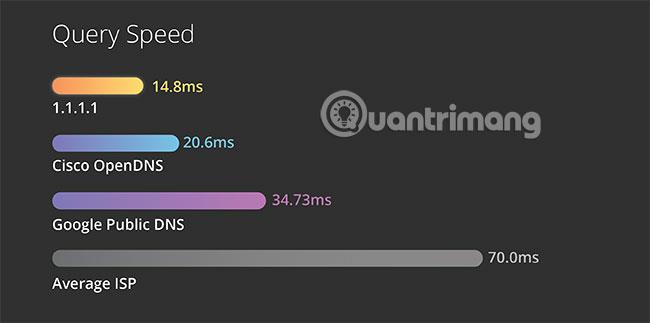

2018 áprilisában a Cloudflare kiadott egy új biztonsági eszközt, az 1.1.1.1. Ez egy fogyasztói DNS- cím , amelyet bárki ingyenesen használhat. Segítségével növelheti a DNS biztonságát, javíthatja a felhasználók adatvédelmét, és még a hálózati kapcsolatokat is felgyorsíthatja .

De hogyan működik? hogyan használod? És milyen DNS adatvédelmi kockázatokat segíthet javítani? Nézzük meg közelebbről a következő cikket!

Ismerje meg a Cloudflare DNS-t – a DNS-sel kapcsolatos adatvédelmi problémák megoldását segítő eszközt

Problémák a DNS-sel és az adatvédelemmel

A tartománynévrendszert (DNS) gyakran az internet telefonkönyvének nevezik. Ez az a technológia, amely az általunk mindennap használt domainek (például quantrimang.com) összekapcsolásáért felelős az adott webhely webszerverének IP-címével .

Természetesen megadhatja a webhely IP-címét, és továbbra is elérheti a kezdőlapját, de a szöveges URL-ek sokkal könnyebben megjegyezhetők, így a felhasználók gyakran használják őket.

Sajnos a DNS-technológia számos adatvédelmi problémával jár. A problémák veszélyeztethetik az online biztonságot, még akkor is, ha minden szokásos óvintézkedést megtesz a rendszer más részein. Íme néhány a DNS-sel kapcsolatos legrosszabb adatvédelmi problémák közül.

1. Az internetszolgáltató kémkedik utánad

A DNS működése miatt a felkeresett webhelyek naplójaként működik. Nem számít, hogy a meglátogatott webhely HTTPS-t használ -e vagy sem, internetszolgáltatója, mobilszolgáltatója és nyilvános WiFi-szolgáltatója továbbra is pontosan tudja, milyen domaineket látogatott meg.

Aggodalomra ad okot, hogy 2017 közepe óta az Egyesült Államokban az internetszolgáltatók nyereségszerzés céljából értékesíthetik az ügyfelek böngészési adatait. Valójában ez a jelenség az egész világon elterjedt.

Végső soron az Ön böngészési előzményei segítenek a nagyvállalatoknak pénzt keresni. Ezért mindig használjon harmadik fél DNS-szolgáltatót.

2. Nyomozás és hamisítás

Ön is veszélyben van a DNS utolsó mérföldes titkosításának hiánya miatt (DNS-titkosítás az eszköz és az internetszolgáltató között). Az ok:

A DNS-t két oldal befolyásolja: jogosultság (a tartalom oldalon) és rekurzív feloldó (az internetszolgáltató oldalán). Tágabb értelemben a DNS-feloldókra úgy gondolhatunk, hogy kérdéseket teszünk fel (például hol találom ezt a webhelyet?), és a DNS-névszerverek megadják a választ.

A feloldó és a mérvadó szerver között mozgó adatokat (elméletileg) DNSSEC védi. A gépek közötti rész (úgynevezett csonkfeloldó) és a rekurzív feloldó azonban nem biztonságos.

Sajnos ez sok lehetőséget teremt a rossz színészek számára, hogy leskeljék és manipulálják az adatokat.

3. Man-in-the-Middle támadás

Amikor böngészik az interneten, számítógépe gyakran olyan DNS-adatokat használ, amelyek valahol a hálózaton gyorsítótárban vannak. Ezzel csökkentheti az oldal betöltési idejét.

Ez a gyorsítótár azonban maga is gyorsítótár-mérgezés áldozatává válhat. Ez az ember a közepén támadás egy formája .

Egyszerűen fogalmazva, a hackerek kihasználhatják a sebezhetőségeket és a rossz konfigurációt, hogy hamis adatokat adhassanak a gyorsítótárhoz. Ezután, amikor legközelebb meglátogatja a fertőzött webhelyet, egy, a hacker által irányított szerverre kerül.

A hackerek még a célwebhelyedet is klónozhatják. Lehetséges, hogy soha nem tudhatja, hogy átirányították, és véletlenül felhasználóneveket, jelszavakat és egyéb bizalmas információkat adott meg.

Ez a folyamat megteremti a feltételeket az adathalász támadásokhoz .

Hogyan működik a Cloudflare?

A Cloudflare új 1.1.1.1-es szolgáltatása számos, a DNS-technológiával kapcsolatos adatvédelmi problémát kijavíthat.

A cég a szolgáltatás nyilvánosságra hozatala előtt hosszasan egyeztetett a böngészőfejlesztőkkel, és az ő ajánlásaik szerint fejlesztette az eszközt.

1. Biztonságos a Cloudflare DNS?

Igen, a Cloudflare DNS nem követi és nem tárolja az adatokat. A Cloudflare ígéretet tett arra, hogy soha nem követi nyomon a felhasználók DNS-ét, és nem ad el hirdetéseket a felhasználók internetezési szokásai alapján. A fogyasztók állításaiba vetett bizalmának erősítése érdekében a vállalat azt mondta, hogy soha nem fogja lemezre menteni az IP-cím lekérdezéseket, és megígérte, hogy 24 órán belül törli az összes DNS-rekordot.

A gyakorlatban ez azt jelenti, hogy a DNS-előzmények nem kerülnek az internetszolgáltatók vagy bárki más kezébe.

2. Fejlett technológia

Ha beír egy URL-címet, és megnyomja a gombot Enter, szinte minden DNS-feloldó elküldi a teljes tartománynevet ( www , quantrimang és com ) a gyökérkiszolgálóknak, .com-kiszolgálóknak és bármely köztes szolgáltatásnak.

Minden információ szükségtelen. A root szerverek egyszerűen a .com címre irányítják a feloldókat. Ezen a ponton mélyebb keresési lekérdezés indítható.

A probléma leküzdésére a Cloudflare egy sor megállapodott és ajánlott DNS adatvédelmi mechanizmust adott hozzá a csonkfeloldók és a rekurzív feloldók összekapcsolásához. Ennek eredményeként az 1.1.1.1 csak a szükséges mennyiségű információt küldi el.

3. Leskelődés-ellenes

Ha arra kíváncsi, hogy a Cloudflare DNS biztonságos-e, a válasz az, hogy rendkívül biztonságos. Az 1.1.1.1-es szolgáltatás egy olyan funkciót biztosít, amely segít megelőzni a leskelődést (adatszikkolás): DNS TLS-en keresztül.

A DNS over TLS úgy működik, hogy lehetővé teszi a csonkfeloldó számára, hogy TCP-kapcsolatot létesítsen a Cloudflare-rel a 853-as porton. A csonkfeloldó ezután TCP-kézfogást kezdeményez, és a Cloudflare megadja a TLS-tanúsítványát.

Amint a kapcsolat létrejön, a csonkfeloldó és a rekurzív feloldó közötti minden kommunikáció titkosítva lesz. Ennek eredményeként a lehallgatás és a manipuláció lehetetlenné válik.

4. Harcolj a Man-in-the-Middle támadásokkal

A Cloudflare adatai szerint a tartományok kevesebb mint 10%-a használja a DNSSEC-et a rekurzív feloldó és a mérvadó szerver közötti kapcsolat biztosítására.

A HTTPS-n keresztüli DNS egy feltörekvő technológia, amely segít a DNSSEC-t nem használó HTTPS-tartományok védelmében.

Titkosítás nélkül a hackerek „meghallgathatják” az adatcsomagjait, és tudják, melyik webhelyet keresi fel. A titkosítás hiánya sebezhetővé teszi a Man-in-the-middle támadásokkal szemben is, mint például a cikkben korábban.

A Cloudflare DNS használata

Az új 1.1.1.1 szolgáltatás használata egyszerű. Az alábbiakban a cikk elmagyarázza a folyamatot mind Windows, mind Mac gépeken.

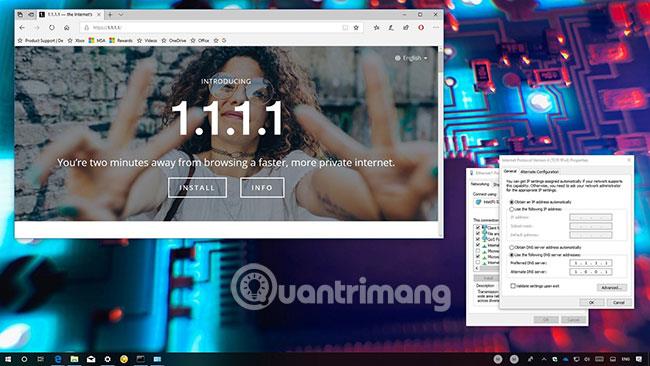

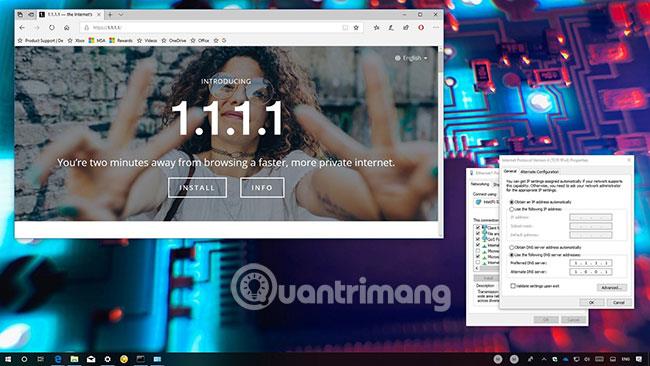

A Cloudflare DNS használata Windows rendszeren

A DNS-szolgáltató megváltoztatásához Windows rendszeren kövesse az alábbi lépéseket:

1. Nyissa meg a Beállítások alkalmazást a Start menüből.

2. Válassza a Hálózat és internet > Állapot > Hálózati beállítások módosítása > Adapterbeállítások módosítása menüpontot .

3. Kattintson jobb gombbal a kapcsolatra, és válassza a Tulajdonságok menüpontot.

4. Görgessen le, jelölje ki az Internet Protocol Version 4 (TCP/IPv4) elemet , majd kattintson a Tulajdonságok gombra.

5. Kattintson a következő DNS-kiszolgálócímek használata elemre .

6. Írja be az 1.1.1.1-et az első sorba, és az 1.0.0.1-et a második sorba.

7. Kattintson az OK gombra.

Lehet, hogy újra kell indítania a számítógépet.

A Cloudflare DNS használata Mac rendszeren

Ha Mac számítógépe van, kövesse az alábbi utasításokat a DNS módosításához:

1. Válassza az Apple > Rendszerbeállítások > Hálózat menüpontot .

2. Kattintson a kapcsolatok elemre az ablak bal oldalán található panelen.

3. Kattintson a Speciális gombra.

4. Jelölje ki a DNS elemet, és kattintson a + jelre .

5. Írja be az 1.1.1.1 és 1.0.0.1 értékeket a megfelelő mezőkbe.

6. Kattintson az OK gombra.

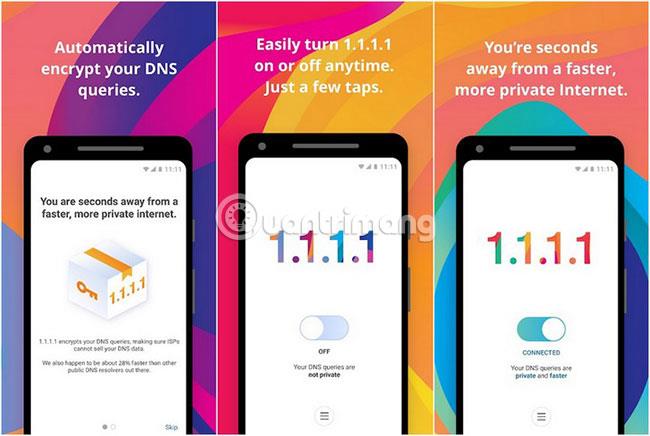

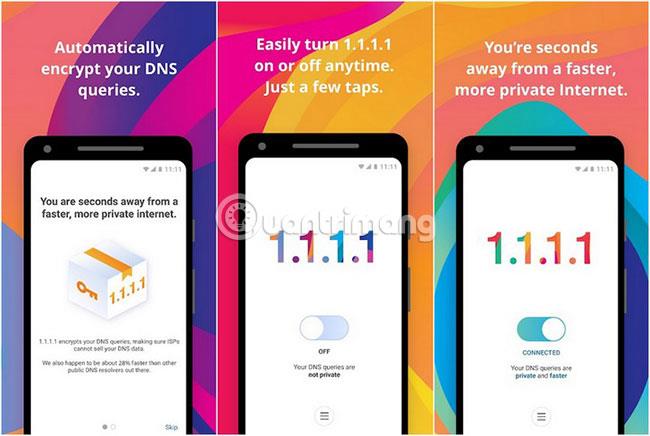

A Cloudflare DNS használata okostelefonokon

A Cloudflare Android és iOS rendszeren való használatához ingyenesen letöltheti az alkalmazást a megfelelő alkalmazásboltokból. Ez a Cloudflare DNS-alkalmazás a Cloudflare legújabb projektje. Csak 2018 novemberében adták ki.

Az 1.1.1.1 névre keresztelt alkalmazás egyszerűen használható be- és kikapcsolási lehetőségeket biztosít a vállalati DNS-kiszolgálók számára. Természetesen engedélyezheti a DNS-t a telefon natív eszközeivel, de a beállításokat nem könnyű megtalálni, és egyes gyártók még letiltják a hozzáférést. Ez az alkalmazás sokkal kezdőbarátabb.

1.1.1.1 letöltése Androidra | iOS (ingyenes).

Mindig erős VPN-t kell használnia az online adatvédelemért folytatott küzdelemben. Ez sokkal fontosabb, mint egy jó DNS.

Minden jó hírű VPN-szolgáltató saját DNS-címet is biztosít. Néha azonban manuálisan kell frissítenie a DNS-t a fent részletezett módszerekkel. Ennek elmulasztása DNS-szivárgást eredményez.

De csak azért, mert a VPN-szolgáltató megadja a saját DNS-címét, továbbra is használhat Cloudflare-címet. Valójában az Ön által használt VPN DNS-e valószínűleg ugyanolyan kifinomult vagy hatékony lesz, mint az új 1.1.1.1-es szolgáltatás.

Ha megbízható és jó hírű VPN-szolgáltatót keres , használja az ExpressVPN-t, a CyberGhost-ot vagy a privát internet-hozzáférést.

Ha pedig többet szeretne megtudni, feltétlenül tekintse meg a Quantrimang.com útmutatóját arról, hogy mi az a DNS-kiszolgáló, és hogyan működik a DNS-gyorsítótár-mérgezés .

Remélem sikeres vagy.