Mikä on 1.1.1.1?

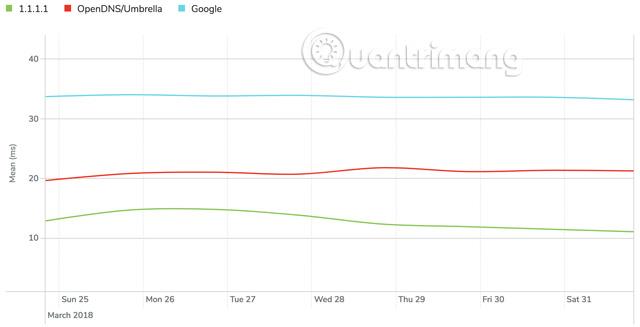

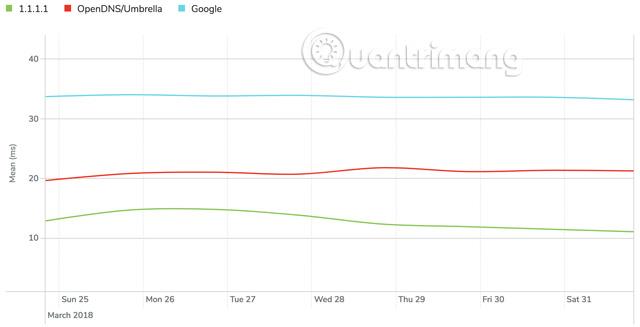

1.1.1.1 on nopea ja hyvin suojattu DNS-palvelu Cloudflarelta, kuuluisalta käänteisen välityspalvelimen palveluntarjoajalta. Cloudflaren DNS-palvelu auttaa käyttäjiä minimoimaan selaushistorian seurannan ja lisäämään Internet-yhteysnopeutta . Cloudflaren mukaan DNS-palvelun vasteaika on vain 14 ms, paljon nopeampi kuin OpenDNS (20 ms) ja Google DNS (34 ms).

APNIC:n toimittamat Cloudflaren IPv4-osoitteet on helppo muistaa: 1.1.1.1 ja 1.0.0.1.

Lisäksi käyttäjät voivat olla varmoja käyttäessään Cloudflaren DNS-palvelua, koska se poistaa kaikki tallennetut tietueet 24 tunnin kuluessa, joten tietoja ei paljasteta tai käytetä.

Ratkaisijan rooli DNS:ssä

Kun verkkotunnusta ratkaistaan, kysely kulkee taustajärjestelmästä (eli verkkoselaimesta) rekursiiviseen DNS -palveluun . Jos DNS- tietue ei ole palvelun paikallisessa välimuistissa, etsii etsimäsi IP-osoitetiedot rekursiivisesti luotettavalta DNS-hierarkialta. Rekursio on osa DNS 1.1.1.1:n toimintaa, joten sen on oltava nopea ja turvallinen.

Tavoite 1.1.1.1

Cloudflaren tavoitteena on käyttää maailman nopeinta julkista ratkaisua ja samalla nostaa rimaa käyttäjien yksityisyyden suojassa. Internetin nopeuttamiseksi yhtiö on rakentanut maailmanlaajuisesti datakeskuksia vähentämään etäisyyttä (eli latenssia) käyttäjistä sisältöön.

Pelkästään maaliskuussa Cloudflare aktivoi 31 uutta palvelinkeskusta maailmanlaajuisesti (Istanbul, Reykjavik, Riad, Macao, Bagdad, Houston, Indianapolis, Montgomery, Pittsburgh, Sacramento, Mexico City, Tel Aviv, Durban, Port Louis, Cebu City, Edinburgh, Riika, Tallinna, Vilna, Calgary, Saskatoon, Winnipeg, Jacksonville, Memphis, Tallahassee, Bogotá, Luxembourg City, Chișinău) ja kuten kaikki muutkin tämän verkon kaupungit, uudet sivustot käyttävät DNS Resolver, 1.1 .1.1 ensimmäisenä päivänä.

Tämä nopea ja laajalle levinnyt verkko on rakennettu palvelemaan mitä tahansa protokollaa, ja Cloudflare on tällä hetkellä Internetin nopein ja luotettavin DNS-palveluntarjoaja. Lisäksi yritys tarjoaa myös Anycast-palvelua kahdelle kolmestakymmenestä juurinimipalvelimesta (root domain name -resoluutiopalvelu) ja tarjoaa käyttäjille rekursiivisia DNS-palveluita. Rekursio voi hyödyntää samassa paikassa sijaitsevia arvovaltaisia palvelimia nopeuttaakseen kaikkien verkkotunnusten etsimistä.

Vaikka DNSSEC varmistaa tietojen eheyden ratkaisejan ja luotetun palvelimen välillä, se ei suojaa käyttäjien "viimeisen mailin" yksityisyyttä. DNS Resolver 1.1.1.1 tukee kuitenkin uusia DNS-suojausstandardeja - DNS-over-TLS ja DNS-over-HTTPS, jotka tarjoavat viime mailin salauksen pitääkseen käyttäjien DNS-kyselyt yksityisinä ja luottamuksellisina.

Resolver suojaa yksityisyyttä

Aikaisemmin koko verkkotunnus lähetettiin rekursiivisesti mille tahansa välittäjälle löytääkseen tiensä juuri- tai luotettuihin DNS-verkkoihin. Tämä tarkoittaa, että jos vierailet verkkosivustolla quantrimang.com, juuripalvelimelta ja .com-palvelimelta kysytään koko verkkotunnus (eli quantrimang ja com-osa), vaikka juuripalvelin yksinkertaisesti uudelleenohjaa. riippumaton koko verkkotunnuksesta). Helppo pääsy kaikkiin näihin henkilökohtaisiin selaustietoihin DNS:n kautta on huolenaihe monille ihmisille. Tämän ongelman ratkaisevat jotkin ratkaisijaohjelmistot, vaikka kaikki eivät tiedä näistä ratkaisuista.

DNS Resolver -palvelu, 1.1.1.1, tarjoaa kaikki DNS-yksityisyyden suojausmekanismit, jotka on tunnistettu ja joita suositellaan käytettäväksi tynkäselvityksen ja rekursiivisen ratkaisejan välillä. Tynkäratkaisija on käyttöjärjestelmän osa, joka "puhuu" rekursiivisten ratkaisejien kanssa. Käyttämällä vain RFC7816:ssa määritettyä kyselyn nimen minimoinnin DNS-osoitetta, DNS-selvitin 1.1.1.1 vähentää todennäköisyyttä, että tietoja vuotaa välitason DNS-palvelimille, kuten juurille ja TLD:ille. Tämä tarkoittaa, että DNS-selvittäjä 1.1.1.1 lähettää vain tarpeeksi nimiä, jotta ratkaiseja tietää, mitä kysyä seuraavaksi.

DNS-selvitin 1.1.1.1 tukee myös yksityisiä TLS-kyselyitä portissa 853 (DNS over TLS), joten se voi pitää kyselyt piilossa verkkovuodoilta. Lisäksi tarjoamalla kokeellisen DoH-protokollan (DNS over HTTPS) palvelu on parantanut käyttäjien yksityisyyttä ja nopeutta tulevaisuudessa, sillä selaimet ja muut sovellukset voivat muodostaa yhteyden toisiinsa Integroi DNS- ja HTTPS-liikenteen yhdeksi yhteydeksi.

Negatiivisen välimuistin (negatiivinen välimuisti on välimuisti, joka tallentaa "negatiiviset" vastaukset eli virheitä) käytön lisääntyessä DNS:ssä, kuten RFC8198:ssa kuvataan, Cloudflare voi jatkaa järjestelmän kuormituksen vähentämistä. Tämä tekniikka käyttää ensin negatiivista välimuistia olemassa oleville ratkaisejille negatiivisen (tai olemattoman) tiedon säilyttämiseksi jonkin aikaa. DNSSE-allekirjoitetuilla vyöhykkeillä ja muistissa olevista NSEC-tietueista selvittäjä voi selvittää, että pyydettyä nimeä ei ole olemassa ilman lisäkyselyjä. Siksi, jos kirjoitat wwwwww dot ja kirjoitat jotain, sitten wwww dot ja kirjoitat jotain, toiseen kyselyyn vastataan "ei" hyvin nopeasti (NXDOMAIN DNS-maailmassa). Negatiivinen välimuisti toimii vain DNSSEC-allekirjoitetuilla vyöhykkeillä, mukaan lukien juuri ja 1400 eilen allekirjoitetuista 1544 TLD:stä.

Yritys käyttää DNSSEC-todennusta, koska sen avulla varmistetaan vastausten oikeellisuus alhaisilla ja edullisilla allekirjoitusten varmistuskustannuksilla. Cloudflare haluaa aina käyttäjien luottavan saamiinsa vastauksiin ja suorittaa kaikki mahdolliset tarkistukset välttääkseen kielteisiä vastauksia asiakkaille.

DNS-operaattoreiden aiheuttamat DNSSEC-määrityksen virheet voivat kuitenkin aiheuttaa verkkotunnusten virheellisiä määrityksiä. Tämän ongelman korjaamiseksi Cloudflare määrittää " Negative Trust Anchors " verkkotunnuksissa, joissa on tunnistettuja ja korjattuja DNSSEC-virheitä, ja poistaa ne, kun operaattorit korjaavat määrityksen. Tämä rajoittaa epäonnistuneiden DNSSEC-verkkotunnusten vaikutusta poistamalla väliaikaisesti DNSSEC-tarkistuksen käytöstä tietyltä väärin määritetyltä toimialueelta ja palauttamalla pääsyn loppuasiakkaille.

Miten DNS-selvittäjä 1.1.1.1 -palvelu muodostettiin?

Aluksi Cloudflare ajatteli rakentaa oman ratkaisunsa, mutta tämä ajatus hylättiin myöhemmin monimutkaisuuden ja GTM-strategiaan liittyvien näkökohtien vuoksi - tarjota asiakkaille ainutlaatuista arvoa ja saada kilpailuetua. Tarkasteltuaan kaikki markkinoilla olevat avoimen lähdekoodin ratkaisut tästä pitkästä luettelosta he kavensivat valintaa kahteen tai kolmeen vaihtoehtoon, jotka sopivat useimpiin projektitavoitteisiin. Lopulta yritys päätti rakentaa järjestelmän CZ NIC:n Knot Resolverille, joka julkaistiin kaksi ja puoli vuotta sitten. Knot Resolverin valinta lisää myös ohjelmistojen monipuolisuutta. Kohokohta on, että siinä on enemmän ydinominaisuuksia kuin Cloudflare halusi. Knot Resolveria käytetään ja kehitetään OpenRestyä muistuttavalla modulaarisella arkkitehtuurilla.

Mielenkiintoisia asioita, jotka tekevät Cloudflaren ratkaisemisesta erilaisen

DNS Solutioner 1.1.1.1 -palvelun lisäominaisuudet ovat:

- Kyselyn minimointi RFC7816

- DNS-over-TLS (Transport Layer Security) RFC7858

- DoH DNS-over-HTTPS-protokolla

- RFC8198 "negatiiviset" vastaukset

Huomaa, että Knot Resolverin johtava kehittäjä Marek Vavruša on työskennellyt Cloudflare DNS -tiimin palveluksessa yli kaksi vuotta.

Kuinka tehdä ratkaisijasta nopeampi

Ratkaisijan nopeuteen vaikuttavat monet tekijät. Ensimmäinen ja tärkein on: Voiko se vastata välimuistista? Mikäli mahdollista, vastausaika on vain asiakkaalta ratkaisijalle lähetettävän paketin "paluumatka".

Kun ratkaiseja tarvitsee vastausta viranomaiselta, asiat muuttuvat hieman monimutkaisemmiksi, koska ratkaisejan on seurattava DNS-hierarkiaa verkkotunnusten ratkaisemiseksi, mikä tarkoittaa, että sen on keskusteltava useiden luotettujen palvelimien kanssa alkaen verkkotunnuksen nimestä. alkuperäpalvelin. Esimerkiksi Buenos Airesissa, Argentiinassa, DNS-hierarkian valvonta kestää kauemmin kuin selvittäjä Frankfurtissa, Saksassa, koska se on lähellä luotettavia palvelimia. Tämän ongelman ratkaisemiseksi meidän on esitäytettävä välimuisti yleisten nimien kaistan ulkopuolella, mikä tarkoittaa, että kun todellinen kysely saapuu, vastaukset voidaan hakea välimuistista paljon nopeammin.

Yksi skaalattujen verkkojen ongelma on, että välimuistin osumataajuus on kääntäen verrannollinen kuhunkin datakeskukseen määritettyjen solmujen lukumäärään. Jos lähimmässä datakeskuksessa on vain yksi solmu, voit olla varma, että kun kysyt saman kyselyn kahdesti, saat välimuistissa olevan vastauksen toisen kerran. Koska kussakin datakeskuksessa on satoja solmuja, käyttäjät voivat kuitenkin saada ratkaisemattomia vastauksia, mikä lisää viivettä jokaiselle pyynnölle. Yleinen ratkaisu on sijoittaa välimuistin kuormituksen tasapainottaja kaikkien ratkaisejien eteen, mutta tästä tulee koko järjestelmän vikakohta, eikä Cloudflare tee sitä. Sen sijaan, että luottaisi keskitettyyn välimuistiin, DNS-selvijä 1.1.1.1 käyttää kehittynyttä hajautettua välimuistia.

Tietokäytäntö

Cloudflare väittää, ettei se koskaan tallenna asiakkaiden IP-osoitteita ja käyttää vain kyselyn nimiä DNS-selvittimen suorituskyvyn parantamiseen (kuten välimuistien täyttämiseen alueen suosittujen verkkotunnusten perusteella ja/tai sumentamisen jälkeen).

Cloudflare ei koskaan tallenna lokeihin loppukäyttäjän tunnistavia tietoja, ja kaikki kerätyt tietueet poistetaan 24 tunnin kuluessa. Yhtiö sanoi jatkavansa tietosuojakäytäntönsä noudattamista ja varmistavansa, että mitään käyttäjätietoja ei myydä mainostajille tai käytetä kuluttajien kohdentamiseen.

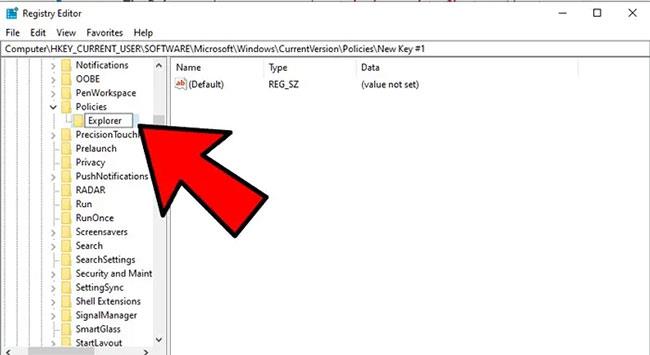

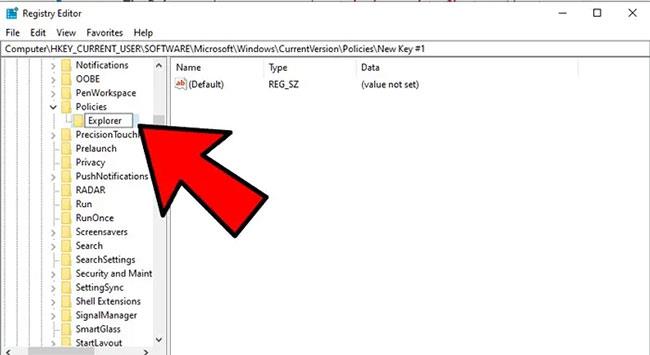

DNS-ratkaisun 1.1.1.1 määrittäminen

Quantrimang.comilla on melko tarkat ohjeet tämän DNS:n määrittämiseen PC:llä ja mobiililaitteella, jos olet kiinnostunut, voit seurata sitä.

Muutama seikka DNS-ratkaisun osoitteesta

Cloudflare työskenteli APNIC:n kanssa ja käytti IPv4-osoitteita 1.0.0.1 ja 1.1.1.1 (kaikki olivat yhtä mieltä näiden osoitteiden olevan helppo muistaa). Ilman vuosien tutkimusta ja testausta nämä sivustot eivät olisi päässeet tuotantoon.

IPv6 : lle yritys on valinnut tälle palvelulle numerot 2606:4700:4700::1111 ja 2606:4700:4700::1001. Kuten tiedät, IPv6-osoitteen saaminen ei ole helppoa, mutta he valitsivat osoitteen, joka käyttää vain numeroita.

Mutta miksi käyttää helposti muistettavaa osoitetta? Mitä erityistä tässä julkisessa ratkaisussa on? Ensimmäinen asia, joka on tehtävä tässä prosessissa, on, mihin nämä numerot asetetaan. He tarvitsevat numeron, joka voidaan syöttää mihin tahansa tietokoneeseen tai liittää laitteeseen, jolla käyttäjä löytää ratkaisupalvelun.

Kuka tahansa Internetin käyttäjä voi käyttää tätä julkista ratkaisijaa, ja voit nähdä, miten se tehdään, menemällä osoitteeseen https://1.1.1.1/ ja napsauttamalla ALOITA .

Miksi ilmoittaa DNS-ratkaisun julkaisemisesta huhtikuussa?

Suurimmalle osalle ihmisistä maailmassa sunnuntai on 1. huhtikuuta 2018 (Yhdysvalloissa päivämäärä kirjoitetaan 4. tammikuuta 2018 seuraavaa päivää edeltävää kuukautta). Näetkö 4 ja 1? Siksi Cloudflare ilmoitti tänä päivänä, neljä numero yksi (1.1.1.1).