Langaton tietoturva on erittäin tärkeää. Suurin osa meistä yhdistää mobiililaitteen, kuten älypuhelimen, tabletin, kannettavan tietokoneen tai muun laitteen, reitittimeen eri aikoina päivän aikana. Lisäksi esineiden Internet- laitteet muodostavat yhteyden Internetiin WiFin avulla.

He ovat aina aktiivisessa tilassa, aina "kuuntelevat" ja tarvitsevat aina korkeaa turvallisuutta. Siksi WiFi-salausvaiheet ovat erittäin tarpeellisia. WiFi-yhteyksien suojaamiseen on useita eri tapoja . Mutta mistä käyttäjät tietävät, mikä WiFi-suojausstandardi on paras? Seuraava artikkeli auttaa sinua vastaamaan tähän kysymykseen.

WEP, WPA, WPA2 ja WPA3 - Mikä on paras suojaustyyppi?

WiFi-suojaustyypit

Yleisimmät WiFi-suojaustyypit ovat WEP, WPA ja WPA2.

Vertaa WEP:tä ja WPA:ta

Wired Equivalent Privacy (WEP) on vanhin ja turvallisin WiFi-salausmenetelmä. Tapa, jolla WEP suojaa WiFi-yhteyksiä, on kauhea, joten jos käytät WEP:tä, sinun on muutettava tämäntyyppistä suojausta välittömästi.

Lisäksi, jos käytät vanhaa reititintä , joka tukee vain WEP:tä, käyttäjien tulee myös päivittää se turvallisuuden ja yhteyden parantamiseksi.

Miksi? Crackerit (krakkerit ovat ihmisiä, jotka ovat hyviä tietokoneissa, mutta käyttävät kykyjään vain yksityisten etujen palvelemiseen laittomasti) ovat löytäneet tavan murtaa WEP-salauksen ja tämä tehdään helposti vapaasti saatavilla olevien työkalujen avulla. Vuonna 2005 FBI esitti julkisen väitteen ilmaisten työkalujen käyttämisen puolesta yleisön tietoisuuden lisäämiseksi. Melkein kuka tahansa voi tehdä sen. Tämän seurauksena WiFi Alliance hylkäsi virallisesti WEP-standardin vuonna 2004.

Toistaiseksi käyttäjien tulisi käyttää WPA-versiota.

WPA:n ja WPA2:n määritelmät

Aiemmin turvaton WEP-standardi oli WiFi Protected Accessin (WPA) edeltäjä. WPA on vain ponnahduslauta WPA2:een.

Kun WEP muuttui turvattomaksi, WiFi Alliance kehitti WPA:n antamaan verkkoyhteyksille lisäsuojausta ennen WPA2:n kehittämistä ja käyttöönottoa. WPA2-tietoturvastandardit ovat aina olleet toivottavia tavoitteita. Vuonna 2018 kuitenkin ilmestyi myös WPA2

WPA3

Tällä hetkellä useimmat reitittimet ja WiFi-yhteydet käyttävät WPA2:ta, koska se on edelleen turvassa monilta salausstandardin haavoittuvuuksilta.

Uusin WiFi Protected Access -päivitys - WPA3 on kuitenkin saapunut. WPA3 sisältää useita tärkeitä parannuksia nykyaikaiseen langattomaan tietoturvaan, mukaan lukien:

- Suojaus Brute Force -hyökkäyksiltä : WPA3 suojaa käyttäjiä Brute Force -hyökkäyksiltä , vaikka he käyttäisivät heikkoja salasanoja .

- Julkisen verkon suojaus : WPA3 lisää henkilökohtaisten tietojen salauksen, teoriassa salaamalla käyttäjän yhteyden langattomaan tukiasemaan riippumatta siitä, onko se salasanalla tai ei.

- Esineiden internetin suojaus : WPA3 tulee aikaan, jolloin esineiden internetin laitteiden kehittäjät ovat valtavan paineen alla parantaa taustalla olevaa tietoturvaa.

- Vahvempi salaus : WPA3 lisää paljon vahvemman 192-bittisen salauksen, mikä parantaa merkittävästi turvallisuutta.

WPA3 ei ole vielä tullut kuluttajareitittimien markkinoille, vaikka sen odotetaan tapahtuvan vuoden 2018 loppuun mennessä. Siirtyminen WEP:stä WPA:han ja WPA:sta WPA2:een kesti kauan, joten tällä hetkellä ei ole syytä huoleen. .

Lisäksi valmistajien on julkaistava laitteet, jotka ovat taaksepäin yhteensopivia korjausten kanssa, mikä voi kestää kuukausia tai jopa vuosia.

Vertaa WPA, WPA2 ja WPA3

Ilmaus WiFi Protected Access toistetaan jopa 3 kertaa. WPA ja WPA2 ovat tuttuja, mutta WPA3 näyttää hieman oudolta, mutta se ilmestyy reitittimille pian. Joten mitä eroa on näiden kolmen suojatyypin välillä? Ja miksi WPA3 on parempi kuin WPA2?

WPA on alttiina hyökkäyksille

WPA:lla ei ole melkein mitään mahdollisuuksia, kun se asetetaan asteikolle kahden muun kilpailijan kanssa. Huolimatta vahvasta julkisen avaimen salauksesta ja 256-bittisen WPA-PSK:n (Pre-Shared Key) käyttämisestä, WPA:ssa on edelleen joitain vanhasta WEP-standardista "perittyjä" haavoittuvuuksia (joilla molemmilla on yhteinen haavoittuvien streamien salausstandardi RC4).

Haavoittuvuudet keskittyvät Temporal Key Integrity Protocol (TKIP) -protokollan käyttöönottoon.

TKIP itsessään on iso askel eteenpäin, sillä se käyttää pakettikohtaista avainjärjestelmää suojaamaan jokaista laitteiden välillä lähetettyä datapakettia. Valitettavasti TKIP WPA -toteutuksissa on otettava huomioon myös vanhat WEP-laitteet.

Uusi TKIP WPA -järjestelmä "kierrättää" joitain haavoittuvan WEP-järjestelmän puolia, ja tietysti samat haavoittuvuudet ovat ilmenneet myös uudessa standardissa.

WPA2 korvaa WPA:n

WPA2 korvasi virallisesti WPA:n vuonna 2006. Siitä huolimatta WPA oli lyhyesti WiFi-salauksen "huippu".

WPA2 tuo uuden tietoturva- ja salauspäivityksen, joista merkittävin on Advanced Encryption Standard (AES) -standardin käyttöönotto kuluttajien WiFi-verkoissa. AES on huomattavasti vahvempi kuin RC4 (koska RC4 on "särjetty" monta kertaa) ja se on tällä hetkellä monissa online-palveluissa käytettävä tietoturvastandardi.

WPA2 esittelee myös Counter Cipher Mode -tilan, jossa on Block Chaining Message Authentication Code Protocol tai lyhennettynä CCMP, joka korvaa nykypäivän haavoittuvan TKIP:n.

TKIP on edelleen osa WPA2-standardia, ja se tarjoaa toimintoja vain WPA-laitteille.

KRACK WPA2 Attack

KRACK-hyökkäys oli ensimmäinen WPA2:n haavoittuvuus. Key Reinstallation Attack (KRACK) on suora hyökkäys WPA2-protokollaa vastaan ja valitettavasti heikentää WPA2:ta käyttävää WiFi-yhteyttä.

Pohjimmiltaan KRACK heikentää WPA2:n nelisuuntaisen kättelyn keskeistä osa-aluetta , jolloin hakkerit voivat siepata ja manipuloida uusien salausavaimien luomista suojatun yhteyden aikana.

Mutta vaikka KRACKilla olisi niin voimakas vahinko, mahdollisuudet, että joku käyttää tätä työkalua hyökätäkseen kotiverkkoon, ovat erittäin pienet.

WPA3: WiFi Alliancen vastaus

WPA3 oli hieman myöhässä, mutta tarjoaa paljon paremman suojauksen. Esimerkiksi WPA3-Personal tarjoaa käyttäjille salauksen, vaikka hakkerit olisivat "rikkoneet" salasanan verkkoon yhdistämisen jälkeen.

Lisäksi WPA3 edellyttää, että kaikki yhteydet käyttävät suojattuja hallintakehyksiä (PMF). PMF parantaa olennaisesti yksityisyyden suojaa lisäturvamekanismeilla tietojen suojaamiseksi.

128-bittinen AES-standardi pysyy samana WPA3:lle (osoitus sen "kestävästä" turvallisuudesta). WPA3-Enterprise-yhteydet vaativat kuitenkin edelleen 198-bittisen AES:n. WPA3-Personal-käyttäjät voivat myös käyttää korkean intensiteetin 198-bittistä AES-tekniikkaa.

Löydät lisää WPA3:n uusia ominaisuuksia artikkelista: Lisätietoja WPA3:sta, tämän päivän uusimmasta WiFi-suojausstandardista .

Mikä on esijaettu WPA2-avain?

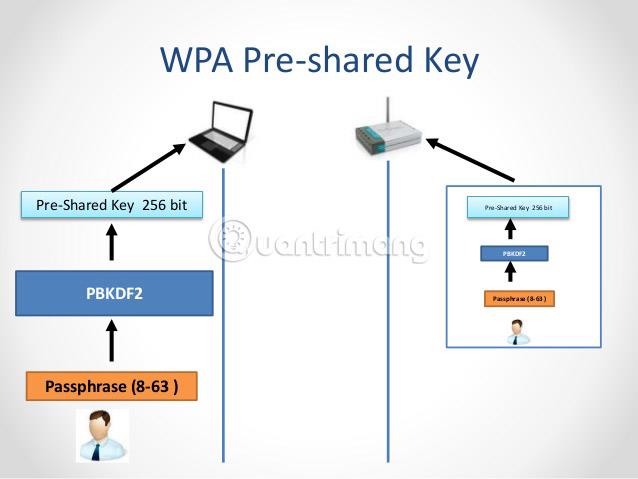

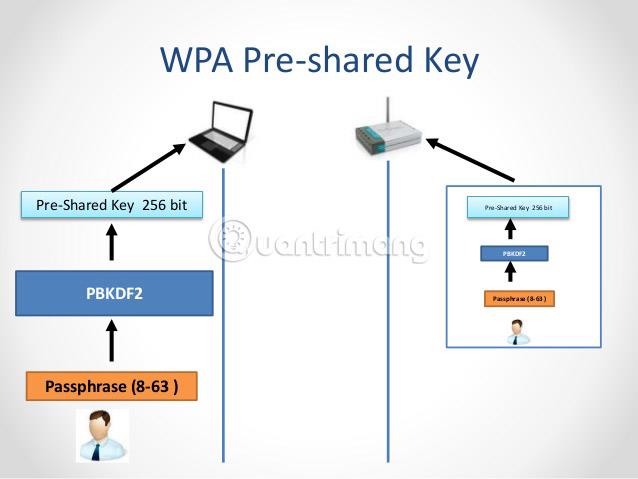

WPA2-PSK on lyhenne sanoista Pre-Shared Key, joka tunnetaan myös nimellä Personal mode, erityisesti pienille toimisto- ja kotiverkoille.

Langattomat reitittimet salaavat verkkoliikenteen avaimella. WPA-Personalissa tämä avain on reitittimeen määritetty WiFi-salasana . Ennen kuin laite voi muodostaa yhteyden verkkoon ja "ymmärtää" salauksen, käyttäjän on syötettävä siihen tunnuslause.

WPA2-Personal-salauksen käytännön heikkous on heikko salasana. Koska monet ihmiset käyttävät usein heikkoja salasanoja online-tileilleen, ei ole epätavallista, että he käyttävät samoin heikkoja salalauseita langattomien verkkojensa suojaamiseen. Sääntönä on käyttää vahvoja salasanoja verkon suojaamiseen, muuten WPA2 ei voi auttaa paljon.

Mikä on WPA3 SAE?

WPA3:a käytettäessä käyttäjät käyttävät uutta avaintenvaihtoprotokollaa nimeltä SAE (Simultaneous Authentication of Equals). SAE, joka tunnetaan myös nimellä Dragonfly Key Exchange Protocol, on turvallisempi avainten vaihtomenetelmä, joka korjaa KRACK-haavoittuvuuden.

Erityisesti se kestää offline-salauksenpurkuhyökkäyksiä tarjoamalla edelleensalaisuuden (joka on osa selaimen ja palvelimen välistä viestintäprosessia HTTPS-protokollan kautta). Välityssalaisuus estää hyökkääjiä purkamasta aiemmin tallennettua Internet-yhteyttä, vaikka he tietäisivät WPA3-salasanan.

Samoin WPA3 SAE käyttää peer-to-peer-yhteyttä vaihdon luomiseen ja eliminoi mahdollisuuden, että haitallinen välittäjä sieppaa avaimia.

Mikä on WiFi Easy Connect?

WiFi Easy Connect on uusi yhteysstandardi, joka on suunniteltu yksinkertaistamaan WiFi-laitteiden hallintaa ja määrittämistä.

Jos WiFi Easy Connect tarjoaa vahvan julkisen avaimen salauksen jokaiselle verkkoon lisätylle laitteelle, myös sovelluksille, joissa on vähän tai ei ollenkaan käyttöliittymää, kuten älykodit ja IoT-tuotteet .

Esimerkiksi kotiverkossa käyttäjä määrittäisi laitteen keskeiseksi konfigurointipisteeksi. Keskeisen konfigurointipisteen on oltava medialaite, kuten älypuhelin tai tabletti.

Multimedialaitetta käytetään sitten QR-koodin skannaamiseen , joka puolestaan käyttää WiFi Easy Connect -protokollaa WiFi Alliancen suunnittelemana.

QR-koodin skannaus (tai IoT-laitekohtaisen koodin syöttäminen) antaa yhdistetylle laitteelle saman suojauksen ja salauksen kuin muut verkon laitteet, vaikka suora määrittäminen ei olisi mahdollista. WiFi Easy Connect yhdistettynä WPA3:een lisää IoT-verkkojen ja älykotilaitteiden turvallisuutta.

WiFi-turvallisuus on erittäin tärkeää

Kirjoitushetkellä WPA2 on edelleen turvallisin WiFi-salausmenetelmä, koska se ottaa huomioon KRACK-haavoittuvuuden. Vaikka KRACK on varmasti ongelma, varsinkin yritysverkoissa, keskivertokäyttäjä ei todennäköisesti kohtaa tämäntyyppisiä hyökkäyksiä (ellet tietenkään ole iso laukaus).

WEP murtuu helposti, joten sitä ei tule käyttää mihinkään tarkoitukseen. Lisäksi, jos sinulla on laitteita, jotka voivat käyttää vain WEP-suojausta, sinun kannattaa harkita niiden vaihtamista verkon turvallisuuden parantamiseksi.

On myös tärkeää huomata, että WPA3 ei näy taianomaisesti ja suojaa kaikkia laitteita silmänräpäyksessä. Uuden WiFi-salausstandardin ottaminen käyttöön ja sen laaja käyttöönotto on pitkä prosessi.

Tämän onnistumisprosentti riippuu siitä, käyttävätkö verkkolaitteiden valmistajat yleensä ja erityisesti reitittimien valmistajat WPA3:a tuotteisiinsa.

Toistaiseksi sinun tulee keskittyä verkkosi suojaamiseen WPA2:lla.

Onnea!

Katso lisää: