Sähköpostin suojausprotokollat ovat rakenteita, jotka suojaavat käyttäjien sähköposteja ulkopuolisilta häiriöiltä. Sähköposti tarvitsee lisäsuojausprotokollia syystä: Simple Mail Transfer Protocol (SMTP) -protokollassa ei ole sisäänrakennettua suojausta. Järkyttäviä uutisia, eikö?

Monet suojausprotokollat toimivat SMTP:n kanssa. Tässä ovat nämä protokollat ja kuinka ne suojaavat sähköpostisi.

Tutustu sähköpostin suojausprotokolliin

1. Kuinka SSL/TLS suojaa sähköpostin

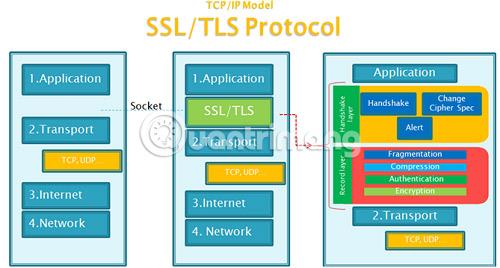

Secure Sockets Layer (SSL) ja sen seuraaja Transport Layer Security (TLS) ovat suosituimpia sähköpostin suojausprotokollia sähköpostin suojaamiseen sen kulkiessa Internetissä.

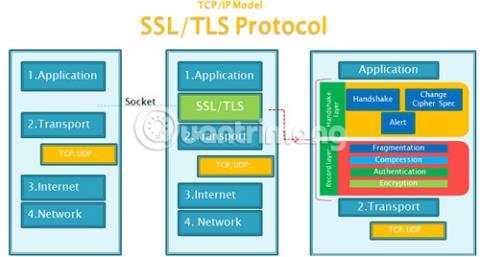

SSL ja TLS ovat sovelluskerroksen protokollia. Internet-viestintäverkoissa sovelluskerros standardoi viestinnän loppukäyttäjäpalveluille. Tässä tapauksessa sovelluskerros tarjoaa suojauskehyksen (sääntöjoukon), joka toimii SMTP:n (myös sovelluskerroksen protokollan) kanssa käyttäjien sähköpostiviestinnän suojaamiseksi.

Tämä artikkelin osa käsittelee vain TLS:ää, koska sen edeltäjä, SSL, on poistettu käytöstä vuodesta 2015 lähtien.

TLS tarjoaa lisää yksityisyyttä ja suojausta tietokoneohjelmien kanssa tapahtuvaan "viestintään". Tässä tapauksessa TLS tarjoaa suojauksen SMTP:lle.

Kun käyttäjän sähköpostisovellus lähettää ja vastaanottaa viestejä, se käyttää Transmission Control Protocol -protokollaa (TCP - osa siirtokerrosta ja sähköpostiohjelma käyttää sitä yhteyden muodostamiseen sähköpostipalvelimeen) käynnistääkseen "kättelyn" sähköpostipalvelimen kanssa.

Kättely on sarja vaiheita, joissa sähköpostiohjelma ja sähköpostipalvelin vahvistavat suojaus- ja salausasetukset ja aloittavat sitten sähköpostin lähettämisen. Perustasolla kättelyt toimivat seuraavasti:

1. Asiakas lähettää "hello"-viestin, salaustyypit ja yhteensopivat TLS-versiot sähköpostipalvelimelle (sähköpostipalvelimelle).

2. Palvelin vastaa digitaalisella TLS-sertifikaatilla ja palvelimen julkisella salausavaimella.

3. Asiakas tarkistaa varmennetiedot.

4. Asiakas luo jaetun salaisen avaimen (tunnetaan myös nimellä Pre-Master Key) käyttämällä palvelimen julkista avainta ja lähettää sen palvelimelle.

5. Palvelin purkaa salaisen jaetun avaimen salauksen.

6. Tässä vaiheessa asiakas ja palvelin voivat käyttää Secret Shared Key -avainta salaamaan tiedonsiirron, tässä tapauksessa käyttäjän sähköpostin.

TLS on tärkeä, koska suurin osa sähköpostipalvelimista ja sähköpostiohjelmista käyttää sitä käyttäjien sähköpostien perussalauksen tarjoamiseen.

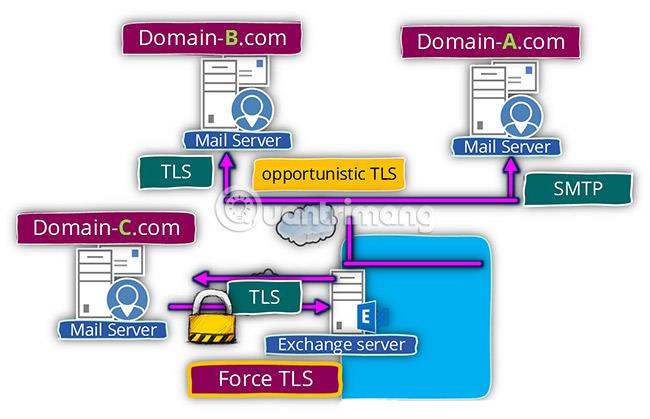

Opportunistinen TLS ja pakotettu TLS

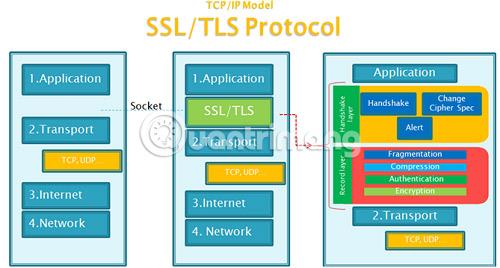

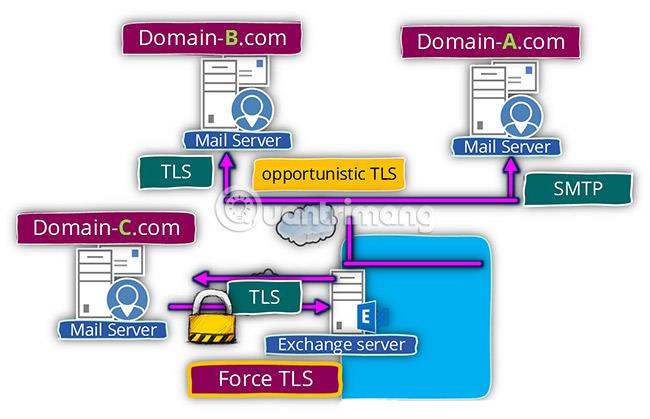

Opportunistinen TLS on protokollakomento, joka ilmoittaa sähköpostipalvelimelle, että sähköpostiohjelma haluaa muuttaa olemassa olevan yhteyden turvalliseksi TLS-yhteydeksi.

Joskus käyttäjän sähköpostiohjelma käyttää pelkkää tekstiyhteyttä sen sijaan, että se noudattaisi yllä olevaa kättelyprosessia suojatun yhteyden luomiseksi. Opportunistinen TLS yrittää käynnistää TLS-kättelyn "tunnelin" luomiseksi. Jos kättely kuitenkin epäonnistuu, Opportunistinen TLS palaa pelkkätekstiyhteyteen ja lähettää sähköpostin ilman salausta.

Pakotettu TLS on protokollakokoonpano, joka pakottaa kaikki sähköpostin "tapahtumat" käyttämään suojattua TLS-standardia. Jos sähköposti ei pääse sähköpostiohjelmasta sähköpostipalvelimelle, sähköpostin vastaanottajalle, viestiä ei toimiteta.

2. Digitaalinen varmenne

Digital Certificate on salaustyökalu, jota voidaan käyttää sähköpostien salaukseen. Digitaalinen varmenne on eräänlainen julkisen avaimen salaus.

Todennuksen avulla ihmiset voivat lähettää sinulle ennalta määritetyillä julkisilla salausavaimilla salattuja sähköposteja sekä salata muille lähettämäsi viestit. Digitaalinen varmenne toimii sitten passina, joka on sidottu online-identiteettiin ja sen ensisijainen käyttö on tämän henkilöllisyyden todentaminen.

Kun sinulla on digitaalinen sertifikaatti, julkinen avain on kaikkien saatavilla, jotka haluavat lähettää sinulle salattuja viestejä. He salaavat asiakirjansa julkisella avaimellasi ja sinä purat sen yksityisellä avaimellasi.

Yksityishenkilöt, yritykset, valtion organisaatiot, sähköpostipalvelimet ja melkein kaikki muut digitaaliset tahot voivat käyttää digitaalisia varmenteita henkilöllisyyksien todentamiseen verkossa.

3. Estä verkkotunnuksen huijaus lähettäjäkäytäntökehyksen avulla

Sender Policy Framework (SPF) on todennusprotokolla, joka teoriassa suojaa verkkotunnuksen huijaukselta.

SPF ottaa käyttöön lisäturvatarkistuksia, joiden avulla palvelin voi määrittää, ovatko viestit peräisin toimialueelta vai käyttääkö joku toimialuetta todellisen henkilöllisyytensä piilottamiseen. Verkkotunnus on osa Internetiä, jolla on ainutlaatuinen nimi. Esimerkiksi Quantrimang.com on verkkotunnus.

Hakkerit ja roskapostittajat usein piilottavat verkkotunnuksensa yrittäessään tunkeutua järjestelmään tai huijata käyttäjiä, koska verkkotunnuksesta on mahdollista jäljittää sijainti ja omistaja tai ainakin nähdä onko verkkotunnus luettelossa. Naamioimalla haitallisen sähköpostin "terveeksi" aktiiviseksi verkkotunnukseksi, on erittäin todennäköistä, että käyttäjät eivät ole epäluuloisia napsauttaessaan tai avaaessaan haitallista liitettä.

Lähettäjäkäytäntökehyksessä on kolme ydinelementtiä: kehys, todennusmenetelmät ja erikoistuneet sähköpostin otsikot, jotka välittävät tietoa.

4. Kuinka DKIM pitää sähköpostit turvassa

DomainKeys Identified Mail (DKIM) on peukaloinnin estoprotokolla, joka varmistaa, että lähetetyt viestit ovat suojattuja lähetyksen aikana. DKIM käyttää digitaalisia allekirjoituksia tarkistaakseen sähköpostit tietyiltä verkkotunnuksilta. Lisäksi se tarkistaa myös salliiko verkkotunnus sähköpostien lähettämisen. DKIM on SPF:n laajennus.

Käytännössä DKIM helpottaa "mustien" ja "valkoisten listojen" kehittämistä.

5. Mikä on DMARC?

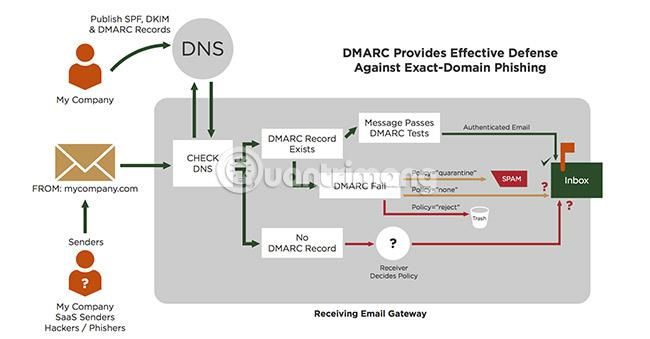

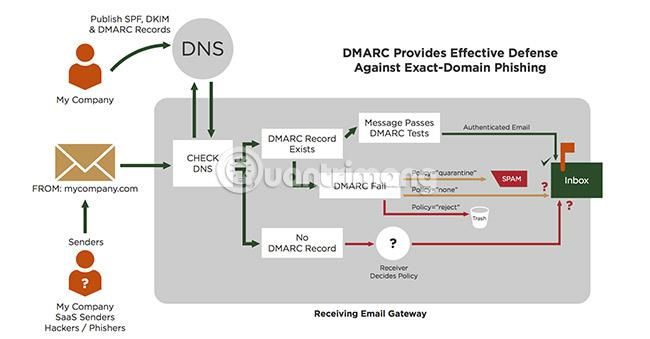

Seuraava sähköpostin suojausprotokolla on DMARC (Domain-Based Message Authentication, Reporting & Conformance). DMARC on todennusjärjestelmä, joka vahvistaa SPF- ja DKIM-standardit suojatakseen verkkotunnuksesta peräisin olevia vilpillisiä toimia. DMARC on tärkeä ominaisuus verkkotunnusten huijauksen torjunnassa. Suhteellisen alhainen käyttöönottoaste tarkoittaa kuitenkin, että väärentäminen on edelleen rehottavaa.

DMARC toimii estämällä otsikon väärentämisen käyttäjän osoitteesta. Se tekee tämän seuraavasti:

- Yhdistä verkkotunnuksen nimi "header from" verkkotunnuksen nimeen "envelope from". "Envelope from" -verkkotunnus tunnistetaan SPF-testauksen aikana.

- Yhdistä verkkotunnuksen nimi "envelope from" ja "d= domain name", joka löytyy DKIM-allekirjoituksesta.

DMARC opastaa sähköpostipalveluntarjoajaa käsittelemään saapuvia sähköposteja. Jos sähköposti ei täytä SPF-testaus- ja DKIM-todennusstandardeja, se hylätään. DMARC on tekniikka, jonka avulla kaikenkokoiset verkkotunnukset voivat suojata verkkotunnuksiaan huijaukselta.

6. Päästä päähän -salaus S/MIME:llä

Secure/Multipurpose Internet Mail Extensions (S/MIME) on pitkäaikainen päästä päähän -salausprotokolla. S/MIME koodaa sähköpostin sisällön ennen sen lähettämistä, pois lukien lähettäjä, vastaanottaja tai muut sähköpostin otsikon osat. Vain vastaanottaja voi purkaa lähettäjän viestin salauksen.

S/MIME on toteutettu sähköpostiohjelmissa, mutta vaatii digitaalisen varmenteen. Useimmat nykyaikaiset sähköpostiohjelmat tukevat S/MIME:tä, mutta käyttäjien on silti tarkistettava sovelluksensa ja sähköpostipalveluntarjoajansa tuki.

7. Mikä on PGP/OpenPGP?

Pretty Good Privacy (PGP) on toinen pitkäaikainen päästä päähän -salausprotokolla. Käyttäjät ovat kuitenkin todennäköisemmin kohdanneet ja käyttäneet sen avoimen lähdekoodin vastinetta, OpenPGP:tä.

OpenPGP on PGP-salausprotokollan avoimen lähdekoodin versio. Se saa säännöllisesti päivityksiä, ja käyttäjät löytävät sen monista nykyaikaisista sovelluksista ja palveluista. Kuten S/MIME, kolmannet osapuolet voivat edelleen käyttää sähköpostin metatietoja, kuten sähköpostin lähettäjän ja vastaanottajan tietoja.

Käyttäjät voivat lisätä OpenPGP:n sähköpostin suojausasetuksiinsa jollakin seuraavista sovelluksista:

- Windows: Windows-käyttäjien kannattaa harkita Gpg4Win.org-sivustoa.

- macOS: macOS-käyttäjien kannattaa tarkistaa Gpgtools.org.

- Linux: Linux-käyttäjien tulee valita GnuPG.org.

- Android: Android-käyttäjien kannattaa tarkistaa OpenKeychain.org.

- iOS: iOS-käyttäjien tulee valita PGP Everywhere. (pgpeverywhere.com)

OpenPGP:n toteutus kussakin ohjelmassa on hieman erilainen. Jokaisella ohjelmalla on eri kehittäjä, joka asettaa OpenPGP-protokollan käyttämään sähköpostin salausta. Nämä ovat kuitenkin kaikki luotettavia salausohjelmia, joihin käyttäjät voivat luottaa tietoihinsa.

OpenPGP on yksi helpoimmista tavoista lisätä salausta useille eri alustoille.

Sähköpostin suojausprotokollat ovat erittäin tärkeitä, koska ne lisäävät suojaustasoa käyttäjien sähköposteihin. Periaatteessa sähköposti on alttiina hyökkäyksille. SMTP:ssä ei ole sisäänrakennettua suojausta, ja sähköpostin lähettäminen pelkkänä tekstinä (eli ilman suojausta ja kuka tahansa sen sieppaava voi lukea sisällön) on erittäin riskialtista, varsinkin jos se sisältää arkaluonteisia tietoja.

Toivottavasti löydät oikean vaihtoehdon!

Katso lisää: