Uusien ja nousevien kyberturvallisuusuhkien tunnistamisprosessi ei lopu koskaan – ja kesäkuussa 2023 BitDefender Labs löysi osan haittaohjelmien kohdistusjärjestelmiä, jotka käyttävät verkkoyhteyksiä. Etätyöpöytäyhteys vuodesta 2022.

Jos käytät Remote Desktop Protocol (RDP) -protokollaa , on tärkeää määrittää, oletko kohde ja onko tietosi varastettu. Onneksi on olemassa useita menetelmiä, joilla voit estää tartunnan ja poistaa RDStealer tietokoneeltasi.

Mikä on RDStealer? Miten sinut kohdistettiin?

RDStealer on haittaohjelma, joka yrittää varastaa tunnistetietoja ja tietoja saastuttamalla RDP-palvelimen ja valvomalla sen etäyhteyksiä. RDStealer otetaan käyttöön Logutil- takaportin kanssa, jota käytetään etätyöasemien tartuttamiseen ja jatkuvaan pääsyyn asiakaspuolen RDStealer-asennuksen kautta.

Jos haittaohjelma havaitsee, että etäkone on yhteydessä palvelimeen ja Client Drive Mapping (CDM) on käytössä, haittaohjelma skannaa koneen sisällön ja etsii tiedostoja, kuten luottamuksellisia tietokantoja. KeePass-salasana, selaimen tallennettu salasana ja SSH yksityinen avain. Se kerää myös näppäinpainalluksia ja leikepöydän tietoja.

RDStealer voi kohdistaa järjestelmääsi riippumatta siitä, onko se palvelin- vai asiakaspuolella. Kun RDStealer saastuttaa verkon, se luo haitallisia tiedostoja kansioihin, kuten "%WinDir%\System32" ja "%PROGRAM-FILES%" , jotka yleensä jätetään pois järjestelmän laajuisten haittaohjelmien tarkistuksissa.

Bitdefenderin mukaan haittaohjelma leviää useiden vektorien kautta. CDM-hyökkäysvektorin lisäksi RDStealer-tartunnat voivat olla peräisin tartunnan saaneista verkkomainoksista, haitallisista sähköpostiliitteistä ja Social Engineering -kampanjoista . RDStealeristä vastaava ryhmä näyttää olevan erityisen pitkälle kehitetty, joten uusia hyökkäysvektoreita - tai parannettuja RDStealer-muotoja - saattaa ilmestyä tulevaisuudessa.

Jos käytät etätyöpöytää RDP:n kautta, turvallisin vaihtoehto on olettaa, että RDStealer on tartuttanut järjestelmääsi. Vaikka virus on liian älykäs tunnistettavaksi helposti manuaalisesti, voit estää RDStealeria parantamalla palvelimesi ja asiakasjärjestelmien suojausprotokollia ja suorittamalla tarkistuksia koko järjestelmäviruksen ilman turhia poissulkemisia.

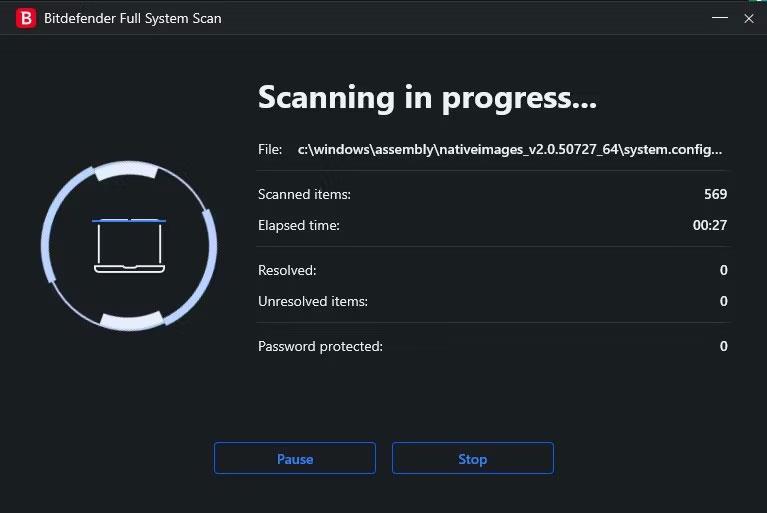

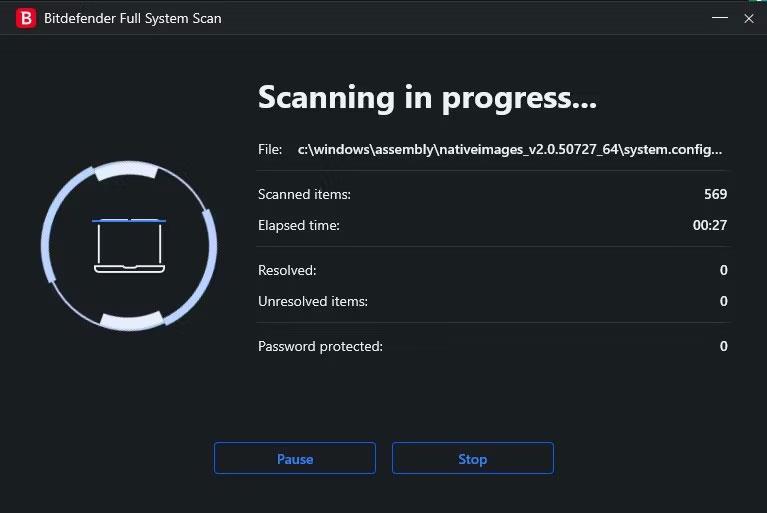

Suorita täydellinen järjestelmätarkistus Bitdefenderissä

Olet erityisen alttiina RDStealerille, jos käytät Dellin järjestelmää, koska se näyttää kohdistuvan erityisesti Dellin valmistamiin tietokoneisiin. Haittaohjelma on suunniteltu tarkoituksella naamioitumaan kansioihin, kuten "Program Files\Dell\CommandUpdate" ja käyttämään komento- ja ohjausalueita, kuten "dell-a[.]ntp-update[. ]com".

Suojaa etätyöpöytää RDSealeria vastaan

Tärkein asia, jonka voit tehdä suojautuaksesi RDSealeria vastaan, on olla varovainen selatessasi verkkoa. Vaikka ei ole paljon yksityiskohtia siitä, kuinka RDStealer leviää RDP-yhteyksien ulkopuolelle, on noudatettava varovaisuutta, jotta vältetään melkein kaikki tartuntavektorit.

Käytä monivaiheista todennusta

Voit parantaa RDP-yhteyksien turvallisuutta ottamalla käyttöön parhaita käytäntöjä, kuten monitekijätodennusta (MFA). Edellyttämällä toissijaista todennusmenetelmää jokaiselle kirjautumiselle voit estää monentyyppiset RDP-hyökkäykset. Muut parhaat käytännöt, kuten verkkotason todennuksen (NLA) käyttöönotto ja VPN-verkkojen käyttö , voivat myös tehdä järjestelmästäsi vähemmän houkuttelevan ja alttiita kompromisseille.

Salaa ja varmuuskopioi tiedot

RDStealer varastaa tehokkaasti dataa - ja leikepöydältä löytyvän ja näppäinlokitoiminnolla saadun tekstin lisäksi se etsii myös tiedostoja, kuten KeePass-salasanatietokantoja. Vaikka varastetuilla tiedoilla ei ole positiivisia puolia, voit olla varma, että varastettujen tietojen käsittely on vaikeaa, jos olet ahkera tiedostojesi salauksessa.

Tiedostojen salaus on suhteellisen yksinkertainen tehtävä oikeilla ohjeilla. Se on myös erittäin tehokas tiedostojen suojaamisessa, koska hakkereiden on käytävä läpi vaikea prosessi salattujen tiedostojen salauksen purkamiseksi. Vaikka tiedostojen salaus on mahdollista purkaa, hakkerit siirtyvät todennäköisemmin helpompiin kohteihin - ja sen seurauksena olet täysin tinkimätön. Salauksen lisäksi sinun tulee myös varmuuskopioida tiedot säännöllisesti, jotta et menetä pääsyä myöhemmin.

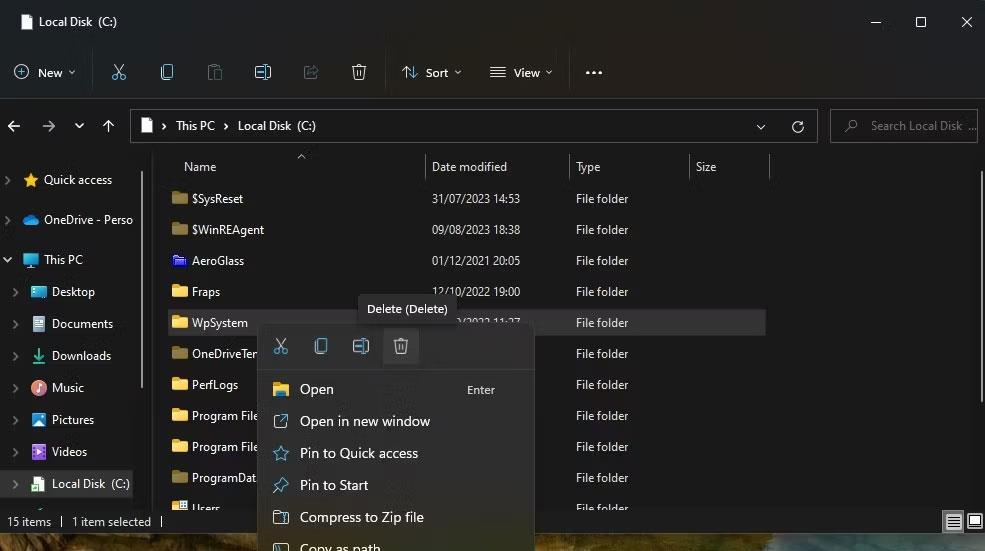

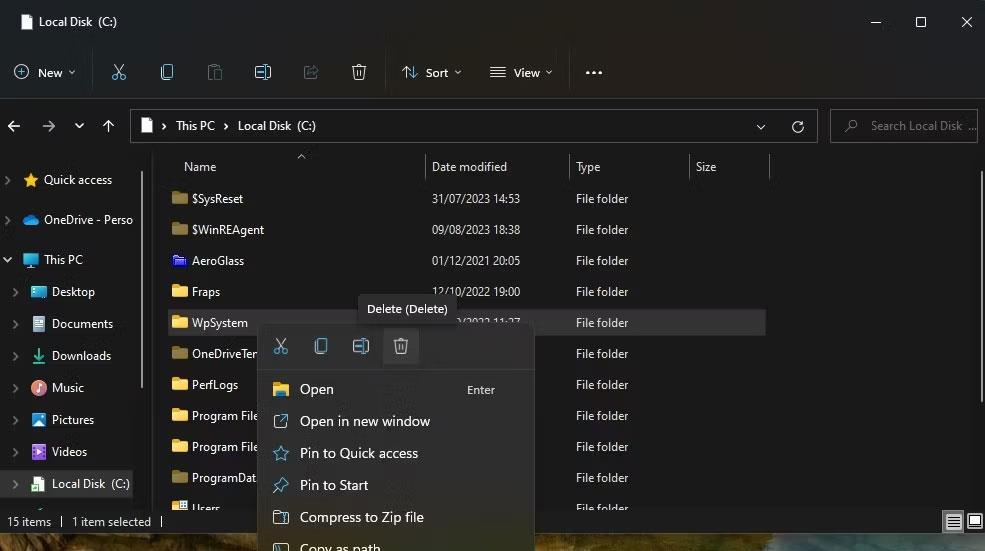

Määritä virustorjuntaohjelmisto oikein

Virustorjuntaohjelmiston oikea määrittäminen on myös tärkeää, jos haluat suojata järjestelmääsi. RDStealer hyödyntää sitä tosiasiaa, että monet käyttäjät jättävät pois kokonaisia kansioita erityisesti ehdotettujen tiedostojen sijaan luomalla haitallisia tiedostoja näihin kansioihin. Jos haluat virustorjuntaohjelmistosi löytävän ja poistavan RDStealer-ohjelman, sinun on muutettava poissulkemisia sisältämään vain erityisesti suositellut tiedostot.

Hallitse virustorjuntapoikkeuksia Bitdefenderissä

Viitteeksi RDStealer luo haitallisia tiedostoja kansioihin (ja niiden vastaaviin alikansioihin), mukaan lukien:

- %WinDir%\System32\

- %WinDir%\System32\wbem

- %WinDir%\security\database

- %PROGRAM_FILES%\f-secure\psb\diagnostics

- %PROGRAM_FILES_x86%\dell\commandupdate\

- %PROGRAM_FILES%\dell\md-tallennusohjelmisto\md-määritysapuohjelma\

Sinun tulee säätää virustarkistuksen poissulkemisia Microsoftin suosittelemien ohjeiden mukaisesti. Sulje pois vain tietyt luetellut tiedostotyypit ja kansiot, äläkä ylätason kansioita. Varmista, että virustorjuntaohjelmistosi on ajan tasalla, ja suorita täydellinen järjestelmätarkistus.

Päivitä viimeisimmät tietoturvauutiset

Vaikka Bitdefenderin kehitystiimi on antanut käyttäjille mahdollisuuden suojata järjestelmiään RDStealeriltä, se ei ole ainoa haittaohjelma, josta sinun on huolehdittava - ja on aina mahdollisuus, että se kehittyy uusilla tavoilla. ja yllätys. Yksi tärkeimmistä toimenpiteistä, jonka voit tehdä järjestelmien suojaamiseksi, on pysyä ajan tasalla viimeisimmistä uutisista uusista kyberturvallisuusuhkista.