Tietoturvatutkijat paljastivat äskettäin uuden WiFi-hakkerointitekniikan , jonka avulla on helppo selvittää nykyaikaisimpien reitittimien WiFi-salasanat. Kuuluisan salasanahakkerointityökalun Hashcatin kehittäjä Jens Steube (lempinimi "Atom") löysi tämän menetelmän analysoidessaan äskettäin julkaistua WPA3-suojausstandardia, ja tämä menetelmä kohdistuu langattomaan WPA-verkkoprotokollaan /WPA2, jossa on verkkovierailuominaisuus, joka perustuu PMKID:hen (Pairwise Master Key Identifier). ).

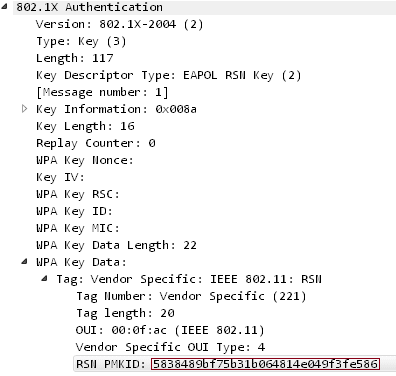

Tämän uuden WiFi-hakkerointimenetelmän avulla hyökkääjät voivat hakea PSK (Pre-shared Key) -kirjautumissalasanan murtautuakseen WiFi-verkkoihin ja kurkistaakseen Internet-toimintoihin. Aiemmin hyökkääjän täytyi odottaa, että joku kirjautui sisään verkkoon ja hankkisi EAPOL:n 4-suuntaisen autentikoinnin kättelyn - verkon todennusprotokollan. Mutta uudella menetelmällä käyttäjän ei enää tarvitse olla kohdeverkossa, se on tehtävä vain RSN IE:ssä (Robust Security Network Information Element) käyttämällä yhtä EAPOL:a (Extensible Authentication Protocol over LAN) sen jälkeen, kun pyynnön lähettäminen tukiasemalta.

Robust Security Network on protokolla, joka muodostaa suojatun tiedonsiirron langattomassa 802.11-verkossa ja käyttää PMKID:tä – avainta, jota tarvitaan yhteyden muodostamiseen asiakkaan ja tukiaseman välille.

Kuinka hakkeroida Wifi PMKID:n avulla

Vaihe 1: Hyökkääjä käyttää työkalua, kuten hcxdumptool (https://github.com/ZerBea/hcxdumptool) (v4.2.0 tai uudempi), pyytääkseen PMKID:tä kohdetukipisteestä ja tallentaakseen vastaanotetun kehyksen tiedostoon.

$ ./hcxdumptool -o test.pcapng -i wlp39s0f3u4u5 --enable_status

Vaihe 2: Käyttämällä hcxcaptool-työkalua (https://github.com/ZerBea/hcxtools) kehyksen tulos (pcapng-muoto) muunnetaan Hashcatin hyväksymään hash-muotoon.

$ ./hcxpcaptool -z test.16800 test.pcapng

Vaihe 3: Hanki WPA PSK -salasana Hashcat-salasanojen murtotyökalulla (https://github.com/hashcat/hashcat) (v4.2.0 tai uudempi) ja olet valmis.

$ ./hashcat -m 16800 test.16800 -a 3 -w 3 '?l?l?l?l?l?lt!'

Se on kohteen langattoman verkon salasana, sen kesto riippuu salasanan pituudesta ja monimutkaisuudesta.

"Tällä hetkellä emme tiedä kuinka monella myyjällä tai reitittimellä tämä menetelmä toimii, mutta uskomme sen toimivan 802.11i/p/q/r-verkoissa, joissa verkon kytkentä on käytössä. (eli useimmat reitittimet nykyään) ", Steube sanoi.

Koska salasanojen hakkerointi tapahtuu vain, kun verkossa on portointi käytössä ja hyökkääjän on kokeiltava monia vääriä salasanoja, käyttäjiä kehotetaan suojaamaan verkkoa käyttämällä salasanoja, joita on vaikea arvata. Tämän tyyppinen hakkerointi ei myöskään toimi uuden sukupolven langattoman verkon suojausprotokollan WPA3 kanssa "uuden avaimen sukupolven protokollan, jota kutsutaan samanarvoisten todennusten (SAE)" vuoksi.

Katso lisää: