Ei ole helppoa tapaa määrittää , käytätkö etäkäyttötroijalaisen (RAT) saastuttamaa tietokonetta vai puhdasta tietokonetta. Joten tieto siitä, kuinka estää etäkäytön troijalaiset hyökkäykset, auttaa sinua pitämään tietokoneesi RAT-haittaohjelmilta.

Otetaanpa siis selvää, mitä RAT-hyökkäys on, miksi uhkatoimijat tekevät näitä hyökkäyksiä ja miten ne voidaan estää.

Mikä on Remote Access Trojan (RAT)?

Remote Access Trojan (RAT) on eräänlainen haittaohjelma, jonka avulla hyökkääjät voivat etäohjata tietokonettasi.

RAT:n avulla hyökkääjät voivat tehdä koneellasi mitä tahansa, kuten katsella ja ladata tiedostoja, ottaa kuvakaappauksia, tallentaa näppäinpainalluksia, varastaa salasanoja ja jopa lähettää komentoja tietokoneellesi tiettyjen toimien suorittamiseksi.

Koska RAT:t antavat hyökkääjille lähes täydellisen hallinnan tartunnan saaneisiin koneisiin, uhkatoimijat käyttävät niitä haitallisiin toimiin, kuten vakoiluun, talousvarkauksiin ja tietoverkkorikollisuuteen.

Miksi hakkerit tekevät RAT-hyökkäyksiä?

Hyökkääjä voi hallita kohdetietokonetta täydellisesti RAT-ohjelman avulla. Tämän seurauksena hyökkääjä voi helposti:

- Kiristysohjelmien tai muiden haittaohjelmien asentaminen tietokoneellesi.

- Lue, lataa, poista, muokkaa tai istuta tietoja järjestelmästäsi.

- Ohjaa verkkokameraa ja mikrofonia.

- Valvo online-toimintaasi hyödyntämällä näppäinloggereja .

- Varasta luottamuksellisia tietoja, kuten sosiaaliturvatunnuksia, käyttäjätunnuksia, salasanoja ja luottokorttitietoja.

- Ota kuvakaappauksia etätietokoneista.

- Ylläpidä hajautettuja palvelunestohyökkäyksiä (DDOS) asentamalla RAT:t useisiin tietokoneisiin ja käyttämällä näitä tietokoneita kohdepalvelimien täyttämiseen väärennetyllä liikenteellä.

Nykyään uhkatoimijat käyttävät myös RAT:ia kryptovaluutan louhimiseen. Koska etäkäyttöinen troijalainen ohjelma voi naamioitua lailliseksi ohjelmaksi, se voidaan helposti asentaa tietokoneellesi tietämättäsi.

Miten RAT asennetaan PC:lle?

Joten kuinka RAT voidaan asentaa tietokoneeseen? Kuten kaikki muut haittaohjelmat, etäkäyttötroijalaiset voivat päästä tietokoneellesi monin tavoin.

Etäkäyttötroijalaiset voivat liittää näennäisesti laillisia käyttäjien pyytämiä latauksia haitallisilta verkkosivustoilta, kuten videopeleistä, ohjelmistosovelluksista, kuvista, torrent-tiedostoista, laajennuksista jne.

Laaditut sähköpostiliitteet, tietojenkalasteluviestit ja haitallisten verkkosivustojen verkkolinkit voivat myös lähettää RAT-ohjelmia tietokoneille.

Suosittuja, pitkäaikaisia etäkäyttötroijalaisia ovat Back Orifice, Poison-Ivy, SubSeven ja Havex.

Kuinka estää RAT-hyökkäykset

Tässä on joitain todistettuja tapoja, jotka voivat suojata sinua RAT-hyökkäyksiltä.

1. Asenna haittaohjelmien torjuntaohjelma

Vaikka RAT:ien havaitseminen ja poistaminen voi olla vaikeaa, yksi parhaista tavoista suojautua niiltä on asentaa haittaohjelmien torjuntaohjelma.

Haittaohjelmien torjuntaohjelmat on suunniteltu havaitsemaan ja poistamaan haittaohjelmat, mukaan lukien RAT:t.

Haittaohjelmien torjuntaohjelman asentaminen voi auttaa pitämään tietokoneesi turvassa RAT-ohjelmilta ja muilta haittaohjelmilta.

Lisäksi sinun tulee myös varmistaa, että haittaohjelmien torjuntaohjelmasi on ajan tasalla, koska uusia uhkia ilmaantuu jatkuvasti.

2. Vahvista kulunvalvontaa

Yksi tehokkaimmista tavoista estää RAT-hyökkäykset on vahvistaa kulunvalvontaa. Tämä vaikeuttaa luvattomien käyttäjien pääsyä verkkoihin ja järjestelmiin.

Esimerkiksi vahvat todennustoimenpiteet, kuten kaksivaiheinen todennus ja tiukemmat palomuurin määritykset, voivat auttaa varmistamaan, että vain valtuutetut käyttäjät pääsevät käsiksi laitteisiin ja tietoihin. Tämä vähentää SV-infektion aiheuttamaa vahinkoa.

3. Käytä vähiten etuoikeuksia

RAT-ehkäisyssä yksi tärkeimmistä noudatettavista periaatteista on vähiten etuoikeusperiaate (POLP).

Yksinkertaisesti sanottuna tämä periaate sanoo, että käyttäjillä tulee olla vain vähimmäismäärä liikennettä, joka on tarpeen heidän työtehtäviensä suorittamiseen. Tämä sisältää sekä oikeudet että etuoikeudet.

Noudattamalla tiukasti vähiten etuoikeuksien periaatetta organisaatiot voivat vähentää merkittävästi todennäköisyyttä, että RAT ottaa tietokoneen täyden hallintaansa.

Lisäksi, jos pienimmän etuoikeuden periaatetta noudatetaan oikein, RAT-hyökkääjä voi tehdä tietokoneelle rajoituksia.

4. Tarkkaile epätavallista sovelluksen toimintaa

RAT:t muodostavat usein yhteyden etäpalvelimiin vastaanottaakseen komentoja hyökkääjiltä. Tästä syystä saatat nähdä epätavallista verkkotoimintaa, kun järjestelmässäsi on RAT.

Joten yksi tapa estää RAT-infektioita on seurata järjestelmän sovellusten toimintaa.

Saatat esimerkiksi nähdä sovelluksia yhdistävän epätavallisiin portteihin tai IP-osoitteisiin, joita sovellus ei käytä. Saatat myös nähdä sovelluksia lähettävän suuria tietomääriä, vaikka ne eivät yleensä lähetä niin paljon dataa.

Tämän tyyppisen epätavallisen toiminnan tarkkaileminen voi auttaa sinua havaitsemaan rotat ennen kuin ne voivat aiheuttaa vahinkoa.

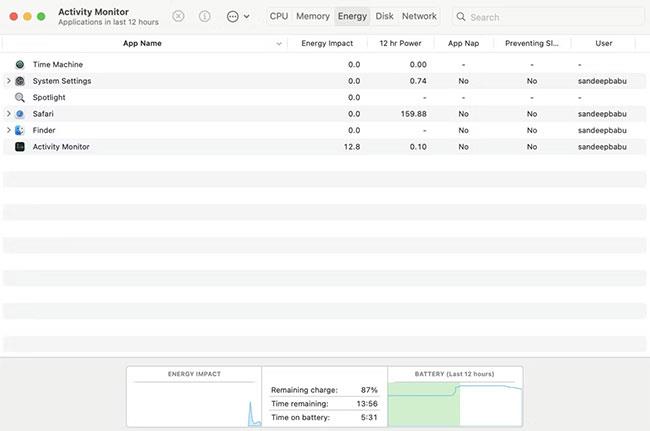

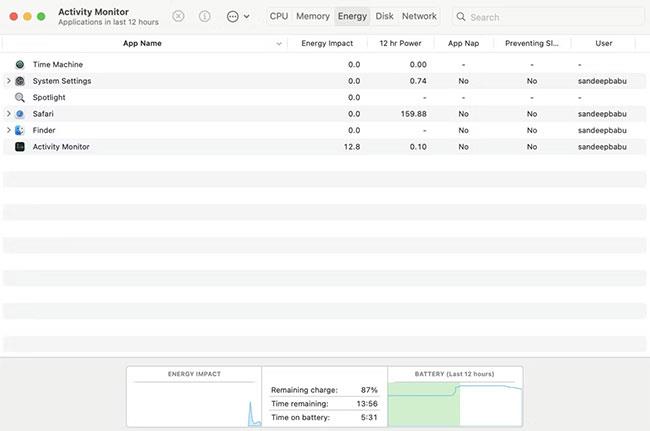

Avaa Task Manager Windows PC:ssä tai Activity Monitor Macissa ja tarkista, ovatko sovellukset käynnissä tietämättäsi.

5. Käytä tunkeutumisen havaitsemisjärjestelmää

Sinun tulee jatkuvasti valvoa verkkoliikennettäsi luotettavan tunkeutumisen havainnointijärjestelmän (IDS) avulla.

Kahta päätyyppiä tunkeutumisen havaitsemisjärjestelmiä ovat:

- Tiettyyn laitteeseen on asennettu isäntäpohjainen tunkeutumisen havaitsemisjärjestelmä (HIDS).

- Verkkopohjaiset tunkeutumisen havainnointijärjestelmät (NIDS) valvovat verkkoliikennettä reaaliajassa

Molempien tunkeutumisen havaitsemisjärjestelmien käyttö luo tietoturvatieto- ja tapahtumien hallintajärjestelmän (SIEM), joka voi estää kaikki ohjelmistomurron, joka ohittaa palomuurit ja ohjelmistojen torjuntaohjelmat.

6. Päivitä käyttöjärjestelmäsi, selaimesi ja muut yleisesti käytetyt ohjelmistot

Uhkatoimijat käyttävät usein hyväkseen vanhentuneiden käyttöjärjestelmien ja ohjelmistojen haavoittuvuuksia päästäkseen käsiksi uhrien laitteisiin.

Pitämällä käyttöjärjestelmäsi, verkkoselaimesi ja muut yleisesti käytetyt ohjelmat ajan tasalla voit auttaa sulkemaan mahdolliset tietoturva-aukot, joita hyökkääjät voivat käyttää tartuttaessaan tietokoneesi RAT:lla.

Sinun tulee myös asentaa virustorjunta- ja palomuuriohjelmistosi tietoturvapäivitykset heti, kun ne tulevat saataville.

7. Käytä Zero-Trust -mallia

Zero-Trust-suojausmalli pakottaa tiukan identiteetin ja todennuksen verkkoon pääsyä varten.

Zero-Trust -mallin periaatteita ovat jatkuva valvonta ja autentikointi, käyttäjien ja laitteiden vähiten etuoikeus, tiukka laitteiden pääsyn valvonta ja sivuttaisliikkeen estäminen.

Joten Zero-Trust-mallin käyttöönotto voi auttaa sinua estämään RAT-hyökkäykset. Tämä johtuu siitä, että RAT-hyökkäykset käyttävät usein sivusuuntaista liikettä tartuttaakseen muita verkon laitteita ja saadakseen pääsyn arkaluonteisiin tietoihin.

8. Osallistu kyberturvallisuuskoulutukseen

Epäilyttävät linkit ja haitalliset verkkosivustot ovat haittaohjelmien leviämisen johtavia syitä.

Jos et halua olla uhri, älä koskaan avaa sähköpostin liitetiedostoja. Ja sinun tulee aina ladata ohjelmistoja, kuvia ja videopelejä alkuperäisiltä verkkosivustoilta.

Lisäksi sinun tulee osallistua säännöllisesti kyberturvallisuuskoulutukseen saadaksesi tietoa uusimmista tekniikoista haittaohjelmauhkien havaitsemiseksi.

Työntekijöiden kouluttaminen kyberturvallisuuden parhaista käytännöistä tietojenkalastelu- ja sosiaalisen suunnittelun hyökkäysten välttämiseksi voi auttaa organisaatioita estämään RAT-tartunnat.

Haittaohjelmilla ennaltaehkäisy on parempi kuin hoito. Tarjoa tietoturvakoulutusta yksilöille ja organisaatioille RAT-hyökkäysten estämiseksi.