Přečtěte si o metodě phishingového útoku Adversary-in-the-Middle

Phishing má také mnoho forem, jednou z nich jsou phishingové útoky Adversary-in-the-Middle.

Phishing má také mnoho forem, jednou z nich jsou phishingové útoky Adversary-in-the-Middle.

Mobilní telefon je úžasný přístroj a v životě každého z nás zaznamenal obrovskou změnu. V kombinaci s internetem poskytují chytré telefony uživatelům přístup k obrovskému množství dat, kdykoli je potřebujete.

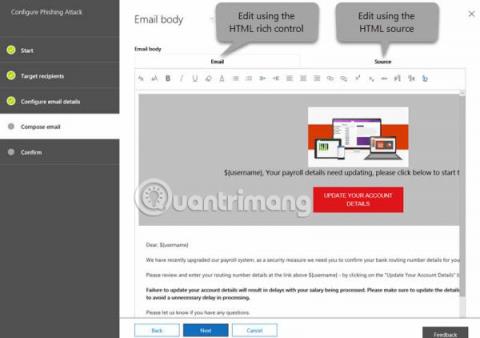

Pomocí simulátoru útoků Office 365 můžete své zaměstnance vyškolit, aby identifikovali takové útoky. Tento článek představí několik metod simulace phishingových útoků.

Kyberzločinci vyvíjejí stále sofistikovanější způsoby, jak oklamat oběti a ukrást jejich majetek, přičemž jednou z obzvláště populárních metod je phishing.