Pokud používáte Office 365 Threat Intelligence, můžete svůj účet nastavit tak, aby spouštěl simulace phishingových útoků ve vaší podnikové síti v reálném čase. Pomáhá vám podniknout kroky k přípravě na možné budoucí útoky. Pomocí simulátoru útoků Office 365 můžete své zaměstnance vyškolit, aby identifikovali takové útoky. Tento článek představí několik metod simulace phishingových útoků .

Mezi typy útoků, které můžete simulovat pomocí Office 365 Attack Simulator, patří následující.

- Spear-Phishingový útok

- Útok sprejem na heslo

- Útok heslem hrubou silou

K Attack Simulatoru se dostanete v části Threat Management v Centru zabezpečení a dodržování předpisů . Pokud tam není k dispozici, je pravděpodobné, že jste jej nenainstalovali.

Mějte na paměti následující:

- V mnoha případech nebudou starší předplatná automaticky zahrnovat Office 365 Threat Intelligence. Musí být zakoupen jako samostatný doplněk.

- Pokud místo běžného serveru Exchange Online používáte vlastní poštovní server , emulátor nebude fungovat.

- Účet, který používáte ke spuštění útoku, musí používat vícefaktorové ověřování v Office 365 .

- Chcete-li zahájit útok, musíte se přihlásit jako globální správce.

Simulátor útoků pro Office 365

Při provádění vhodných simulací útoku musíte být kreativní a myslet jako hacker. Jedním z cílených phishingových útoků je spear phishing útok. Obecně platí, že ti, kteří chtějí experimentovat se spear phishingem, by si měli před útokem udělat malý průzkum a použít zobrazované jméno, které se zdá známé a důvěryhodné. Tyto útoky se provádějí hlavně za účelem shromažďování přihlašovacích údajů uživatelů.

Jak provádět phishingové útoky pomocí Attack Simulator Office 365

Způsob provádění phishingových útoků pomocí Attack Simulator Office 365 závisí na typu útoku, který chcete provést. Uživatelské rozhraní je však snadno pochopitelné, a proto je velmi snadné přidat simulaci útoku.

- Začněte s Threat Management > Attack Simulator .

- Pojmenování projektu smysluplnou frází vám pomůže později, při zpracování dat.

- Pokud chcete použít existující šablonu, můžete tak učinit kliknutím na Použít šablonu .

- V poli pod sekcí Jméno vyberte šablonu e-mailu, kterou chcete odeslat cílovému příjemci.

- Klepněte na tlačítko Další.

- Na této obrazovce zadejte cílového příjemce; může to být jednotlivec nebo skupina

- Klepněte na tlačítko Další.

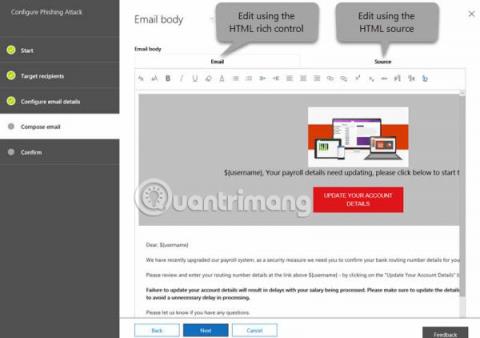

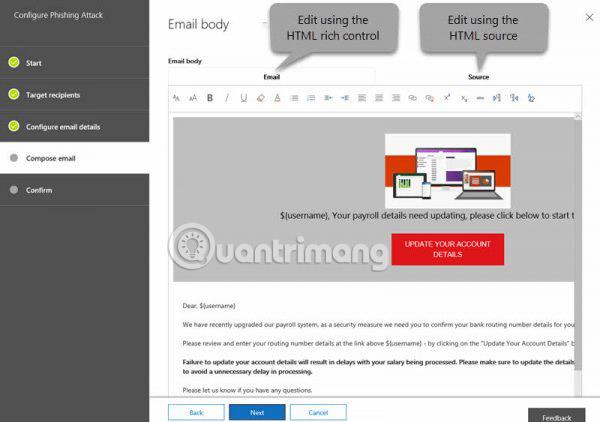

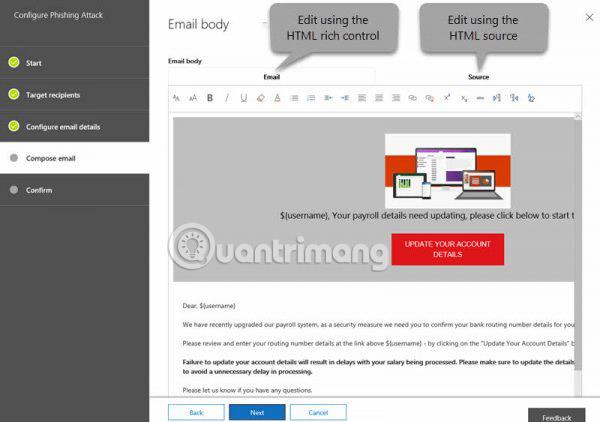

- Třetí obrazovka umožňuje konfiguraci podrobností e-mailu; Zde zadejte zobrazované jméno, ID e-mailu, přihlašovací adresu URL pro phishing, adresu URL vlastní vstupní stránky a předmět e-mailu.

- Kliknutím na Dokončit spustíte útok typu phishing.

V Office 365 Attack Simulator je k dispozici několik dalších typů útoků, jako jsou útoky Password-Spray a Brute-Force. Můžete je jednoduše zjistit přidáním nebo zadáním jednoho nebo více běžných hesel a zjistit, zda má síť šanci být napadena hackery.

Simulované útoky vám pomohou vyškolit vaše zaměstnance na různé typy phishingových útoků. Data můžete také později použít k tomu, abyste zjistili další věci ve vaší kanceláři.

Pokud máte nějaké dotazy ohledně Attack Simulator v Office 365, zanechte prosím komentář v sekci komentářů níže! Hodně štěstí!

Vidět víc: