Топ найкращих безкоштовних і платних програм Syslog Server для Windows

Сервер Syslog є важливою частиною арсеналу ІТ-адміністратора, особливо коли мова йде про централізоване керування журналами подій.

Проблема анонімності та ухилення від контролю з боку влади в Інтернеті відома досить давно. Для цієї мети розроблено багато віртуальних інструментів і мереж. Серед них Tor, I2P і VPN сьогодні є популярним програмним забезпеченням і віртуальними приватними мережами. Давайте дізнаємося подробиці про ці 3 мережі за допомогою Wiki.SpaceDesktop і побачимо, яка з них безпечніша!

Назва Tor походить від назви проекту вільного програмного забезпечення: The Onion Router. Програмне забезпечення Tor спрямовує веб-трафік через всесвітню систему релейних «вузлів» підключення. Це називається протоколом цибулевої маршрутизації, оскільки ваші дані мають проходити через багато рівнів.

На додаток до рівнів, Tor також шифрує весь мережевий трафік, включаючи IP-адресу наступного вузла. Зашифровані дані проходять через кілька випадково вибраних ретрансляторів, лише один рівень містить IP-адресу вузла, який розшифровується під час передачі.

Остаточний вузол ретрансляції декодує весь пакет, надсилаючи дані кінцевому пункту призначення, не розкриваючи IP-адресу джерела.

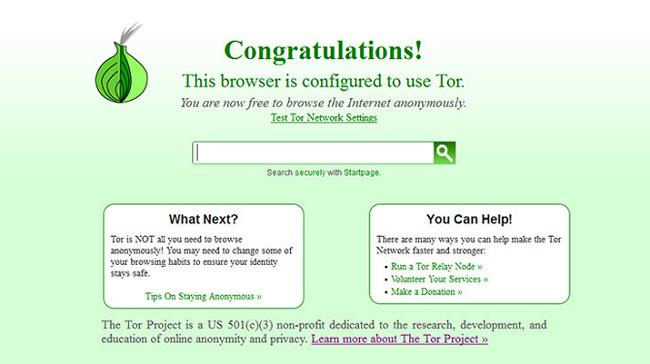

Як користуватися Tor

Використання Tor Browser є єдиним способом використання цього програмного забезпечення. Завантажте та встановіть браузер, як і інше програмне забезпечення. Налаштування продовжиться після першого відкриття Tor Browser. Потім ви переглядаєте веб-сторінки, як зазвичай. Це буде трохи повільніше, ніж зазвичай, оскільки надсилання даних через кілька ретрансляторів займе деякий час.

Навіщо використовувати Tor?

Браузер Tor шифрує всі передачі даних. Таким чином, його використовує багато людей, наприклад злочинці, хакери/зломщики, державні установи та багато інших. Насправді Tor почав своє існування як проект Військово-морських досліджень США та DARPA (Агентство перспективних оборонних проектів США).

Браузер Tor також є одним із найпряміших посилань на темну мережу (не плутати з глибокою мережею).

Чи захищає Tor конфіденційність?

Відповідь - так. Дизайн Tor захищає конфіденційність знизу вгору. Якщо ви використовуєте лише браузер Tor для перегляду веб-сторінок, ви нікого й ніде не попередите. Програма XKeyscore Агентства національної безпеки (NSA) записує всіх користувачів, які відвідують веб-сайти Tor і завантажують Tor Browser.

Tor шифрує лише дані, надіслані та отримані в браузері Tor (або іншому браузері, який використовує програмне забезпечення Tor). Він не шифрує мережеву активність усієї системи.

I2P

Невидимий Інтернет-проект (I2P - невидимий Інтернет-проект) - це протокол маршрутизації часнику (приблизно перекладається як часниковий протокол маршрутизації). Це різновид протоколу маршрутизації onion, який використовується Tor.

I2P - це анонімна комп'ютерна мережа. Протокол маршрутизації Garlic кодує кілька повідомлень разом для аналізу трафіку даних, одночасно збільшуючи швидкість мережевого трафіку. Кожне зашифроване повідомлення має власні інструкції щодо доставки, і кожна точка завершення діє як криптографічний код підтвердження.

Кожен клієнтський маршрутизатор I2P створює серію вхідних і вихідних «тунельних» з’єднань – пряма однорангова мережа (P2P). Велика різниця між I2P та іншими мережами P2P, які ви використовували, полягає у виборі кожного тунелю. Довжина тунель, а також список маршрутизаторів, які беруть участь у тунелі, буде визначено стороною-ініціатором.

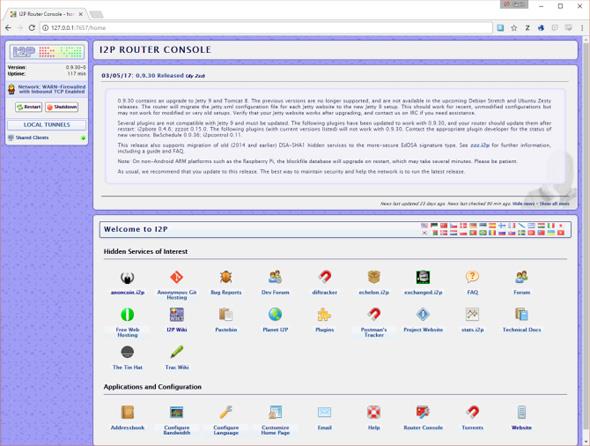

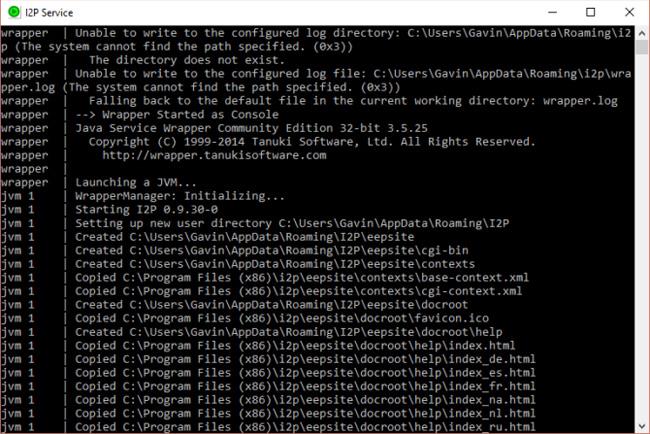

Як використовувати I2P

Найпростіший спосіб використання I2P — завантажити та встановити офіційний інсталяційний пакет. Після встановлення відкрийте Start I2P . Це відкриє локально збережений веб-сайт в Internet Explorer, браузері I2P за умовчанням (це налаштування можна змінити пізніше). Це консоль маршрутизатора I2P, або, іншими словами, віртуальний маршрутизатор, який використовується для підтримки вашого з’єднання I2P. Ви також можете побачити вікно команди служби I2P, але проігноруйте його та запустіть у фоновому режимі.

Для запуску служби I2P може знадобитися кілька хвилин, особливо під час першого запуску. Знайдіть час, щоб налаштувати параметри пропускної здатності.

I2P дозволяє користувачам створювати та розміщувати приховані веб-сайти під назвою «eepsites». Якщо ви хочете отримати доступ до сайту eepsite, вам потрібно налаштувати свій браузер на використання певного проксі-сервера I2P.

Навіщо використовувати I2P?

І I2P, і Tor забезпечують подібний досвід перегляду. Залежно від конфігурації пропускної здатності I2P, він, швидше за все, буде трохи швидшим, ніж браузер Tor, і працюватиме комфортно з поточного браузера. I2P повний прихованих служб, більшість із яких швидші, ніж програми на основі Tor. Великий плюс для I2P, якщо ви розчаровані використанням мережі Tor.

I2P працює разом із звичайним підключенням до Інтернету, шифруючи трафік вашого браузера. Однак I2P не є найкращим інструментом для анонімного перегляду веб-сторінок. Обмежена кількість вихідних проксі-серверів (де ваш трафік приєднується до звичайного Інтернет-трафіку) означає меншу анонімність, коли використовується таким чином.

Чи захищає I2P конфіденційність користувачів?

Звичайно, I2P дуже добре захистить конфіденційність користувачів, якщо ви н�� використовуєте його для регулярного перегляду веб-сторінок. Тому що, якщо ви використовуєте його регулярно, I2P займе значні ресурси для ізоляції вашого веб-трафіку. I2P використовує модель P2P для забезпечення збору даних і статистики. Крім того, протокол маршрутизації garlic шифрує кілька повідомлень разом, що значно ускладнює аналіз трафіку.

Тунелі I2P, про які ми згадували вище, є односпрямованими: дані надходять лише в одному напрямку, один тунель вхід і один тунель на вихід. Це забезпечує велику анонімність для всіх колег. I2P шифрує лише дані, надіслані та отримані через налаштований браузер. Він не шифрує мережеву активність усієї системи.

VPN

Нарешті, я хочу згадати віртуальну приватну мережу (VPN). Мережі VPN працюють зовсім інакше, ніж Tor та I2P. Замість того, щоб зосереджуватися виключно на шифруванні трафіку браузера, VPN шифрують весь вхідний і вихідний мережевий трафік. Відповідно, це для користувачів, які хочуть отримувати до нього регулярний доступ, оскільки він може легко захистити їхні дані.

Як працює VPN?

Зазвичай, коли ви надсилаєте запит (наприклад, клацаєте посилання у веб-браузері або активуєте Skype для відеодзвінка), ваш запит надсилається на вказаний сервер зберігання даних, а він надсилається вам. З’єднання даних часто не є захищеними, до них може отримати доступ будь-хто з достатніми знаннями комп’ютера (особливо якщо використовується стандарт HTTP, а не HTTPS ).

VPN підключається до попередньо визначеного сервера (або серверів), створюючи пряме з’єднання, яке називається «тунель» (хоча VPN використовуються часто, цей термін зустрічається не часто). Пряме з’єднання між системою та сервером VPN буде зашифровано, як і всі ваші дані.

Доступ до VPN здійснюється через клієнт, який ви встановлюєте на своєму комп’ютері. Більшість VPN використовують шифрування з відкритим ключем. Коли ви відкриваєте VPN-клієнт і входите в систему за допомогою облікових даних, він обмінюється відкритим ключем, підтверджуючи з’єднання та захищаючи ваш мережевий трафік.

Чому варто використовувати VPN?

VPN шифрують ваш мережевий трафік. Усе, що стосується підключення до Інтернету у вашій системі, буде безпечним. VPN набуває все більшої популярності, він особливо корисний у:

Подібно до Tor та I2P, VPN також захистить вашу конфіденційність. Однак існує багато безкоштовних постачальників послуг VPN, але вони не захищають так ретельно, як ви думаєте.

Проте VPN все ще є чудовим браузером, який легко відновлює конфіденційність, не змінюючи ваш веб-переглядач або звичайні звички веб-перегляду та користування Інтернетом.

Порівняйте Tor, I2P і VPN

Якщо ви хочете переглядати веб-сторінки в приватному режимі, увійдіть у темну мережу, виберіть Tor.

Якщо ви хочете отримати доступ до прихованих служб і прихованих інструментів обміну повідомленнями в межах розподіленої однорангової мережі, виберіть I2P.

Нарешті, якщо ви хочете зашифрувати весь вхідний і вихідний мережевий трафік, виберіть VPN.

Наразі VPN відіграють значну роль у технологіях безпеки, тому кожному слід розглянути та уважно вивчити це питання.

Ви віддаєте перевагу Tor, I2P чи VPN? Як ви захищаєте свою діяльність в Інтернеті? Будь ласка, повідомте нам свою думку в коментарях нижче!

Побачити більше:

Сервер Syslog є важливою частиною арсеналу ІТ-адміністратора, особливо коли мова йде про централізоване керування журналами подій.

Помилка 524: Виник тайм-аут – це специфічний для Cloudflare код статусу HTTP, який вказує на те, що з’єднання із сервером закрито через тайм-аут.

Код помилки 0x80070570 є поширеним повідомленням про помилку на комп’ютерах, ноутбуках і планшетах під керуванням операційної системи Windows 10. Однак він також з’являється на комп’ютерах під керуванням Windows 8.1, Windows 8, Windows 7 або раніших версій.

Помилка «синій екран смерті» BSOD PAGE_FAULT_IN_NONPAGED_AREA або STOP 0x00000050 — це помилка, яка часто виникає після встановлення драйвера апаратного пристрою або після встановлення чи оновлення нового програмного забезпечення. У деяких випадках причиною помилки є пошкоджений розділ NTFS.

Внутрішня помилка відеопланувальника також є смертельною помилкою синього екрана, ця помилка часто виникає в Windows 10 і Windows 8.1. Ця стаття покаже вам кілька способів виправлення цієї помилки.

Щоб пришвидшити завантаження Windows 10 і скоротити час завантаження, нижче наведено кроки, які потрібно виконати, щоб видалити Epic із автозавантаження Windows і запобігти запуску Epic Launcher з Windows 10.

Не слід зберігати файли на робочому столі. Існують кращі способи зберігання комп’ютерних файлів і підтримки порядку на робочому столі. Наступна стаття покаже вам ефективніші місця для збереження файлів у Windows 10.

Якою б не була причина, інколи вам доведеться налаштувати яскравість екрана відповідно до різних умов освітлення та цілей. Якщо вам потрібно спостерігати за деталями зображення або дивитися фільм, вам потрібно збільшити яскравість. І навпаки, ви також можете зменшити яскравість, щоб захистити батарею ноутбука.

Ваш комп’ютер випадково прокидається та з’являється вікно з написом «Перевірка оновлень»? Зазвичай це пов'язано з програмою MoUSOCoreWorker.exe - завданням Microsoft, яке допомагає координувати установку оновлень Windows.

У цій статті пояснюється, як використовувати вікно терміналу PuTTY у Windows, як налаштувати PuTTY, як створити та зберегти конфігурації та які параметри конфігурації змінити.