Як виправити У вас немає дозволу на збереження в цьому місці в Windows

Коли Windows відображає помилку «У вас немає дозволу на збереження в цьому місці», це не дозволить вам зберегти файли в потрібні папки.

За словами експертів з безпеки, з появою багатохмарних середовищ з’явилася низка передових методів безпеки , і є деякі важливі кроки, які всі організації повинні зробити, розробляючи свої стратегії.

Порушення даних або сповіщення про зловмисника змусять команди безпеки діяти більш проактивно у стримуванні збитку та визначенні причини.

Це завдання завжди є складним, навіть якщо справжній ІТ-спеціаліст керує всіма операціями у своїй власній інфраструктурі. Це завдання стає дедалі складнішим, оскільки організації переміщують більшу частину своїх робочих навантажень у хмару, а згодом – до кількох хмарних постачальників.

У звіті про хмарні операції за 2018 рік RightScale, постачальника хмарних послуг, було виявлено, що 77% професіоналів у сфері технологій (що відповідає 997 респондентам) сказали, що хмарна безпека є проблемою, а 29% із них сказали, що це дуже велика проблема.

Експерти з безпеки кажуть, що вони не здивовані, особливо враховуючи, що 81% респондентів опитування RightScale використовують мультихмарну стратегію.

«Багатохмарні середовища ускладнять процес впровадження та керування засобами безпеки», — сказав Рон Леффертс, керуючий директор і лідер технологічного консультування консалтингової фірми з питань менеджменту.

Він та інші лідери безпеки кажуть, що організації агресивно підтримують високий рівень безпеки, оскільки переносять більше робочих навантажень у хмару.

Основні виклики мультихмарної безпеки

Але вони також повинні визнати, що багатохмарні середовища пов’язані з додатковими проблемами, які необхідно вирішити. Це частина комплексної стратегії безпеки.

«У цьому багатохмарному світі координація є необхідною умовою, — каже Христос К. Дімітріадіс, директор і колишній голова правління ISACA, професійної асоціації, яка зосереджується на управлінні ІТ, між технологіями та людським інтелектом. Тепер, якщо трапиться інцидент, потрібно забезпечити координацію всіх суб’єктів для виявлення порушень, їх аналізу та розробки планів покращення для більш ефективного контролю».

Нижче наведено три елементи, які, на думку експертів, є складними стратегіями безпеки для багатохмарних середовищ.

«У вас є розширення центрів обробки даних у багатьох місцях по всьому світу, — сказав Хуан Перес-Етчегойен, дослідник і співголова робочої групи безпеки ERP некомерційної торгової організації Cloud Security Alliance (CSA). Крім того, ви повинні дотримуватися правил усіх країн або регіонів, де ви розташуєте центр обробки даних. Кількість нормативно-правових актів велика і постійно зростає. Ці правила сприяють контролю та механізмам, які компанії мають запровадити. Усе це ускладнює спосіб захисту даних».

«Тож ми намагаємося захистити дані, послуги та сам бізнес, не маючи чіткого розуміння того, де знаходяться дані», — сказав пан Дімітріадіс.

«Ми створюємо щось нове, де ми ще не знаємо про всі вразливості. Але ми можемо виявити ці вразливості, рухаючись вперед», — сказав він.

За словами експертів із безпеки, із розвитком багатохмарних середовищ з’явилася низка передових методів безпеки, і є деякі важливі кроки, які всі організації повинні зробити, розробляючи свої стратегії.

Перше, що потрібно зробити, це ідентифікувати всі хмари, де «перебувають» дані, і переконатися, що в організації є ефективна програма управління даними – «повне уявлення про дані та їхні послуги, а також ІТ-активи, пов’язані з усіма типами інформації» ( за словами пана Дімітріадіса).

Пан Дімітріадіс, який також очолює інформаційну безпеку, відповідність інформації та захист інтелектуальної власності в INTRALOT Group, операторі ігор і постачальникі рішень, визнав, що ці пропозиції безпеки стосуються не лише багатохмарних середовищ.

Проте, за його словами, впровадження цих основних заходів стає більш важливим, ніж будь-коли, оскільки дані переміщуються в хмару та охоплюють кілька хмарних платформ.

Статистика показує, чому мати надійну базу безпеки так важливо. У звіті KPMG та Oracle про хмарні загрози за 2018 рік, у якому опитано 450 спеціалістів із безпеки та ІТ, повідомляється, що 90% компаній класифікують половину своїх даних як хмарні. вони конфіденційні.

У звіті також виявлено, що 82% респондентів стурбовані тим, що співробітники не дотримуються політики хмарної безпеки, а 38% мають проблеми з виявленням інцидентів хмарної безпеки та реагуванням на них.

Щоб боротися з такими ситуаціями, компанії повинні класифікувати інформацію для створення кількох рівнів безпеки, сказав Рамсес Галлего, керівник ISACA та проповідник в офісі технічного директора Symantec. Це говорить нам про те, що не всі дані потребують однакового рівня довіри та перевірки для доступу чи блокування.

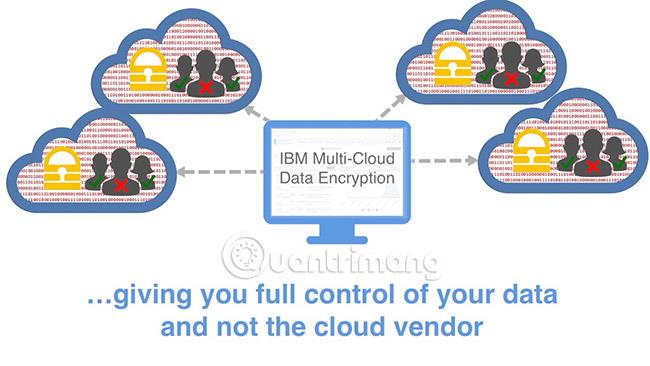

Експерти з безпеки також радять компаніям впровадити інші розумні заходи безпеки на базових рівнях, необхідні для захисту багатохмарних середовищ. На додаток до політик класифікації даних Gallego рекомендує використовувати рішення для шифрування, ідентифікації та керування доступом (IAM), наприклад двофакторну автентифікацію .

Компанії повинні стандартизувати політики та структури, щоб забезпечити послідовне застосування та максимально автоматизувати, щоб обмежити відхилення від цих стандартів безпеки.

«Рівень зусиль, які докладає компанія, залежатиме від ризику та чутливості даних. Отже, якщо ви використовуєте хмару для зберігання або обробки неконфіденційних даних, вам не потрібен такий самий підхід до безпеки, як для хмари, що зберігає важливу інформацію», – сказав пан Гадія.

Він також зазначив, що стандартизація та автоматизація є дуже ефективними. Ці заходи не тільки зменшують загальні витрати, але й дозволяють керівникам служби безпеки спрямовувати більше ресурсів на важливіші завдання.

На думку експертів, такі фундаментальні елементи мають бути частиною більшої, більш згуртованої стратегії. Зауважте, що компанії досягнуть успіху, якщо запровадять структуру для керування завданнями, пов’язаними з безпекою. Загальні рамки включають NIST Національного інституту стандартів і технологій; контрольні цілі ISACA для інформаційних технологій (COBIT); Серія ISO 27000; і Cloud Control Matrix (CCM) Cloud Security Alliance.

За словами пана Дімітріадіса, обрана структура орієнтує не лише підприємства, а й постачальників.

«Нам потрібно об’єднати ці фреймворки з постачальниками хмарних послуг. Тоді ви зможете створювати засоби керування даними та послугами, які намагаєтеся захистити», — уточнив він.

Експерти з безпеки кажуть, що переговори з хмарними провайдерами та наступні угоди про надання послуг стосуватимуться ізоляції даних і способів їх зберігання. Вони співпрацюватимуть і координуватимуться з іншими хмарними провайдерами, а потім надаватимуть послуги підприємствам.

Важливо мати чітке розуміння того, які послуги ви отримуєте від кожного постачальника та чи мають вони можливості керувати цією послугою.

«Уточніть, чого ви очікуєте та як цього досягти», – додає пан Спайві. «Потрібно чітке розуміння того, які послуги ви отримуєте від кожного постачальника, і чи є у них можливості керувати ними та керувати ними».

Але, за словами пана Галлего, не залишайте питання безпеки постачальникам послуг хмарних обчислень .

Постачальники хмарних послуг часто продають свої послуги, наголошуючи на тому, що вони можуть робити від імені корпоративних клієнтів, і часто включають послуги безпеки. Але цього недостатньо. Пам’ятайте, що ці компанії надають послуги хмарних обчислень, а не спеціалізуються на сфері безпеки.

Тому він стверджує, що керівники корпоративної безпеки повинні будувати свої плани безпеки на детальному рівні, наприклад, хто має доступ до чого, коли і як. Потім передайте його кожному постачальнику хмарних технологій, щоб допомогти виконати ці плани.

Він також додав: «Постачальникам хмарних послуг необхідно завоювати довіру клієнтів».

Політики, управління та навіть розумні заходи безпеки, такі як двофакторна автентифікація, необхідні, але недостатньо для вирішення складнощів, які виникають під час розподілу робочих навантажень у кількох хмарах.

Підприємства повинні запроваджувати нові технології, розроблені для того, щоб команди корпоративної безпеки могли краще керувати своїми багатохмарними стратегіями безпеки та реалізовувати їх.

Пан Галлего та інші дослідники вказують на такі рішення, як Cloud Access Security Brokers (CASB), програмний інструмент або послуга, яка знаходиться між локальною інфраструктурою організації та інфраструктурою хмарного провайдера. хмара для консолідації та застосування заходів безпеки, таких як автентифікація, зіставлення облікових даних, збереження інформації про пристрій, шифрування та виявлення шкідливих програм .

Інструмент також перераховує технології штучного інтелекту, а потім аналізує мережевий трафік, щоб точно виявити аномальні явища, які вимагають уваги людини, таким чином обмежуючи кількість інцидентів, які необхідно перевірити або замінити, а потім перенаправляє ці ресурси на інциденти, які потенційно можуть мати серйозні наслідки. .

Експерти вважають продовження використання автоматизації ключовою технологією для оптимізації безпеки в багатохмарному середовищі. Як також зазначив пан Спайві: «Успішні організації — це ті, які автоматизують багато частин і зосереджуються на управлінні».

Крім того, Спайві та інші дослідники кажуть, що хоча точні технології, які використовуються для захисту даних через багато хмарних служб, таких як CASB, можуть бути унікальними для середовища, багатохмарності. Експерти підкреслюють, що загальний принцип безпеки слідує меті довгострокового підходу як людей, так і технологій для побудови найкращої стратегії.

«Ми говоримо про різні технології та сценарії, більше зосереджені на даних, але це ті самі концепції, які ви повинні реалізувати», — сказав Перес-Етчегойен, також технічний директор Onapsis. «Технічний підхід буде різним для кожного мультихмарного середовища, але загальна стратегія буде однаковою».

Побачити більше:

Коли Windows відображає помилку «У вас немає дозволу на збереження в цьому місці», це не дозволить вам зберегти файли в потрібні папки.

Сервер Syslog є важливою частиною арсеналу ІТ-адміністратора, особливо коли мова йде про централізоване керування журналами подій.

Помилка 524: Виник тайм-аут – це специфічний для Cloudflare код статусу HTTP, який вказує на те, що з’єднання із сервером закрито через тайм-аут.

Код помилки 0x80070570 є поширеним повідомленням про помилку на комп’ютерах, ноутбуках і планшетах під керуванням операційної системи Windows 10. Однак він також з’являється на комп’ютерах під керуванням Windows 8.1, Windows 8, Windows 7 або раніших версій.

Помилка «синій екран смерті» BSOD PAGE_FAULT_IN_NONPAGED_AREA або STOP 0x00000050 — це помилка, яка часто виникає після встановлення драйвера апаратного пристрою або після встановлення чи оновлення нового програмного забезпечення. У деяких випадках причиною помилки є пошкоджений розділ NTFS.

Внутрішня помилка відеопланувальника також є смертельною помилкою синього екрана, ця помилка часто виникає в Windows 10 і Windows 8.1. Ця стаття покаже вам кілька способів виправлення цієї помилки.

Щоб пришвидшити завантаження Windows 10 і скоротити час завантаження, нижче наведено кроки, які потрібно виконати, щоб видалити Epic із автозавантаження Windows і запобігти запуску Epic Launcher з Windows 10.

Не слід зберігати файли на робочому столі. Існують кращі способи зберігання комп’ютерних файлів і підтримки порядку на робочому столі. Наступна стаття покаже вам ефективніші місця для збереження файлів у Windows 10.

Якою б не була причина, інколи вам доведеться налаштувати яскравість екрана відповідно до різних умов освітлення та цілей. Якщо вам потрібно спостерігати за деталями зображення або дивитися фільм, вам потрібно збільшити яскравість. І навпаки, ви також можете зменшити яскравість, щоб захистити батарею ноутбука.

Ваш комп’ютер випадково прокидається та з’являється вікно з написом «Перевірка оновлень»? Зазвичай це пов'язано з програмою MoUSOCoreWorker.exe - завданням Microsoft, яке допомагає координувати установку оновлень Windows.