Як виправити У вас немає дозволу на збереження в цьому місці в Windows

Коли Windows відображає помилку «У вас немає дозволу на збереження в цьому місці», це не дозволить вам зберегти файли в потрібні папки.

Комп’ютерний хробак – це тип шкідливої програми, основною функцією якої є зараження інших комп’ютерів, залишаючись при цьому активною в заражених системах.

Комп’ютерний хробак – це шкідливе програмне забезпечення, що самовідтворюється, яке поширюється на неінфіковані комп’ютери. Хробаки часто використовують автоматизовані та невидимі для користувача частини операційної системи. Як правило, хробаки помічаються лише тоді, коли їх неконтрольоване розмноження споживає системні ресурси, сповільнюючи або зупиняючи інші завдання.

Комп'ютерні хробаки поширюються без участі користувача. Все, що потрібно, це щоб комп'ютерний хробак активізувався в зараженій системі. До широкого використання мереж комп’ютерні хробаки поширювалися через інфіковані носії інформації, такі як дискети, які, підключені до системи, заражали інші підключені пристрої зберігання. USB залишається популярним переносником комп’ютерних хробаків.

Комп’ютерні черв’яки розмножуються, щоб поширитися на неінфіковані комп’ютери

Комп’ютерні хробаки для поширення часто покладаються на діяльність і вразливі місця в мережевих протоколах. Наприклад, хробак-вимагач WannaCry використав уразливість у першій версії протоколу спільного використання ресурсів Server Message Block (SMBv1), реалізованого в операційній системі Windows. Після активації на щойно зараженому комп’ютері зловмисне програмне забезпечення WannaCry починає пошук в Інтернеті нових потенційних жертв: систем, які відповідають на запити SMBv1, зроблені хробаком. У такий спосіб хробаки можуть продовжувати поширюватися всередині організації. Коли заражений BYOD (принеси свій власний пристрій), хробак може поширюватися в інші мережі, надаючи хакерам більший доступ.

Поштові хробаки працюють, створюючи та надсилаючи вихідну пошту на всі адреси в списку контактів користувача. Повідомлення містять шкідливий виконуваний файл, який заражає нову систему, коли одержувач відкриває його. Успішні черв’яки електронної пошти часто включають методи соціальної інженерії , щоб спонукати користувачів відкривати вкладення.

Stuxnet, один із найвідоміших комп’ютерних хробаків на сьогоднішній день, містить компонент-хробак, який поширює зловмисне програмне забезпечення через спільний доступ до заражених USB-пристроїв, а також зловмисне програмне забезпечення, націлене на системний наглядовий контроль і збір даних (SCADA), широко використовується в промислових середовищах, включаючи електричні комунальні послуги, водопровідні підприємства, очисні споруди та багато інших. Чисті комп’ютерні хробаки поширюються від заражених систем до незаражених, тому важко звести до мінімуму ймовірність шкоди від таких хробаків.

Інфікована система може стати недоступною або ненадійною через розповсюдження хробаків, а також відомо, що комп’ютерні хробаки порушують роботу мереж через насичення мережевих з’єднань шкідливим трафіком.

Існує кілька типів шкідливих комп'ютерних черв'яків:

Комп’ютерний вірус або гібридний хробак – це зловмисне програмне забезпечення, яке поширюється як хробак, але також змінює програмний код, як вірус, або несе певний тип зловмисного корисного навантаження, наприклад вірус, програмне забезпечення-вимагач або інший тип шкідливого програмного забезпечення.

Ботів-хробаків можна використовувати для зараження комп’ютерів і перетворення їх на зомбі або ботів з метою використання їх у скоординованих атаках через ботнети .

Хробак IM поширюється через служби обміну миттєвими повідомленнями та використовує доступ до списків контактів на комп’ютерах-жертвах.

Поштові хробаки часто розповсюджуються у вигляді шкідливих виконуваних файлів, прикріплених до звичайних повідомлень електронної пошти.

Обмін файлами-хробаками : навіть коли потокове передавання стає домінуючим методом, багато людей усе ще віддають перевагу джерелу музики, фільмів і телешоу через однорангові мережі обміну файлами. Оскільки ці мережі обміну файлами працюють у сфері, де законність не дотримується, вони здебільшого нерегульовані, і тому хакерам легко вставляти черв’яків у файли з високим попитом на завантаження. Коли ви завантажуєте заражені файли, хробак копіюється на ваш комп'ютер і продовжує свою роботу. Будьте обережні, коли наступного разу захочете не платити за новий гарячий фільм чи альбом.

Нарешті, існує тип комп’ютерного хробака, призначений для поширення мережами з метою надання виправлень для відомих уразливих місць безпеки. Незважаючи на те, що цей тип хробака був описаний і обговорювався в академічних колах, реальні приклади ще не знайдені, швидше за все, через його здатність завдавати небажаної шкоди системам, що неочікувано реагують. З таким програмним забезпеченням можливість усунення вразливостей є більшою . У будь-якому випадку використання будь-якого програмного забезпечення, яке змінює систему, без дозволу власника системи призведе до притягнення до видавця різноманітних кримінальних і цивільних звинувачень.

Коли глисти вперше з’являються, у них немає іншої мети, окрім якомога ширшого розмноження. Спочатку хакери створили цих хробаків для власної розваги, щоб продемонструвати свої навички або продемонструвати вразливі місця та недоліки поточних операційних систем.

Ці «чисті хробаки» часто завдають шкоди або зривів — побічних ефектів передбачених процесів — навіть якщо вони самі не призначені для цього. Черв’яки, які потребують ресурсів, можуть уповільнювати або навіть виводити з ладу головний комп’ютер, споживаючи занадто багато обчислювальної потужності, тоді як інші черв’яки засмічують мережі, підвищуючи вимоги до пропускної здатності до екстремальних рівнів, коли вони поширюються.

На жаль, з часом хакери зрозуміли, що хробаки можуть використовуватися як додаткові механізми доставки зловмисного програмного забезпечення. У цих випадках додатковий код, створений хробаком, називається його «корисним навантаженням». Загальною стратегією є оснащення хробаків корисним навантаженням, яке відкриває «чорні двері» на заражених машинах, дозволяючи кіберзлочинцям повернутися пізніше, щоб взяти під контроль систему. Інші корисні навантаження можуть збирати конфіденційні особисті дані, встановлювати програми-вимагачі або перетворювати цільові комп’ютери на «зомбі» для використання в атаках ботнетів.

Історія комп'ютерних черв'яків

Деякі з найбільш руйнівних штамів шкідливих програм є комп’ютерними хробаками. Давайте розглянемо кілька прикладів найвідоміших комп’ютерних хробаків:

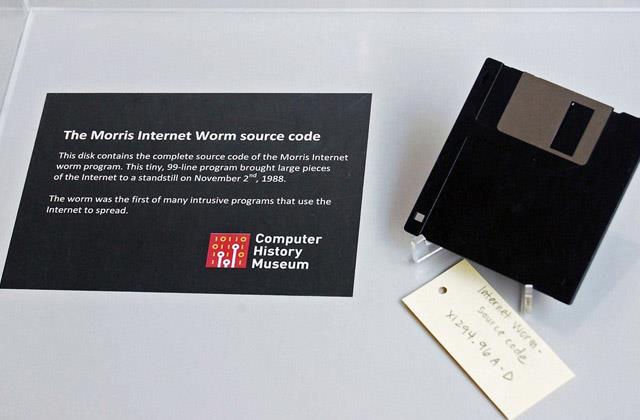

Черв'як Морріс

Черв'як Морріс спричинив надзвичайно серйозні наслідки, хоча починався не з поганих намірів

Аспірант Роберт Таппан Морріс розпочав еру комп’ютерних хробаків, запустивши своє творіння 2 листопада 1988 р. Морріс не мав на меті, щоб його хробак завдав реальної шкоди, однак через спосіб написання коду цей хробак зміг інфікувати багато серверів багато разів.

Серйозна недбалість Морріса призвела до низки комп’ютерних збоїв, у результаті чого значна частина Інтернету на той час була непридатною для використання, поки хробак не буде видалено із заражених машин. Наслідки шкоди, завданої цим хробаком, оцінюються від сотень тисяч до мільйонів доларів. Морріс також став першою людиною, засудженою за Законом США про комп’ютерне шахрайство та зловживання 1986 року.

Я ТЕБЕ ЛЮБЛЮ

Черв'як ILOVEYOU з'явився на Філіппінах на початку 2000 року, потім швидко поширився по всьому світу і викликав тяжкі наслідки.

Хробак ILOVEYOU, названий на честь електронного повідомлення, яке він поширив, з’явився на Філіппінах на початку 2000 року, а потім швидко поширився по всьому світу. На відміну від хробака Morris, ILOVEYOU є шкідливим хробаком, призначеним для випадкового перезапису файлів на комп’ютері жертви.

Після саботування сервера ILOVEYOU надіслав копії себе електронною поштою через Microsoft Outlook усім контактам в адресній книзі Windows жертви. Зрештою, ILOVEYOU завдав збитків на мільярди доларів у всьому світі, зробивши його одним із найвідоміших комп’ютерних хробаків, які будь-коли бачили.

SQL Slammers

SQL Slammers

2003 SQL Slammer був жорстоким інтернет-хробаком, який поширювався зі швидкістю блискавки та заразив близько 75 000 жертв лише за 10 хвилин. Відійшовши від тактики електронної пошти ILOVEYOU, SQL Slammer поширився через націлювання на вразливість у Microsoft SQL Server для Windows 2000.

SQL Slammer випадково генерував IP-адреси, а потім надсилав свої копії на комп’ютери за цими адресами. Якщо на комп’ютері-одержувачі працює невиправлена версія SQL Server, яка все ще має вразливі місця, SQL Slammer негайно втрутиться та почне працювати. Він перетворює заражені комп’ютери на ботнети, які потім використовуються для запуску кількох DDoS-атак.

Хоча відповідний патч безпеки доступний з 2002 року, ще до появи страшної хвилі атак, SQL Slammer відродився у 2016 і 2017 роках.

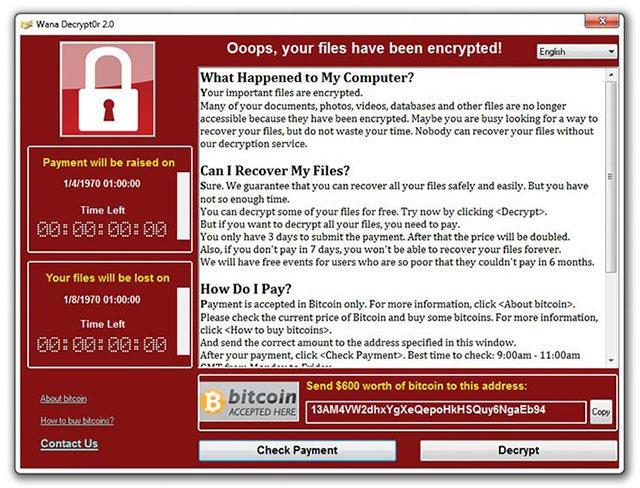

WannaCry

WannaCry

WannaCry — це новіша ілюстрація того, наскільки руйнівними можуть бути хробаки, навіть із сучасними інструментами кібербезпеки. Черв’як WannaCry 2017 року також є прикладом програми-вимагача, оскільки він шифрує файли жертви та вимагає викуп за відновлення доступу. Лише за один день WannaCry проникла на 230 000 комп’ютерів у 150 країнах, включаючи такі високопоставлені цілі, як Національна служба охорони здоров’я Великобританії та багато інших державних філій, університетів і приватних компаній.

WannaCry використовувала експлойт EternalBlue для виявлення вразливості системи безпеки у версіях Windows, старіших за Windows 8. Коли вона знайшла вразливий комп’ютер, вона встановила свою копію. , починає шифрувати файли жертви, а потім відображає повідомлення про викуп, коли процес завершується.

Є кілька ознак, які вказують на наявність комп’ютерного хробака на вашому пристрої. Хоча хробаки здебільшого працюють безшумно, їх діяльність може призвести до помітних наслідків для жертв, навіть якщо хробак навмисно не робить нічого шкідливого. Ваш комп’ютер може бути заражений хробаком, якщо він має такі симптоми:

Деякі хробаки, як-от класичний хробак Морріса, про який йшлося вище, можуть споживати стільки ресурсів комп’ютера, що ресурсів для нормальної роботи практично не залишається. Якщо ваш комп’ютер раптово став повільним або не реагував, або навіть почав виходити з ладу, причиною може бути комп’ютерний хробак.

Коли хробак розмножується, він повинен десь зберігати всі свої копії. Якщо доступний простір на вашому комп’ютері здається набагато меншим, ніж зазвичай, з’ясуйте, що займає весь цей простір – винуватцем може бути хробак.

Оскільки багато хробаків поширюються шляхом прямого контакту, знайдіть будь-які надіслані електронні листи чи повідомлення, які ви не надсилали. Незвичайні попередження, незрозумілі зміни або нові або відсутні файли також можуть свідчити про активного хробака.

Ви можете пропустити ознаки вище, і це нормально. Ми всі можемо випадково не помітити речі. Проте, якщо ви отримали черв’яка миттєвих повідомлень або електронної пошти, деякі контакти можуть запитати вас про дивні повідомлення, які вони отримали від вас. Ніколи не пізно вилікувати глистову інвазію, навіть якщо вона вже почала поширюватися.

Захистіть себе від зараження комп’ютерними хробаками

Щоб захистити себе від зараження комп’ютерними хробаками, користувачі повинні застосовувати належні заходи безпеки мережі. Заходи, які допоможуть запобігти ризику зараження комп’ютерних хробаків, включають:

Хоча деякі хробаки призначені лише для того, щоб поширюватися на нові системи, більшість хробаків пов’язані з вірусами, руткітами чи іншими шкідливими програмами.

Коли Windows відображає помилку «У вас немає дозволу на збереження в цьому місці», це не дозволить вам зберегти файли в потрібні папки.

Сервер Syslog є важливою частиною арсеналу ІТ-адміністратора, особливо коли мова йде про централізоване керування журналами подій.

Помилка 524: Виник тайм-аут – це специфічний для Cloudflare код статусу HTTP, який вказує на те, що з’єднання із сервером закрито через тайм-аут.

Код помилки 0x80070570 є поширеним повідомленням про помилку на комп’ютерах, ноутбуках і планшетах під керуванням операційної системи Windows 10. Однак він також з’являється на комп’ютерах під керуванням Windows 8.1, Windows 8, Windows 7 або раніших версій.

Помилка «синій екран смерті» BSOD PAGE_FAULT_IN_NONPAGED_AREA або STOP 0x00000050 — це помилка, яка часто виникає після встановлення драйвера апаратного пристрою або після встановлення чи оновлення нового програмного забезпечення. У деяких випадках причиною помилки є пошкоджений розділ NTFS.

Внутрішня помилка відеопланувальника також є смертельною помилкою синього екрана, ця помилка часто виникає в Windows 10 і Windows 8.1. Ця стаття покаже вам кілька способів виправлення цієї помилки.

Щоб пришвидшити завантаження Windows 10 і скоротити час завантаження, нижче наведено кроки, які потрібно виконати, щоб видалити Epic із автозавантаження Windows і запобігти запуску Epic Launcher з Windows 10.

Не слід зберігати файли на робочому столі. Існують кращі способи зберігання комп’ютерних файлів і підтримки порядку на робочому столі. Наступна стаття покаже вам ефективніші місця для збереження файлів у Windows 10.

Якою б не була причина, інколи вам доведеться налаштувати яскравість екрана відповідно до різних умов освітлення та цілей. Якщо вам потрібно спостерігати за деталями зображення або дивитися фільм, вам потрібно збільшити яскравість. І навпаки, ви також можете зменшити яскравість, щоб захистити батарею ноутбука.

Ваш комп’ютер випадково прокидається та з’являється вікно з написом «Перевірка оновлень»? Зазвичай це пов'язано з програмою MoUSOCoreWorker.exe - завданням Microsoft, яке допомагає координувати установку оновлень Windows.